漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

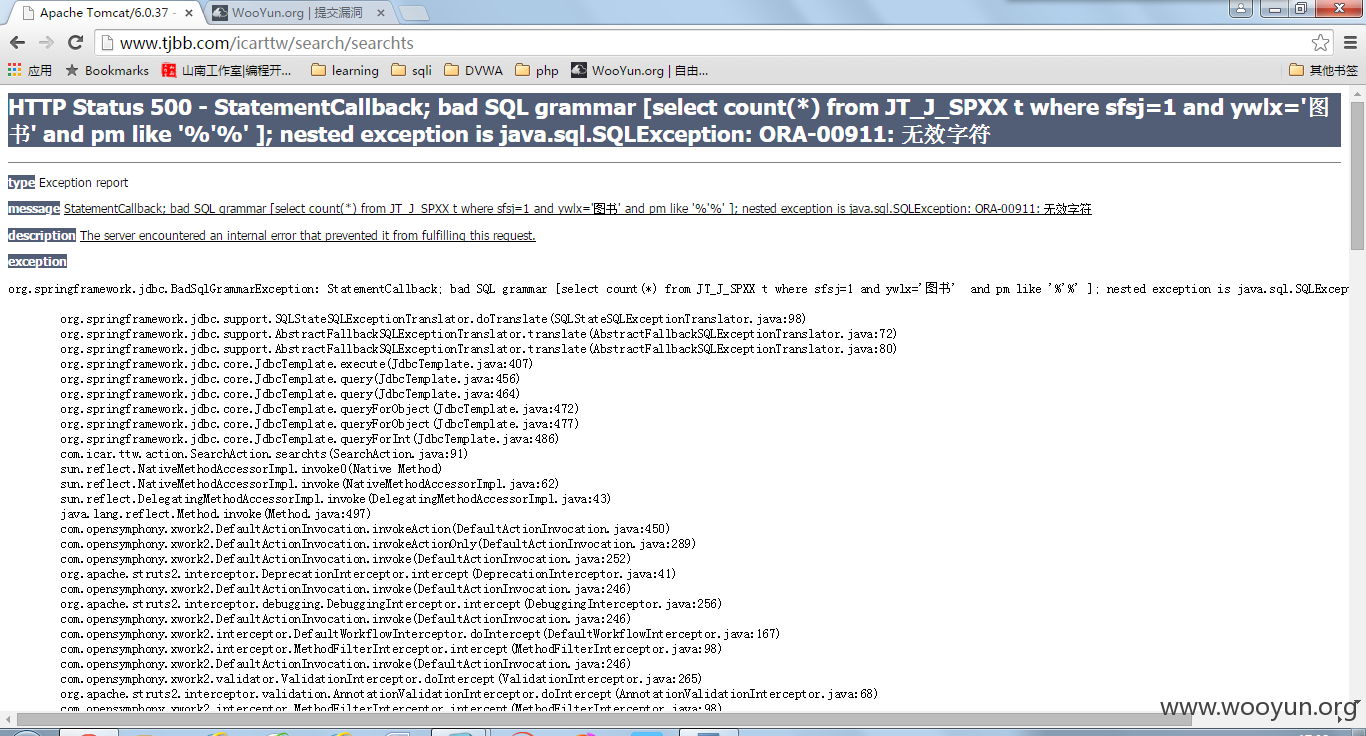

天津图书大厦网上购书“天添网”可sql注入使6万多用户账户余额不保!

相关厂商:

漏洞作者:

提交时间:

2015-08-10 17:25

修复时间:

2015-09-24 17:26

公开时间:

2015-09-24 17:26

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

20

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-08-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

天津图书大厦网上购书“天添网”存在POST型SQL注入,可发现网站管理员admin密码为haochangdemima,以及注册用户敏感信息(包括用户名,密码,手机号,邮箱等等),虽然用户密码用了MD5加密,但是一堆堆的弱密码啊,cmd5解密好方便啊,一堆123456的密码。而绑定了“书香卡”的用户更惨了!钱随便被盗花啊。。。。

详细说明:

漏洞证明:

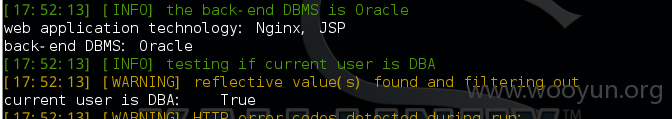

1.是DBA,但是oracle说不支持os-shell,我也没找到管理后台,新手一枚,还望大牛们指点

2.管理员的密码是haochangdemima,让我在笑一会。。。

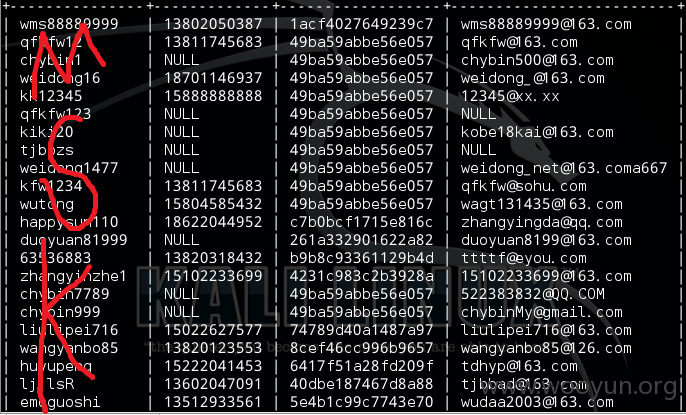

3.有6万多注册用户呢

4.这是用户信息,密码加密了

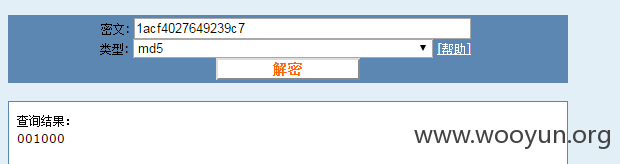

5.用CMD5在线解密一下,就用第一个做实验了

好弱的密码,后面连着那几个一样的都是123456

6.用用户名密码登进去看一下好了

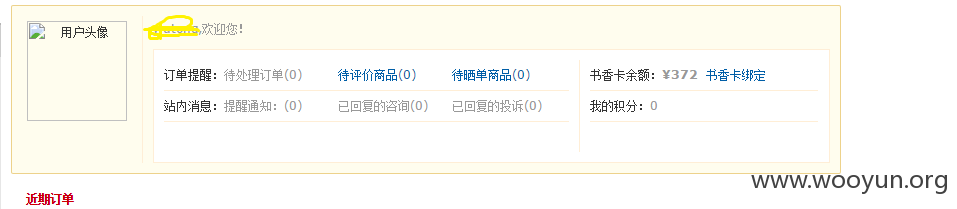

地址啊什么的就都泄露了,然后书香卡还绑定了,虽然这个人的没啥钱,但是别的用户有啊,多危险!

比如,下面这个!还有三百多块钱呢!能卖好多书吧,不知道电器能不能买。

修复方案:

我觉得好严重,难以信任的网购平台啊,赶快过滤吧。

版权声明:转载请注明来源 未出现的风景@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝