漏洞概要

关注数(24 )

关注此漏洞

漏洞标题:

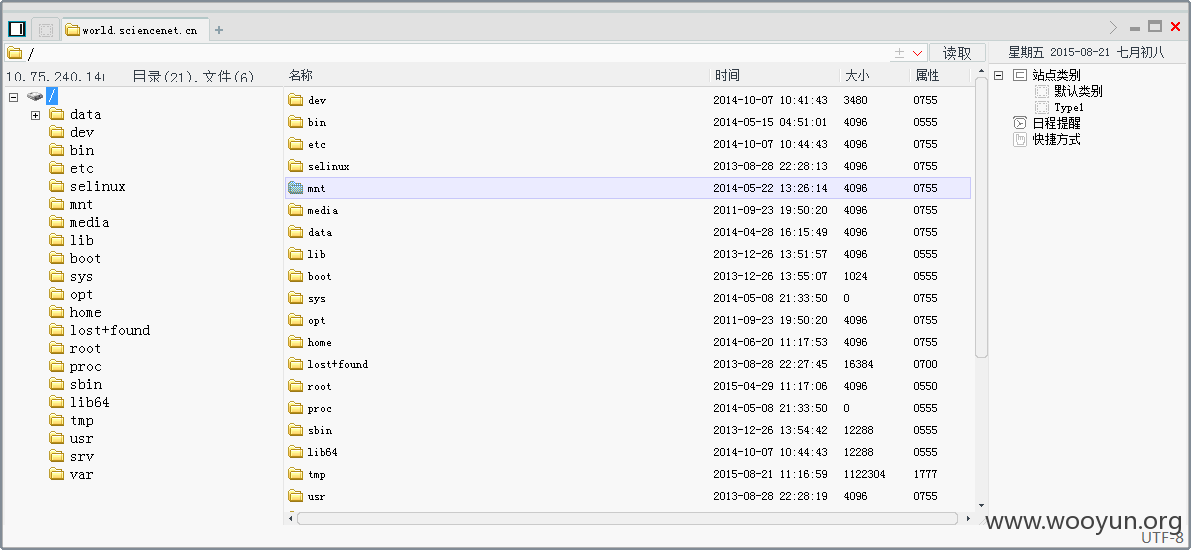

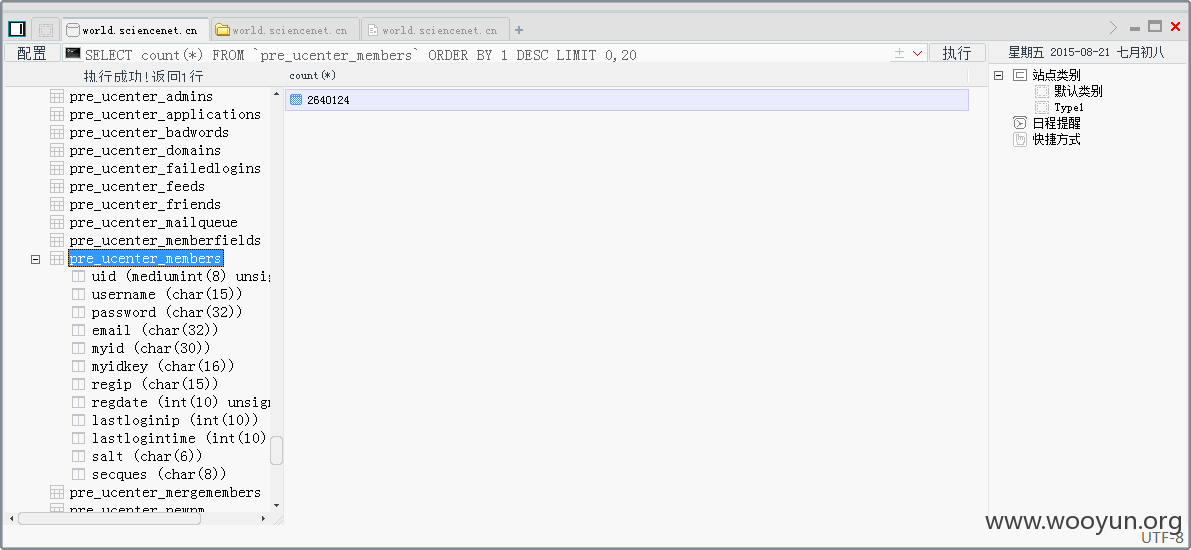

科学网某分站后台弱口令(已shell)

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

>

漏洞详情 披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

简要描述: 安全事件

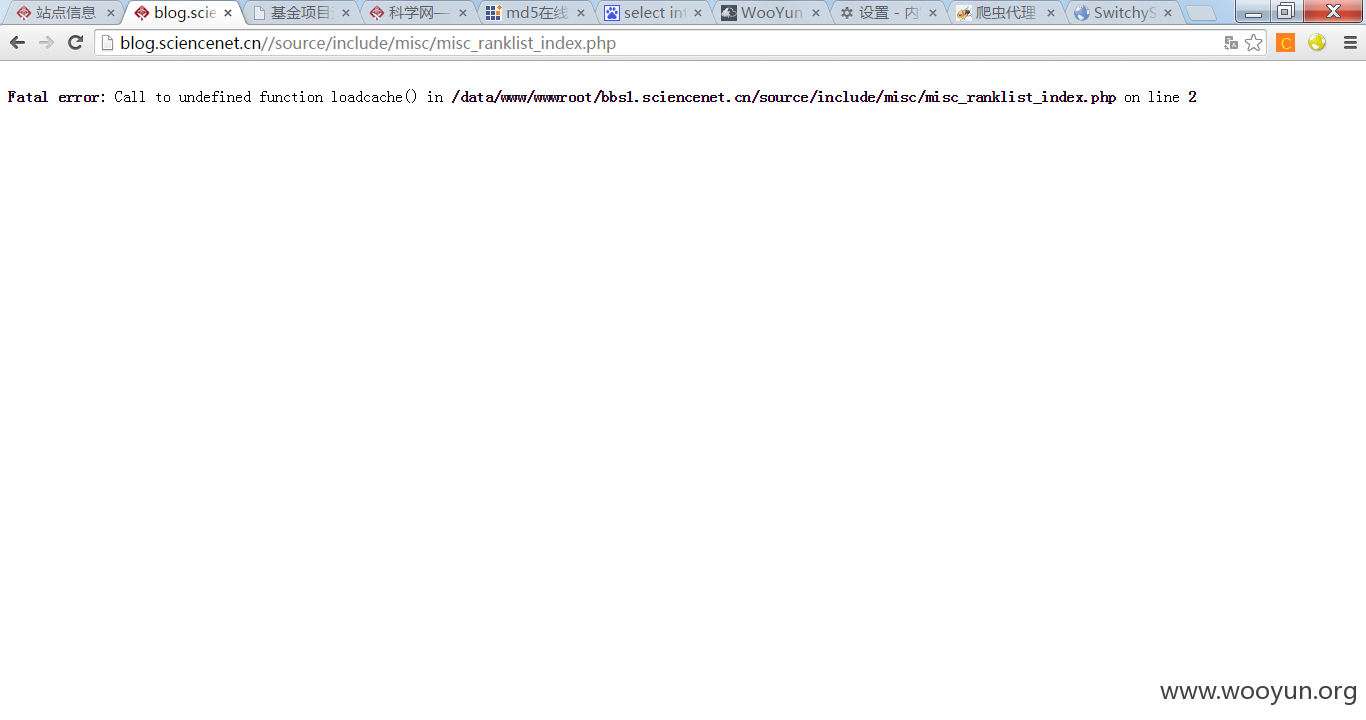

详细说明: http://**.**.**.**/admin.php?m=User&a=login

$_config['db']['1']['dbhost'] = '**.**.**.**';

<?php

漏洞证明: 修复方案:

>

漏洞回应 厂商回应: 危害等级:高

漏洞Rank:13

确认时间:2015-08-26 16:30

厂商回复: CNVD确认并复现所述漏洞情况,已经转由CNCERT由其后续协调网站管理单位处置。

最新状态: 暂无