漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-08-21: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

东华大学存在sql注射漏洞

详细说明:

注射点:http://**.**.**.**:8080/pages/lecture.aspx?action=more&id=912

Database: Microsoft_Access_masterdb

[6 tables]

+---------+

| admin |

| contact |

| content |

| mail |

| persons |

| upload |

+---------+

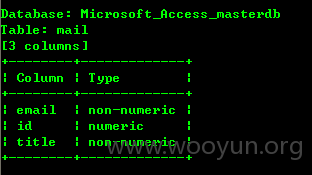

Database: Microsoft_Access_masterdb

Table: mail

[3 columns]

+--------+-------------+

| Column | Type |

+--------+-------------+

| email | non-numeric |

| id | numeric |

| title | non-numeric |

+--------+-------------+

该漏洞泄露的信息还是有点私密性的

漏洞证明:

注射点:http://**.**.**.**:8080/pages/lecture.aspx?action=more&id=912

Database: Microsoft_Access_masterdb

[6 tables]

+---------+

| admin |

| contact |

| content |

| mail |

| persons |

| upload |

+---------+

Database: Microsoft_Access_masterdb

Table: mail

[3 columns]

+--------+-------------+

| Column | Type |

+--------+-------------+

| email | non-numeric |

| id | numeric |

| title | non-numeric |

+--------+-------------+

该漏洞泄露的信息还是有点私密性的

修复方案:

过滤非法字符

版权声明:转载请注明来源 Nerd Tsai@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-08-24 08:25

厂商回复:

通知用户处理中

最新状态:

暂无