漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

看我如何拿下施强集团大量内部人员信息(非常详细)

相关厂商:

漏洞作者:

提交时间:

2015-08-28 10:54

修复时间:

2015-10-12 10:56

公开时间:

2015-10-12 10:56

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

20

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-08-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

施强集团成立于1995年2月,总部坐落于中国杭州国家高新技术产业开发区,其大型药品生产基地位于桐庐县经济开发区(中国杭州国家高新技术产业开发区桐庐园区),总占地面积11.3万平方米、总建筑面积约26万平方米,是一家集医药、教育、出国中介、网络科技等多个业务领域的集团公司。集团目前在全国设有230个分公司或办事处,在澳大利亚、英国、香港、澳门设有分公司,拥有中、外高素质员工3000余人。

详细说明:

一登录,看到这么花式的后台,我对万能密码已经不报希望了

职业习惯还是让我输入了一下Admin'or '1'='1,然后。。。然后。。。

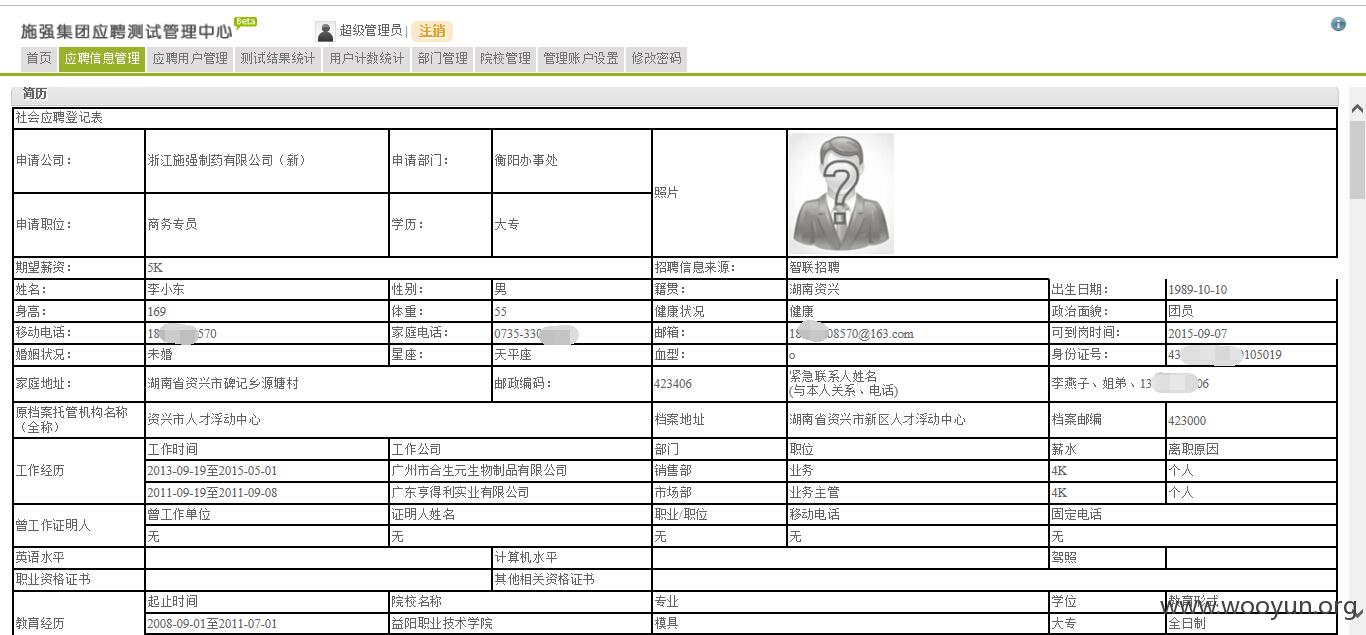

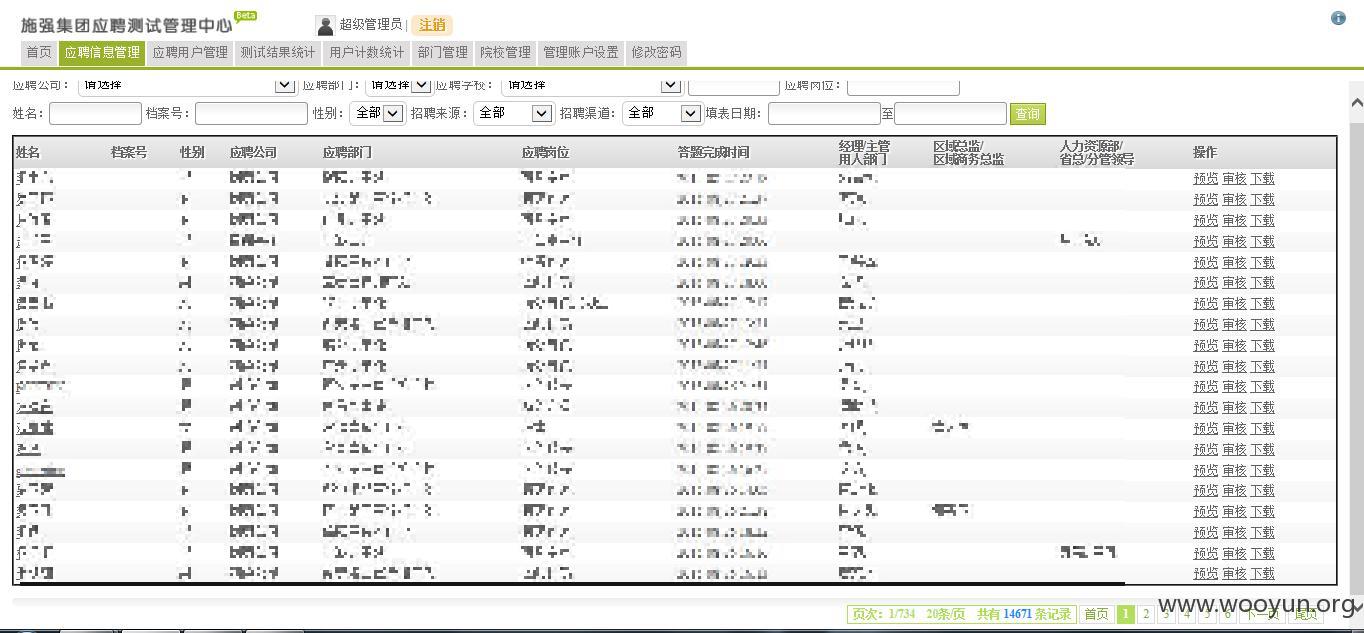

我居然就进入了后台,这么详细的资料,应该就是档案吧

这个我发现了好几天了。每天都有7-8条新信息。。

好想留着做黑产啊

不过作为一个有节操的白帽子,我还是上交给国家吧

漏洞证明:

修复方案:

找你们运维

求小礼物

版权声明:转载请注明来源 路人毛@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝