漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

中国公益诉讼网某处存在SQL注射已打入后台

相关厂商:

漏洞作者:

提交时间:

2015-09-12 16:08

修复时间:

2015-10-29 22:58

公开时间:

2015-10-29 22:58

漏洞类型:

SQL注射漏洞

危害等级:

中

自评Rank:

10

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-09-12: 细节已通知厂商并且等待厂商处理中

2015-09-14: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-24: 细节向核心白帽子及相关领域专家公开

2015-10-04: 细节向普通白帽子公开

2015-10-14: 细节向实习白帽子公开

2015-10-29: 细节向公众公开

简要描述:

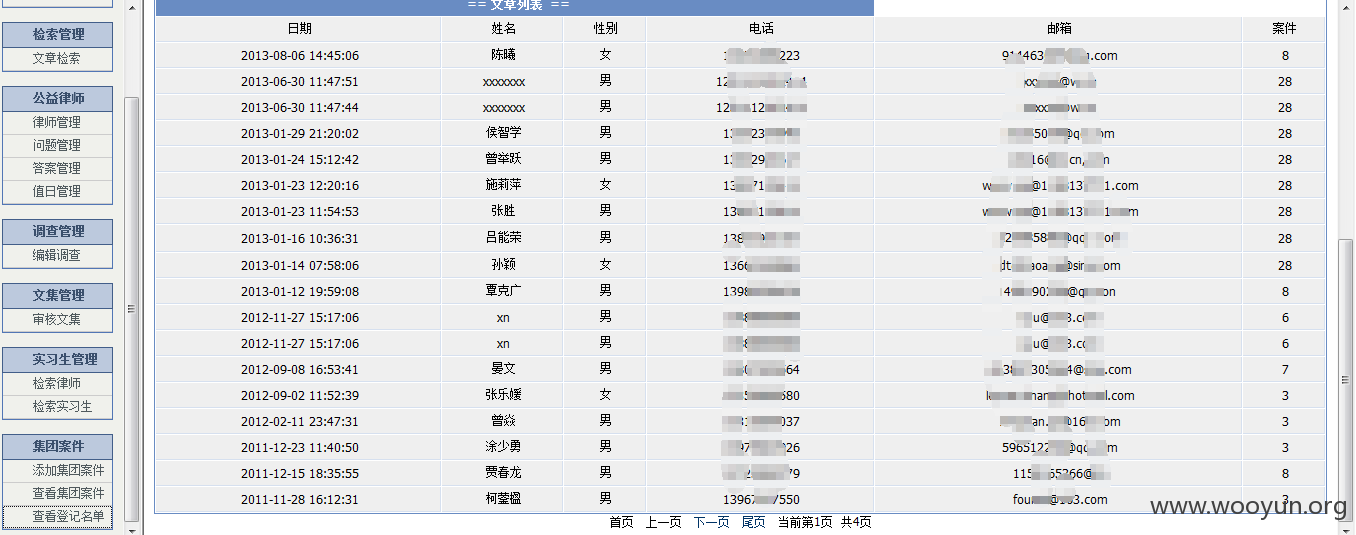

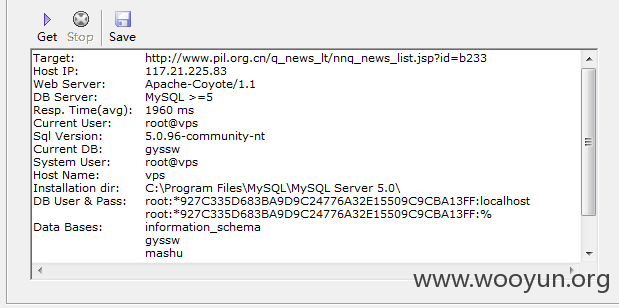

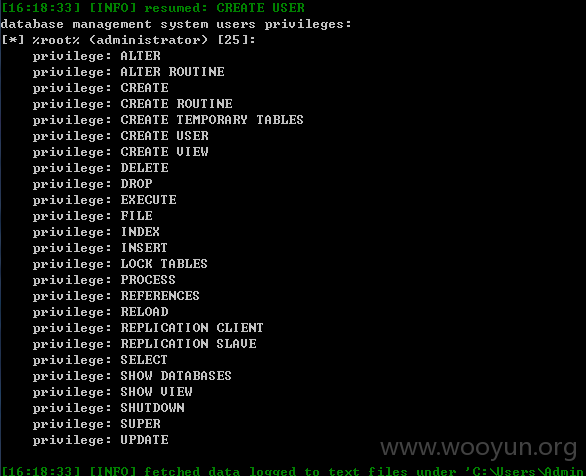

中国公益诉讼网某处存在SQL注射(JSP)。

详细说明:

漏洞证明:

修复方案:

过滤敏感字符,安全狗拦截!

版权声明:转载请注明来源 尊-折戟@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-09-14 22:57

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无

![[[2Y$V6WS@5JT%G([}EM]0N.png](https://img.wooyun.laolisafe.com/upload/201509/091951391c399c81bcd9dd33f3915d623a52536e.png)

![MAZ(%`2WWC$([][L{]$CX7S.png](https://img.wooyun.laolisafe.com/upload/201509/09195200f37fe7a6b9dc4a9c2953edff9b4c180d.png)

![IOQD@)8[E3N~RU3F]FM3X7R.png](https://img.wooyun.laolisafe.com/upload/201509/0919533539a078080017944e750f603d328899f8.png)

![Z`0)`6MZ[]P{%6HB1(U}FDG.png](https://img.wooyun.laolisafe.com/upload/201509/09195530d3943f6c5ed94ed065cf20322cb546cf.png)

![CJ%DCEVOC(]5XE8EG4VS16S.png](https://img.wooyun.laolisafe.com/upload/201509/091956318316a16bf8678d5f14d88fe76bdfa5e2.png)

![V44Q~W$@7)G_5UYEH]2TM79.jpg](https://img.wooyun.laolisafe.com/upload/201509/092030111e7053d64b67689abf860597b4c6d1db.jpg)

![]30JIV%G9`_F4HJNZL3T~31.jpg](https://img.wooyun.laolisafe.com/upload/201509/092030532ae2af70c38e4d8d25894b7ba1bc7392.jpg)

![R_]MU1]8V9KX%($Y)O]9$HF.png](https://img.wooyun.laolisafe.com/upload/201509/09203325a9e5eabca9643638aff097aa45aa0615.png)

![E]@[CD]@Y5%SA5U4`HHZR6K.jpg](https://img.wooyun.laolisafe.com/upload/201509/09203419db2055dd83ca47f5ca0377c12868d4e4.jpg)

![~K2V7NZHAQC%AI}N3I9{]RW.png](https://img.wooyun.laolisafe.com/upload/201509/09203456188325c80faee1dceec4ece0c2e43980.png)

![[$_K]1Z6[OC1(}GSRTDU7ZY.png](https://img.wooyun.laolisafe.com/upload/201509/092035386889f00a84c744fa3544e23cf7182e82.png)