漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-09-12: 细节已通知厂商并且等待厂商处理中

2015-09-15: 厂商已经确认,细节仅向厂商公开

2015-09-25: 细节向核心白帽子及相关领域专家公开

2015-10-05: 细节向普通白帽子公开

2015-10-15: 细节向实习白帽子公开

2015-10-30: 细节向公众公开

简要描述:

58某重要业务平台权限控制以及设计缺陷导致操纵管理员功能及业务平台拒绝服务

独白:这个平台和司马没多大关系,估计是很难为他加薪了

想起来还真有与司马有关的,影响某产品线全系列,估计威胁就比主站shell小那么一丁点,鉴于司马同学是俺们好基友,就不提给乌云了...所以小伙伴们...有点啰嗦了

详细说明:

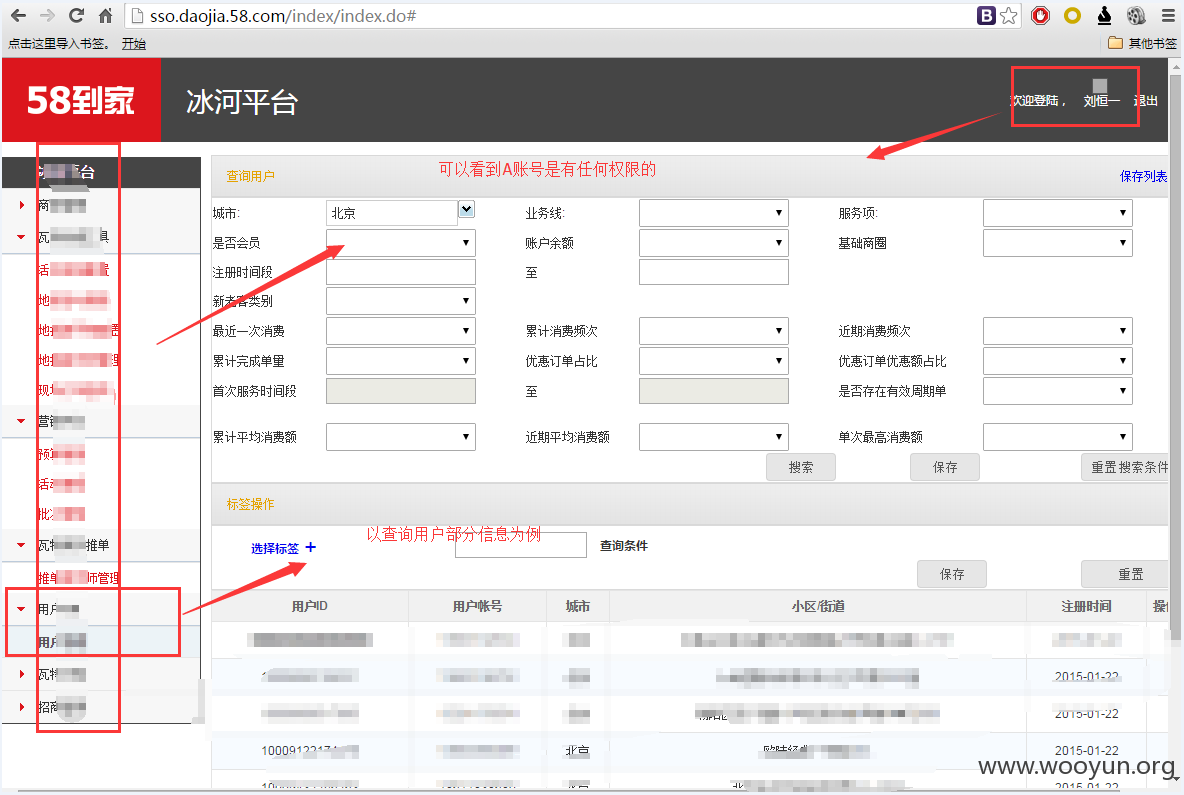

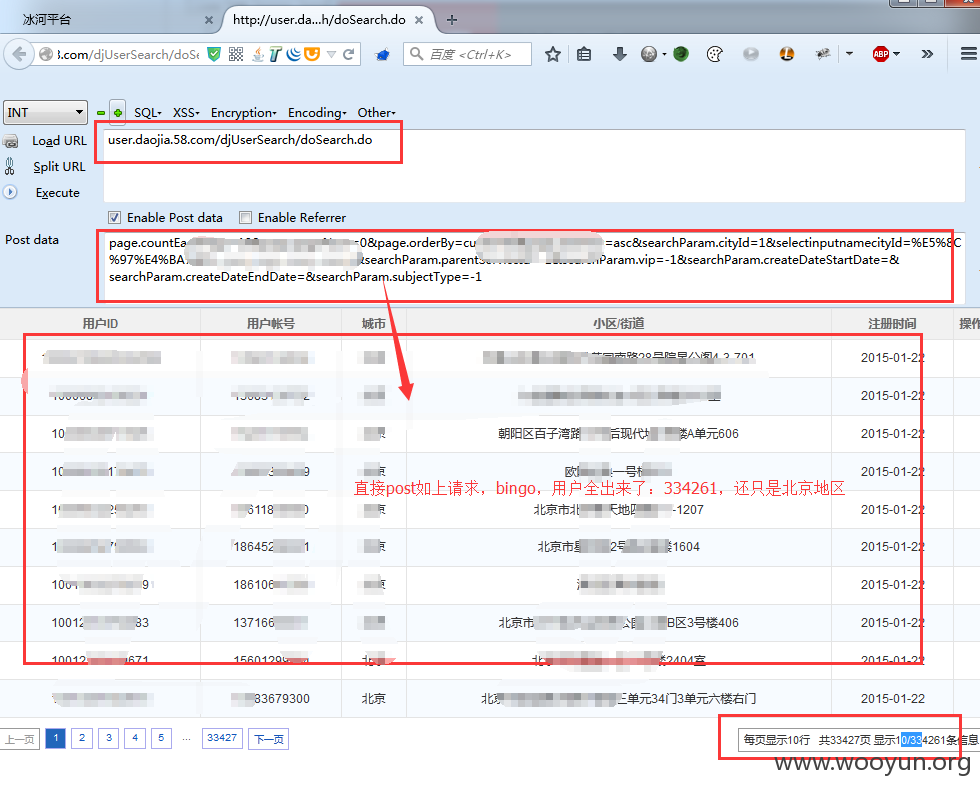

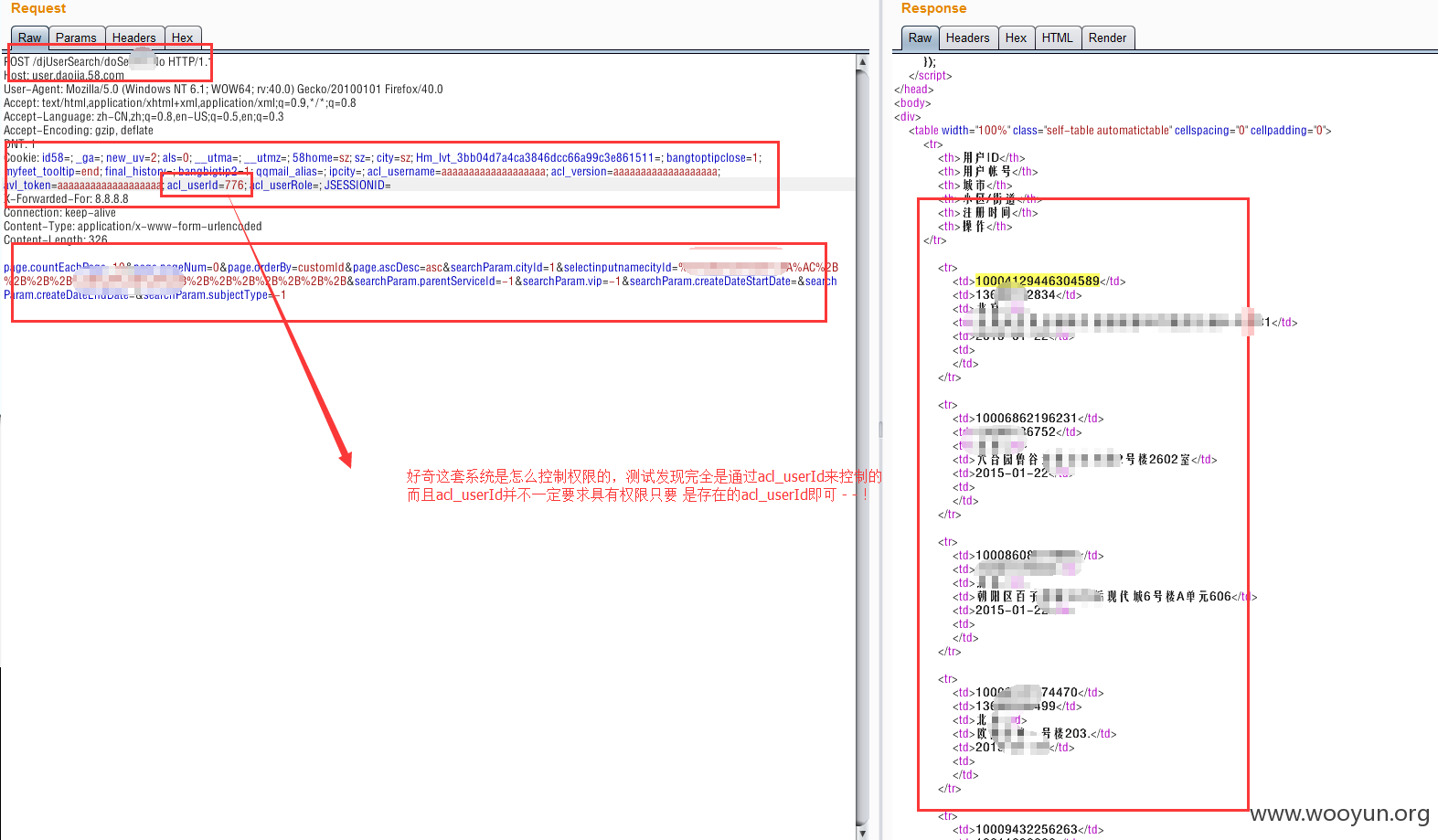

还是冰河平台的故事

先看权限控制,最后确定,重要功能可以算得上是没有任何权限控制,除了登陆时不返回url

然后说道拒绝服务

其实昨天发现上面的权限问题,是没打算提的,毕竟我也不想干坏事,也没什么意思,拒绝服务也不是传统意义上安全漏洞,属于影响到了系统的可用性,也算是逻辑设计缺陷吧...看你们邮件里的意思是没有意识到这是一个安全问题,我还是提醒一下你们...

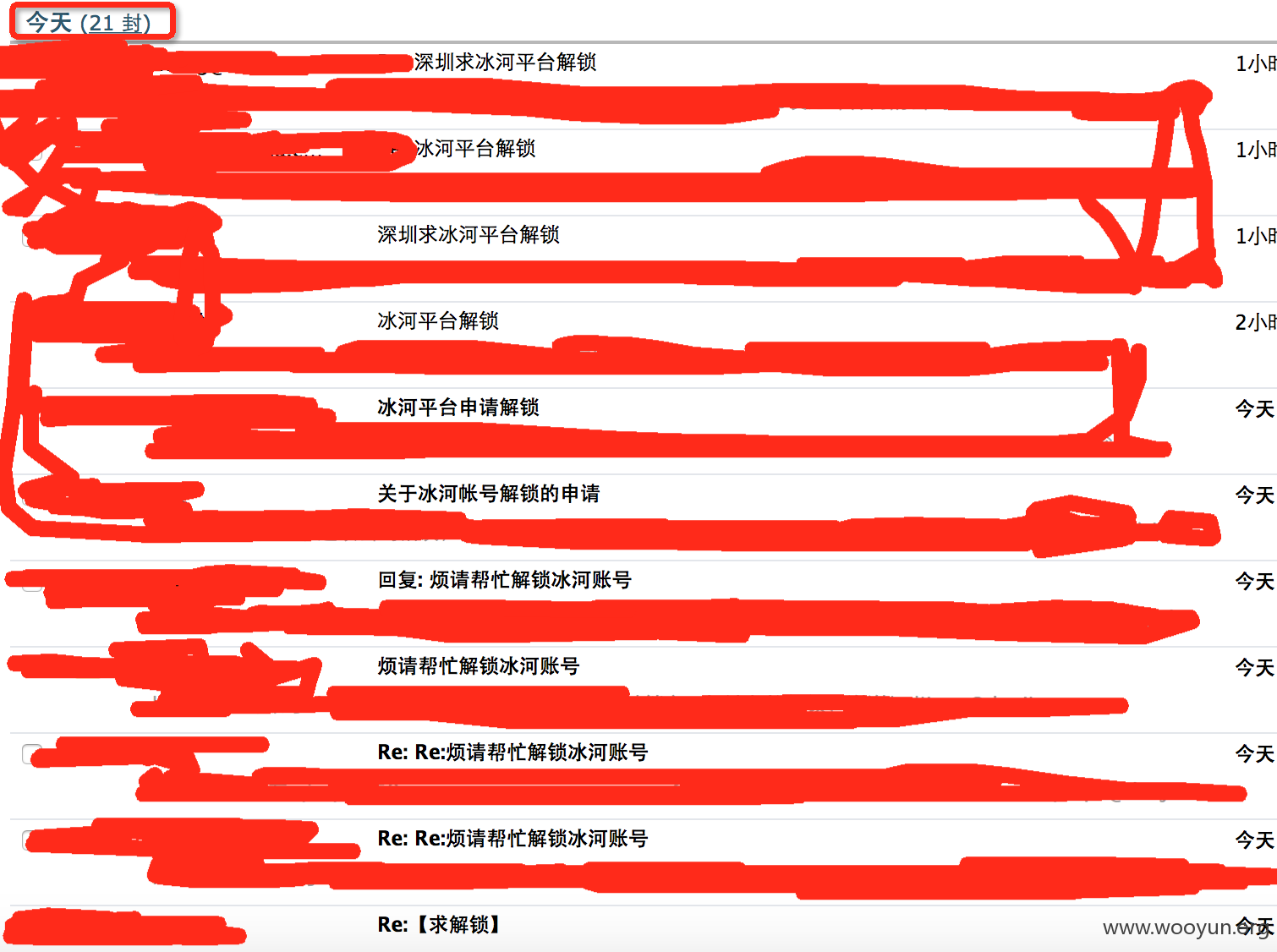

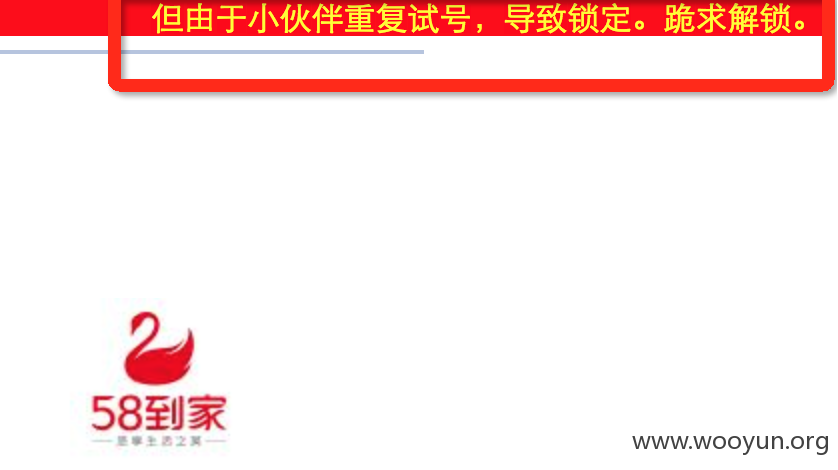

先声明一下,你们每天要求重置密码可真不是我干的,后面会有截图说明。我一般是不会干坏事的,要是干坏事的话,这个平台所有用户都别想安生使用,- - !开开玩笑

上图

某个邮箱,一天几十封邮件(bug邮件组),全都是要求重置密码的,你们管理员不烦么?

你们小伙伴说了是自己搞错了的

所以攻击的方法就是:让所有登陆账号跑5个错误密码:839*5=4000+几十秒的事

漏洞证明:

修复方案:

版权声明:转载请注明来源 BMa@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-09-15 11:32

厂商回复:

白帽子辛苦了!

最新状态:

暂无