漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-09-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

从一点引发出的国内某厂商留后门事件。

详细说明:

/*昨天晚上我做了个梦,梦见了枫老师说他爱我。然后就没有然后了*/

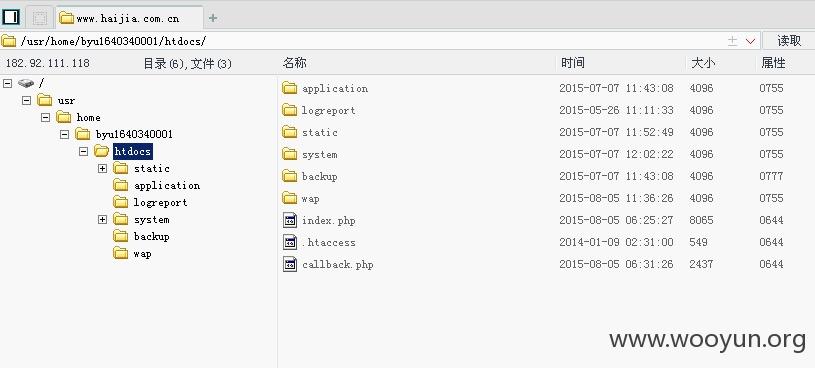

1、http://www.haijia.com.cn/

浏览后发现后台地址很简单 http://www.haijia.com.cn/admin,但是没有用户名密码,wtf!

PS(送一个存储型xss):留言板可以打到cookie

,但是卧槽以前打的过期了。。。T T 日了

http://www.haijia.com.cn/?c=utils&m=upload&formname=myform&editname=simg&uppath=static/upfile&pn=

这个是通杀上传点。可以传php,然后查看远码中有路径。有些站可能不能直接传,传gif的截断改成php的就可以了,然后访问目录:

http://www.haijia.com.cn//static/upfile/xxxxxx.php

2、之前提交了海驾的漏洞,后台可直接访问用户信息(也可以直接脱裤哦)

3、http://haijia.bjxueche.net/ 进行登录(默认登陆为身份证号,密码为生日)---成功登录

可进行约车等等的操作,取消约车等操作:)

漏洞证明:

http://www.haijia.com.cn//static/upfile/download.php pwd:g

http://haijia.bjxueche.net/ 进行登录(默认登陆为身份证号,密码为生日)---成功登录

修复方案:

建议找点靠谱的建站厂商吧:)

版权声明:转载请注明来源 we8_@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)