漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-14: 厂商已经确认,细节仅向厂商公开

2015-10-24: 细节向核心白帽子及相关领域专家公开

2015-11-03: 细节向普通白帽子公开

2015-11-13: 细节向实习白帽子公开

2015-11-28: 细节向公众公开

简要描述:

想吃面包去买了克莉丝汀,之后去看了一下官网,有链接到TodayIR。TodayIR:在线投资者关系以及新闻服务提供商。简单看就是给各家上市公司发布新闻和报告从而给投资者参考的平台,漏洞造成可肆意篡改对各公司危害较大。

EQS Group收购了在线投资者关系以及新闻服务提供商TodayIR Holdings Limited(简称TodayIR)100%的股份,为其在亚洲的进一步增长奠定了基础。TodayIR拥有约400名客户,是香港领先的在线投资者关系服务提供商之一,已在其他亚洲国家的资本市场崭露头角。

详细说明:

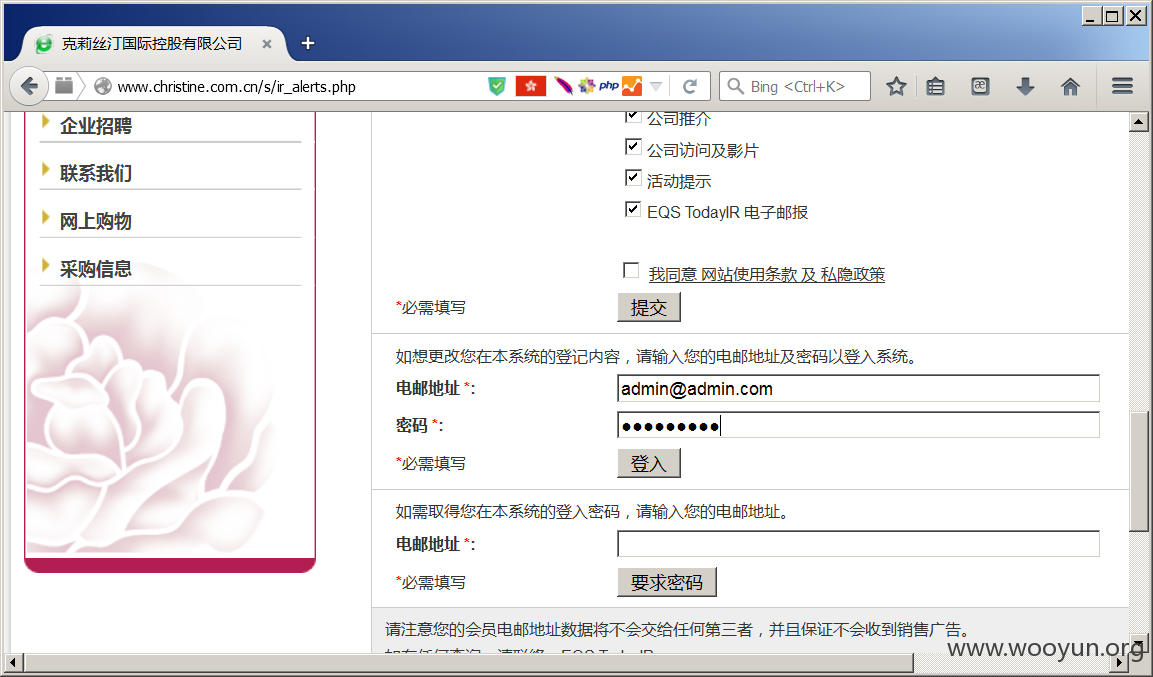

http://**.**.**.**/s/ir_alerts.php

密码可注入:1'or'1'='1

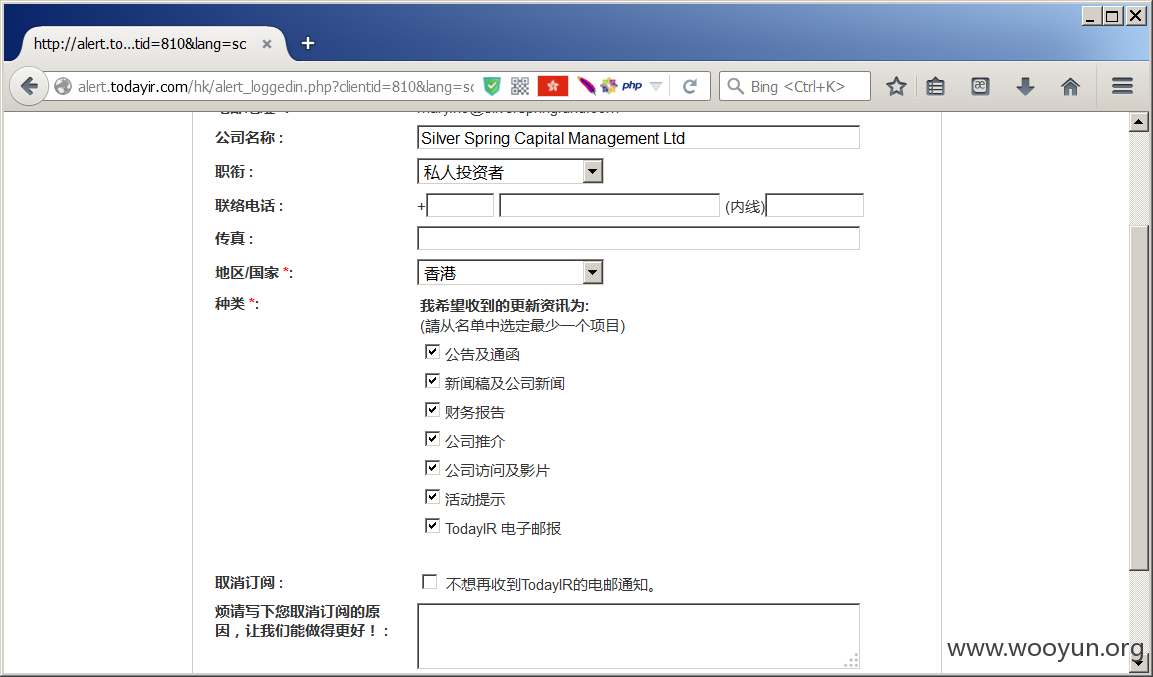

突然有链接到了:http://**.**.**.**/hk/alert_loggedin.php?clientid=810,看来克莉丝汀客户号是810。

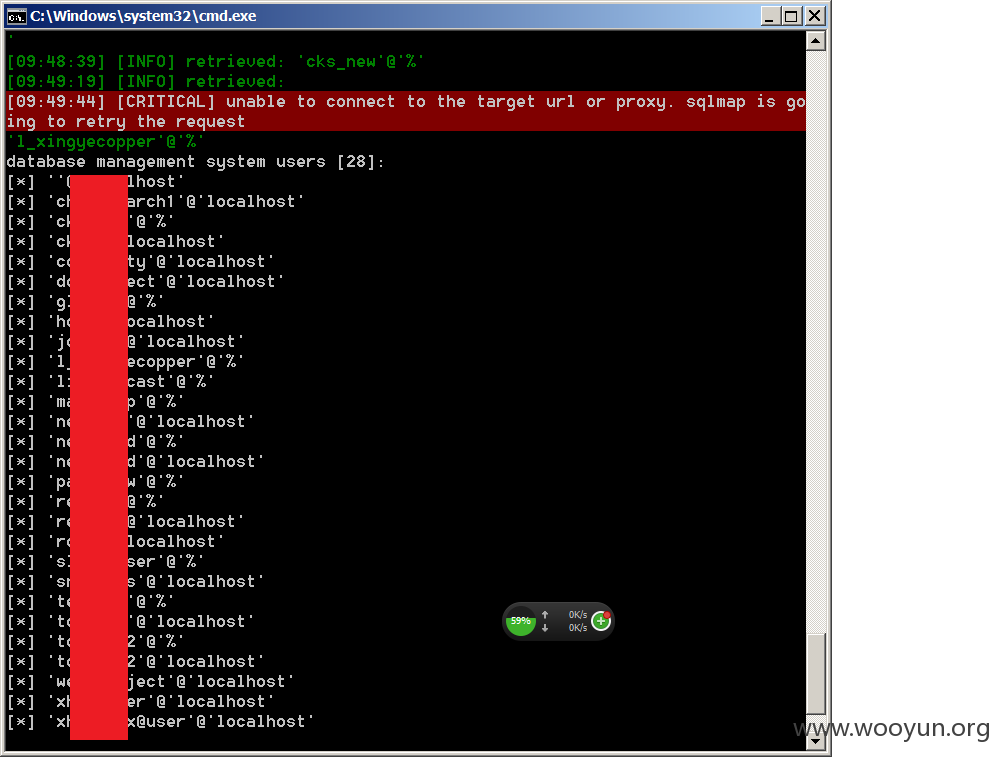

sqlmap带上cookie的PHPSESSID能跑

同IP存在**.**.**.**,

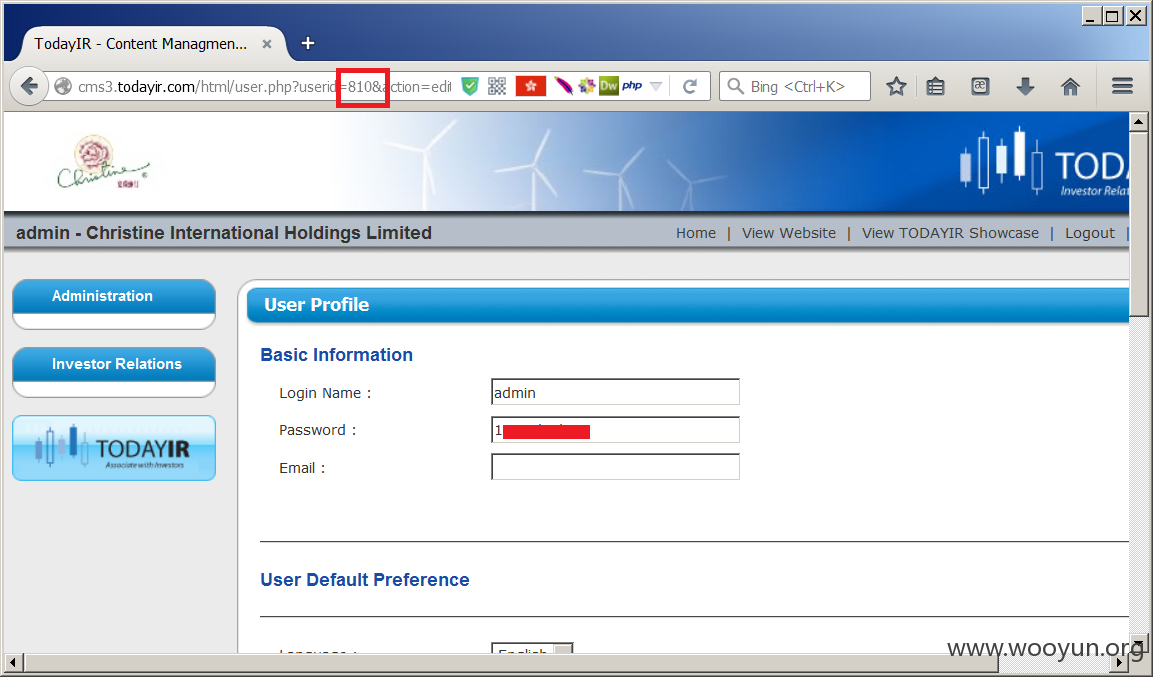

http://**.**.**.**/html/index.php?clientid=810

密码可注入:1'or'1'='1

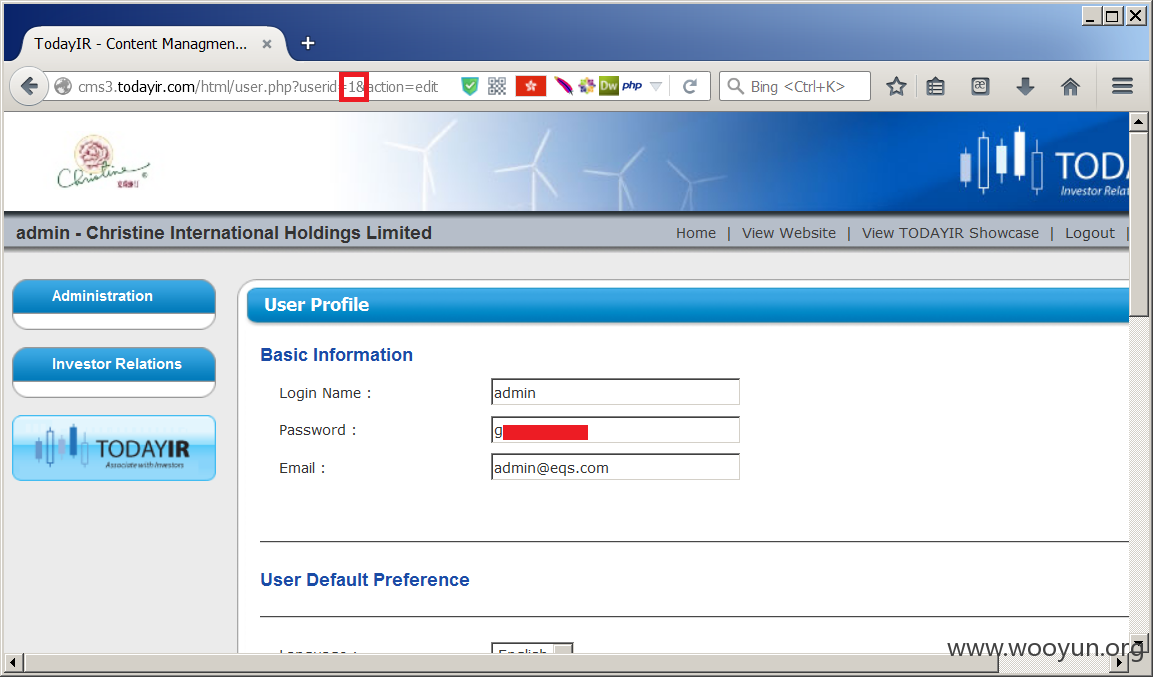

竟然把用户名、密码显出来了

userid竟然可遍历显所有用户名、密码

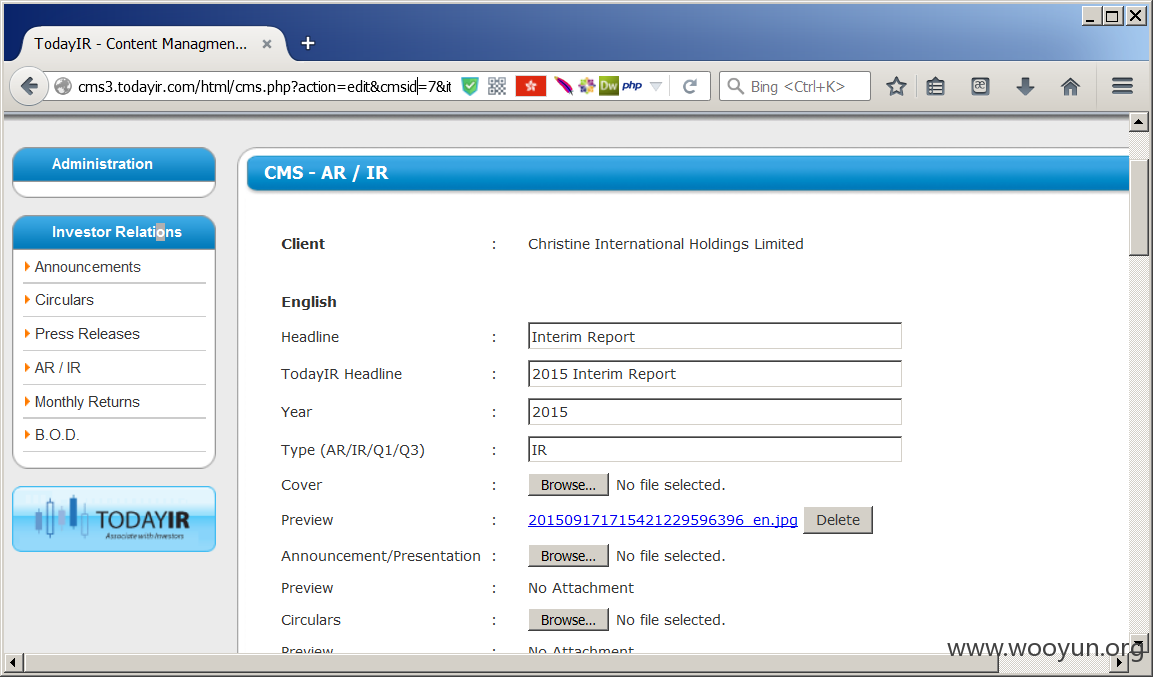

这是可肆意篡改各家上市公司新闻和报告的节奏啊

————

点到为止,涉及钱的事不能深入。

漏洞证明:

http://**.**.**.**/s/ir_alerts.php

密码可注入:1'or'1'='1

突然有链接到了:http://**.**.**.**/hk/alert_loggedin.php?clientid=810&lang=sc,看来克莉丝汀客户号是810。

sqlmap带上cookie的PHPSESSID能跑

同IP存在**.**.**.**,

http://**.**.**.**/html/index.php?clientid=810

密码可注入:1'or'1'='1

竟然把用户名、密码显出来了

userid竟然可遍历显所有用户名、密码

这是可肆意篡改各家上市公司新闻和报告的节奏啊

————

点到为止,涉及钱的事不能深入。

修复方案:

过滤

官网显示的大陆联系点:

Shanghai Office

Address:2/F, Building A, Room 21 SOHO Fuxing Plaza, Xintiandi, No. 388 Madang Road, Huangpu District, Shanghai, China

Postal Code:200020

Tel:+86 21 2319 3393

Email:**.**.**.**@**.**.**.**

Shenzhen Office

Company:邁圖商務咨詢(深圳)有限公司

Address:Room 707-709, Building 211, Tairan Industry Zone, Futian District, Shenzhen City, China

Postal Code:518000

Tel:+86 0755 23987900

Fax:+86 0755 82151131

URL:**.**.**.**

版权声明:转载请注明来源 雷震子@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-10-14 18:52

厂商回复:

已將事件通知有關機構

最新状态:

暂无