漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

珠江人寿多处弱口令导致Getshell影响内网安全

相关厂商:

漏洞作者:

提交时间:

2015-11-19 09:53

修复时间:

2015-11-25 09:00

公开时间:

2015-11-25 09:00

漏洞类型:

命令执行

危害等级:

高

自评Rank:

15

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-11-19: 细节已通知厂商并且等待厂商处理中

2015-11-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

珠江人寿多处弱口令导致Getshell影响内网安全

详细说明:

https://www.wooyun.org/bugs/wooyun-2010-0143063

看了前人漏洞

发现http://115.29.202.192:7001/prlife-jfmall/index.shtml地址打不开了,应该已经修复了

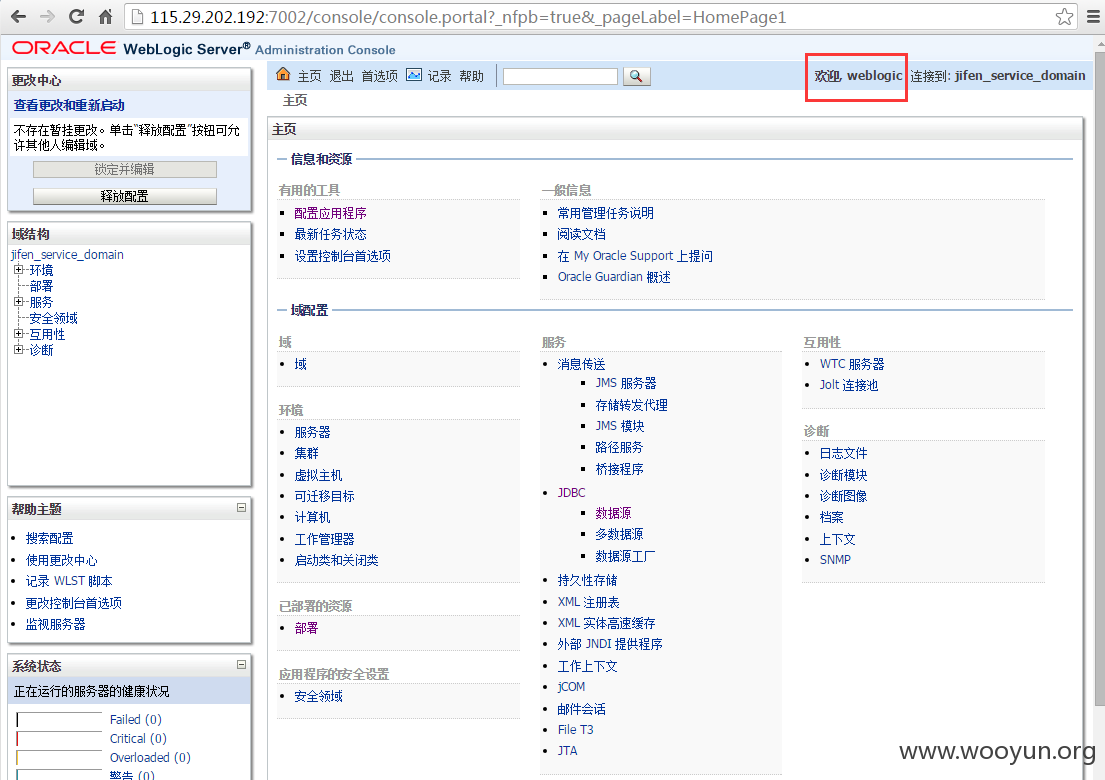

就顺手试了试7002端口,结果duang~~弱口令进去了

http://115.29.202.192:7002/console/login/LoginForm.jsp

弱口令

weblogic

weblogic123

那啥都不说了,可以直接部署war包木马getshell!

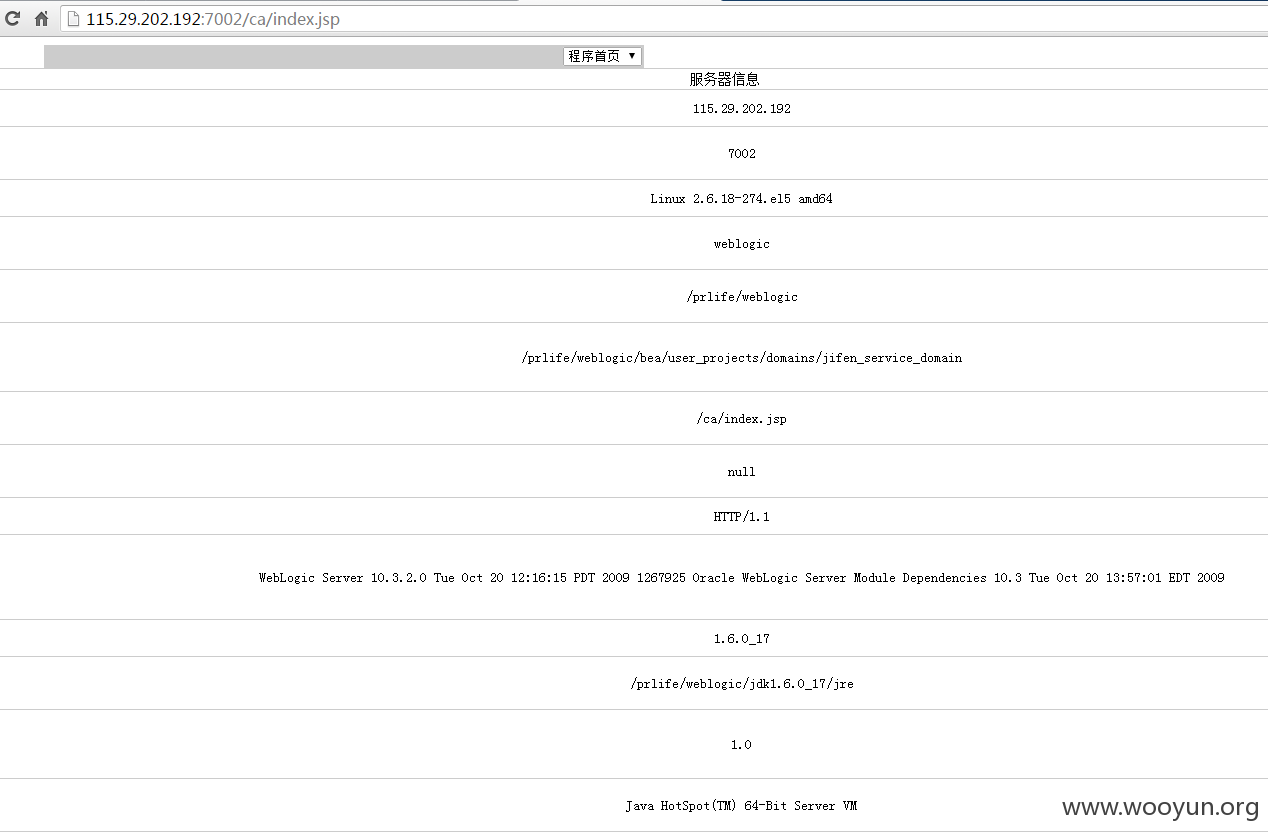

发现已经有马儿再跑了

http://115.29.202.192:7002/ca/index.jsp

密码a

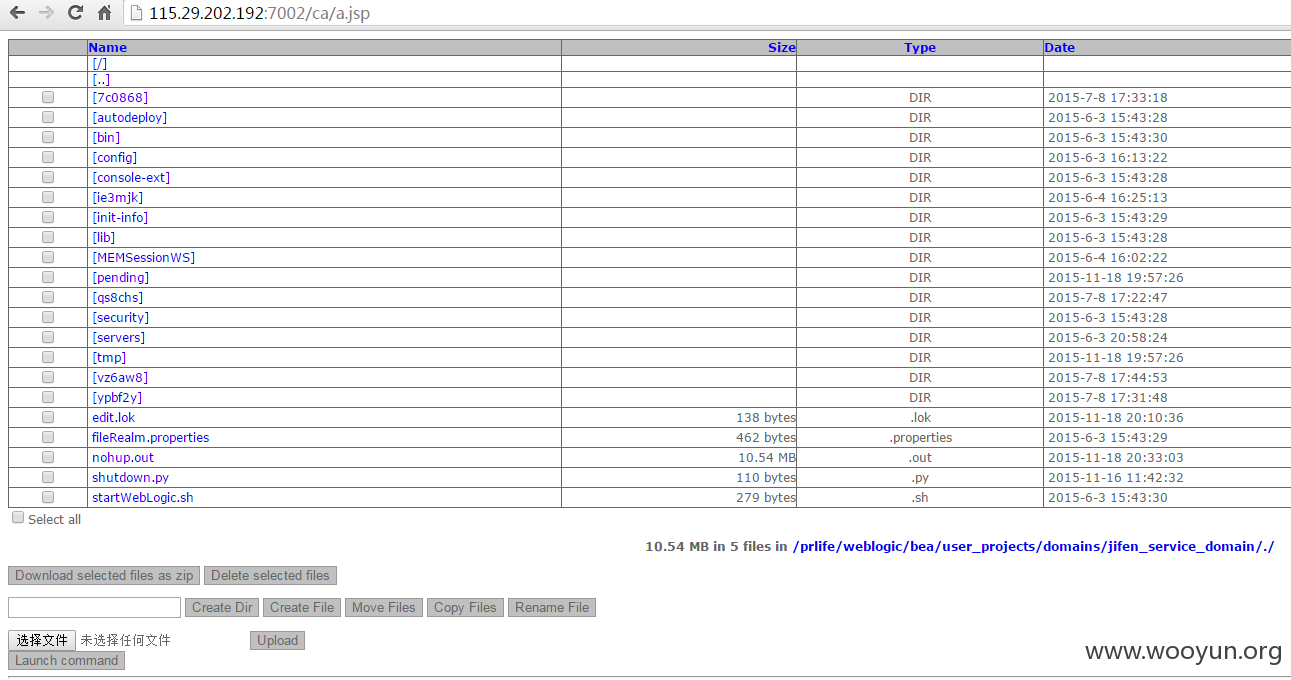

http://115.29.202.192:7002/ca/a.jsp

http://115.29.202.192:7002/ca/ma3.jsp?o=vLogin

密码carry

内网IP!

另外http://115.29.202.192:8081/console/login/LoginForm.jsp

同样弱口令

weblogic

weblogic123

还有几个端口,请自行测试,改掉弱口令

漏洞证明:

如上

修复方案:

弱口令整改,或者console端关闭

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-25 09:00

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无