漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-12-10: 细节已通知厂商并且等待厂商处理中

2015-12-14: 厂商已经确认,细节仅向厂商公开

2015-12-24: 细节向核心白帽子及相关领域专家公开

2016-01-03: 细节向普通白帽子公开

2016-01-13: 细节向实习白帽子公开

2016-01-25: 细节向公众公开

简要描述:

可以绕过查询验证,对数据进行抽取,达到一种拖库行为。

详细说明:

可以绕过查询验证,对数据进行抽取,达到一种拖库行为。

漏洞证明:

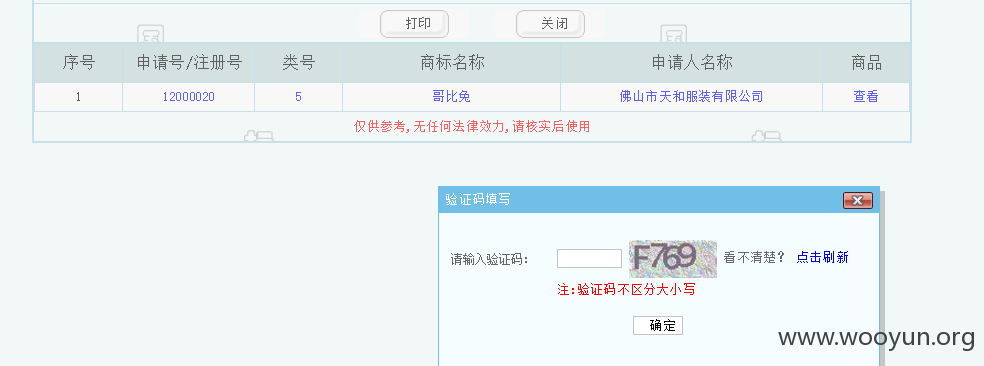

1、通过一个URL进入列表页,查看URL

http://**.**.**.**:9080/tmois/wszhcx_pageZhcxMain.xhtml?type=reg&intcls=®Num=12000020

http://**.**.**.**:9080/tmois/wszhcx_pageZhcxMain.xhtml?type=${类型}&intcls=®Num=${注册号}

2、验证后的URL:

具体信息:http://**.**.**.**:9080/tmois/wszhcx_getDetailByRegInt.xhtml?regNum=12000020&intcls=5&seriaNum=1&codeShow=68v5

经营信息:http://**.**.**.**:9080/tmois/wszhcx_getGoodsDetail.xhtml?regNum=12000020&intcls=5

生成规则就是加上RegNum和Intcls就能直接拿到数据

3、我们可以构造http://**.**.**.**:9080/tmois/wszhcx_pageZhcxMain.xhtml?type=reg&intcls=®Num=12000020

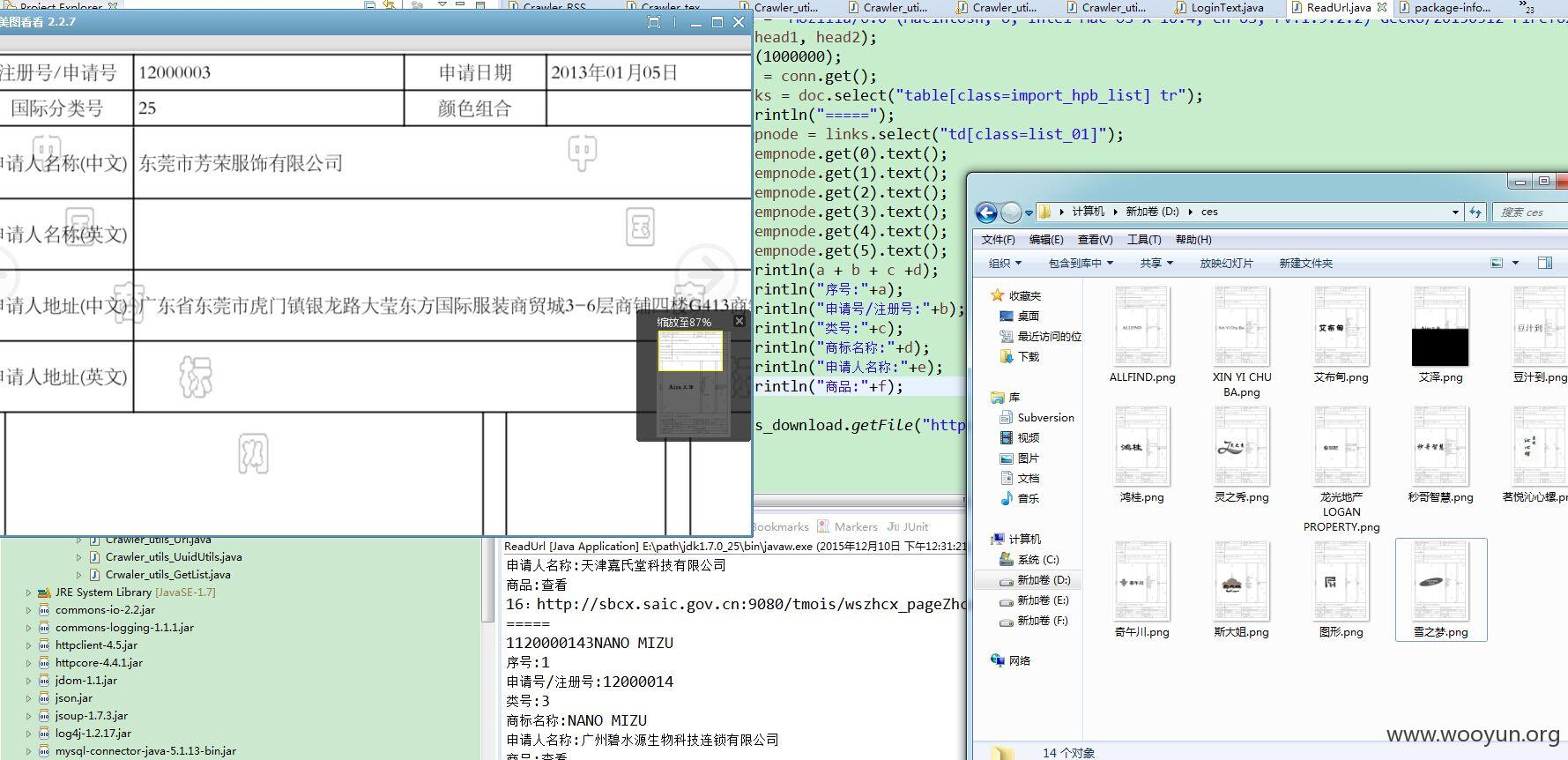

1200000 - 5000000 二分法写个脚本去寻找起始值和最后的值

生成URL

然后写一个程序:

1、取URL参数 RegNum和Intcls

2、提取信息(直接访问构造的地址可以绕过验证码,可见开发人员有多马虎)

-----

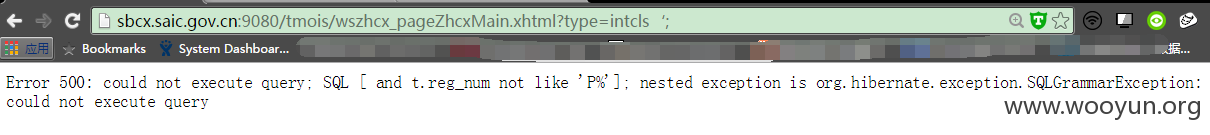

最后给一个好玩的,大家可以深入测试下:

修复方案:

过滤

版权声明:转载请注明来源 加州菲猫@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-12-14 16:42

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向国家上级信息安全协调机构上报,由其后续协调网站管理单位处置。

最新状态:

暂无