漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

百度旗下百度传课某处配置不当导致大量敏感信息泄漏

相关厂商:

漏洞作者:

提交时间:

2015-12-26 13:03

修复时间:

2016-02-12 18:49

公开时间:

2016-02-12 18:49

漏洞类型:

重要敏感信息泄露

危害等级:

高

自评Rank:

10

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-12-26: 细节已通知厂商并且等待厂商处理中

2015-12-30: 厂商已经确认,细节仅向厂商公开

2016-01-09: 细节向核心白帽子及相关领域专家公开

2016-01-19: 细节向普通白帽子公开

2016-01-29: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

RT

详细说明:

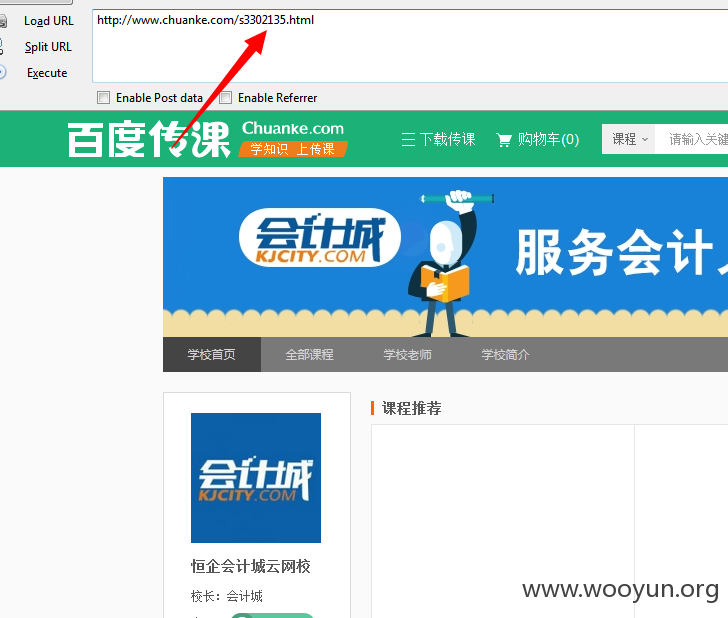

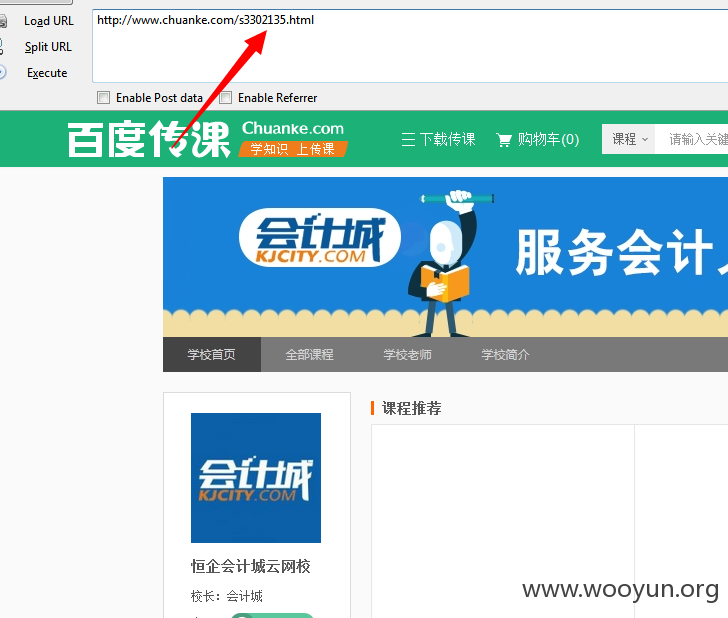

百度传课在查看学校信息时发现URI有点奇怪,

去看了一下发现居然是KK号:

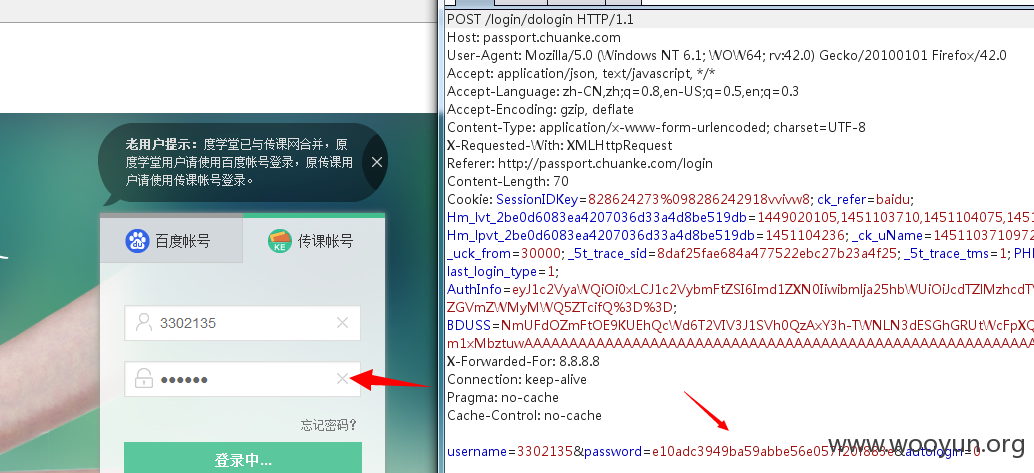

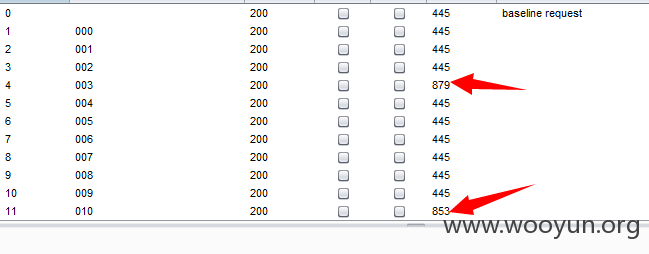

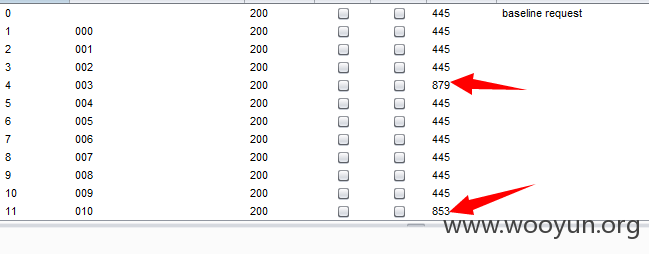

于是用通用弱口令123456作为密码,KK号后三位作为字典遍历了一下:

果然爆破出了很多:

尝试去登录了一下:

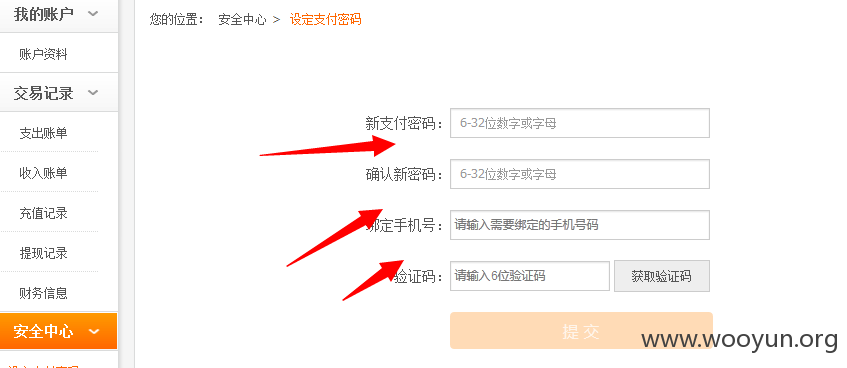

发现在更改支付密码处居然还不用输入旧密码,就能直接修改密码!

那么后果就可想而知了,这还只是3开头的kk好,还有其他开头的KK号,遍历的话估计数量更多

漏洞证明:

修复方案:

YOU Know

版权声明:转载请注明来源 js2012@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-12-30 23:31

厂商回复:

感谢

最新状态:

暂无

![874J3Q4US00Q(VGH]N$%BSN.png](https://img.wooyun.laolisafe.com/upload/201512/26124524f5aa7127a38ee05a55ca07e87915f909.png)

![@WRESXMV(PP7FBR}4J]P`WK.png](https://img.wooyun.laolisafe.com/upload/201512/26124714d16ae59d4acea2c4ace9f893cecd3262.png)

![QH{LX{56WN@Z8EDYD9]AD0A.png](https://img.wooyun.laolisafe.com/upload/201512/261248052e7e034acab7a24be904f2024b7f77a8.png)

![%P02B[KEADIP74%S]LAMM7B.png](https://img.wooyun.laolisafe.com/upload/201512/261248348a105e4321512b7b691391df227eb975.png)

![[6V1]A5402E$376VBF6H`%H.png](https://img.wooyun.laolisafe.com/upload/201512/2612484681759b5532fcbefd0b4b6725e32a0323.png)

![@WRESXMV(PP7FBR}4J]P`WK.png](https://img.wooyun.laolisafe.com/upload/201512/26125121604d57113e86aac405c722eb2a636c3c.png)

![QH{LX{56WN@Z8EDYD9]AD0A.png](https://img.wooyun.laolisafe.com/upload/201512/261251407775a40de45b24ec1123d5a592a10c2a.png)

![%P02B[KEADIP74%S]LAMM7B.png](https://img.wooyun.laolisafe.com/upload/201512/261251485d9fd200e5daec3bf273c8900d994b43.png)