漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

某购物商城设计缺陷导致任意账号密码重置

相关厂商:

漏洞作者:

提交时间:

2015-12-28 22:54

修复时间:

2016-02-09 23:29

公开时间:

2016-02-09 23:29

漏洞类型:

设计缺陷/逻辑错误

危害等级:

高

自评Rank:

10

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-12-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-02-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

设计缺陷导致任意账号密码重置,无需抓包改包,直接秒改。

详细说明:

漏洞证明:

假定wooyuntest1为我们自己的账号,wooyuntest2为受害者账号

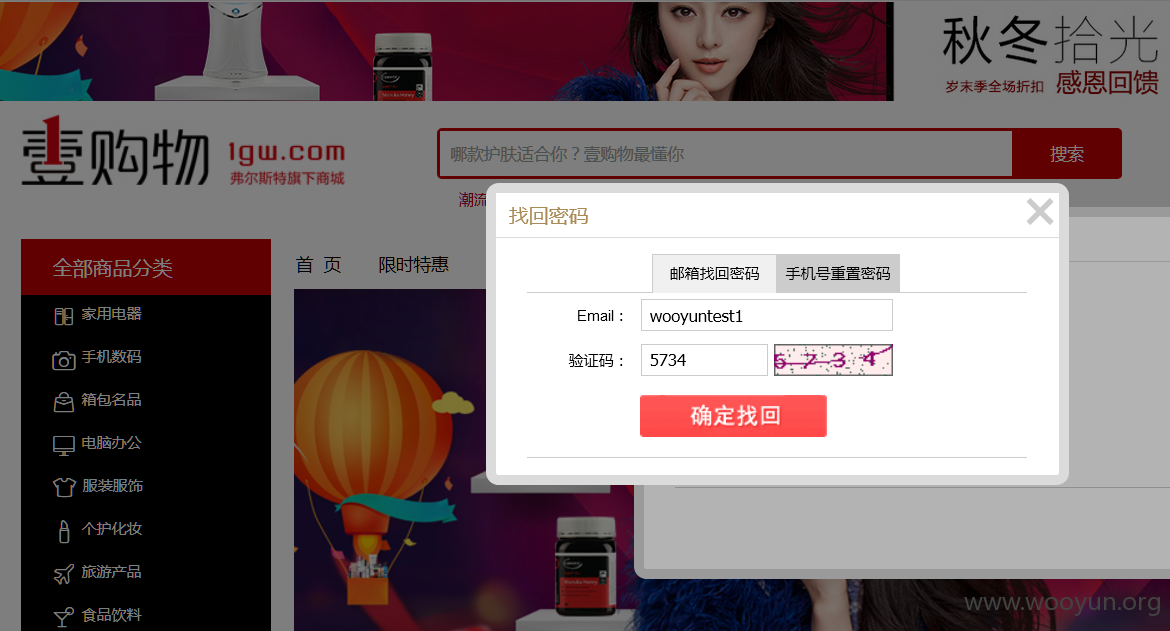

1、在重置界面中选择邮箱找回密码,并输入自己的用户名wooyuntest1和验证码,然后点击确定找回

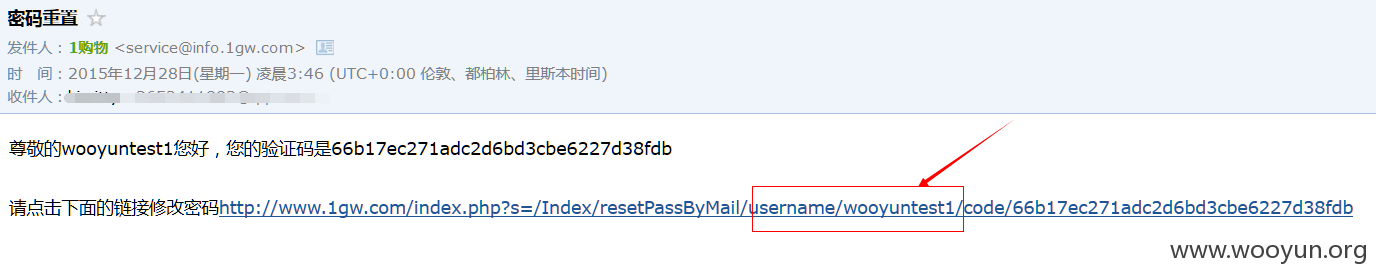

2、之后与wooyuntest1关联的邮箱会接收到一封密码重置邮件,如下图所示

3、复制链接到浏览器中,修改链接中的wooyuntest1为wooyuntest2,然后回车,即可进入重置密码阶段

4、受害者wooyuntest2的密码被成功修改

修复方案:

加强验证逻辑!

版权声明:转载请注明来源 Copieses@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝