漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

海底捞新年大礼包-NO.1

相关厂商:

漏洞作者:

提交时间:

2015-01-26 09:56

修复时间:

2015-01-31 09:58

公开时间:

2015-01-31 09:58

漏洞类型:

服务弱口令

危害等级:

中

自评Rank:

10

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-01-26: 细节已通知厂商并且等待厂商处理中

2015-01-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

开发及运维人员的安全意识需要加强!!!!

这只是个开始!!!!!

详细说明:

红彤彤的真喜庆:

第一弹就从它入手了。

要深入一个测试就要理解它的流程,下面简单介绍下该系统:

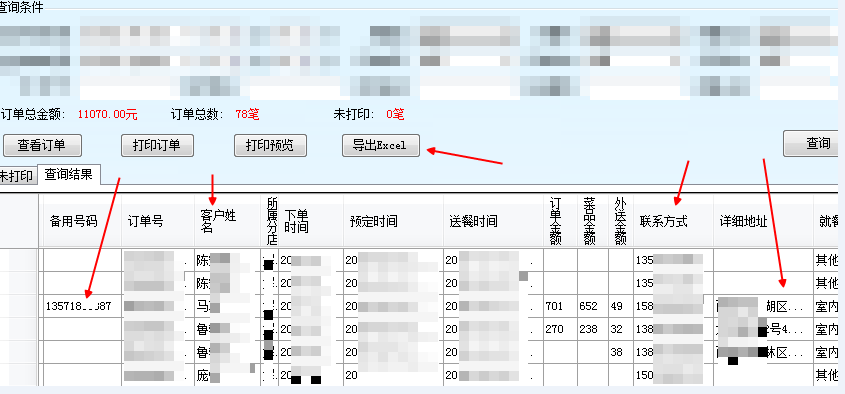

1:可查看不同区域分店的订桌信息及用餐时间段。

2:可查看电话订餐客户的详细信息(真实姓名,具体菜品,送货详细地址,详细时间等...)

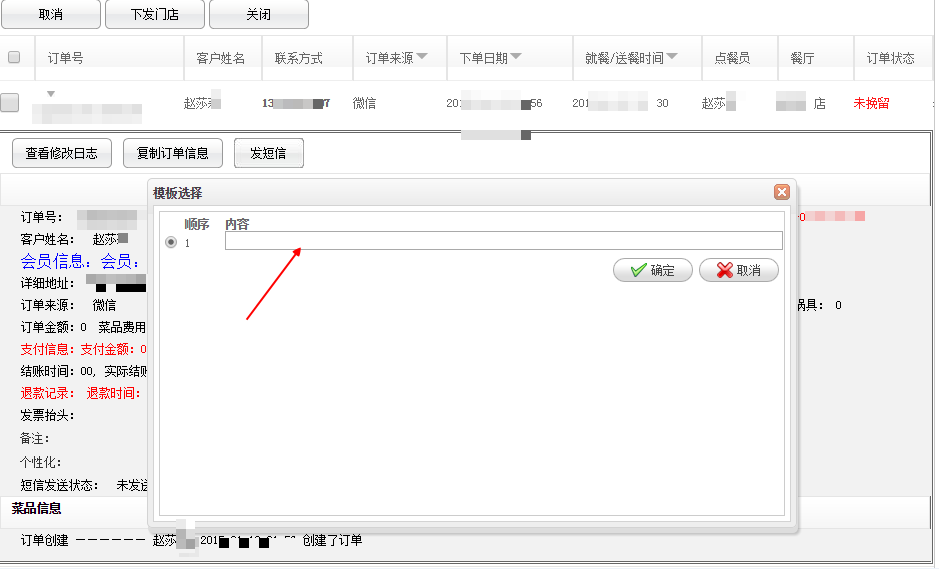

3:可发送任意定制内容信息至任意手机号码。

4:客户的订单来源一览无余。

.........

漏洞证明:

可查看订桌信息:

新员工的:

信息测试部的账号可查看很多信息:

这是财务:

详细的订单信息及客户信息可以直接导出,海底捞的吃货们,你们的电话号等个人信息要保护好啊:

赵莎X女士,只是拿你做个例子,没发信息:

这是黄福X的:

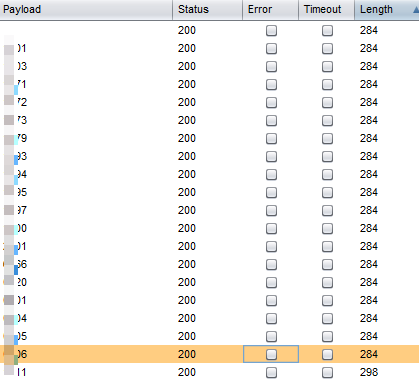

这是部分用户账号,公布一个供测试用(账户:1000 密码:123456):

修复方案:

海底捞的朋友需要加强安全意识,及口令强度。

其实我已经把你们的大部分账号全破解出来了。

版权声明:转载请注明来源 mr.yu@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-31 09:58

厂商回复:

最新状态:

暂无