漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2015-03-06: 细节已通知厂商并且等待厂商处理中

2015-03-11: 厂商已经确认,细节仅向厂商公开

2015-03-14: 细节向第三方安全合作伙伴开放

2015-05-05: 细节向核心白帽子及相关领域专家公开

2015-05-15: 细节向普通白帽子公开

2015-05-25: 细节向实习白帽子公开

2015-06-09: 细节向公众公开

简要描述:

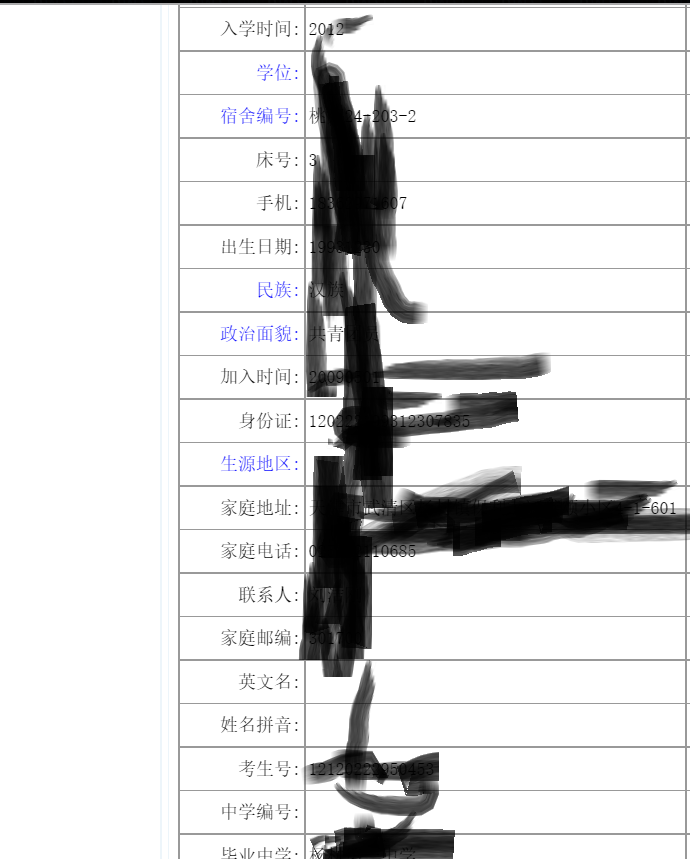

只要知道学号就可以查看所有信息。。。妈妈再也不用担心我要不到女神电话了

btw:才写完elasticsearch的poc大牛们就已经开始刷了 = =

详细说明:

http://180.209.64.253:866/login.aspx

南京奥蓝开发的学生管理系统 初始账号和密码均为学号 随随便便就能够获取到无数条学生的大量个人信息信息

如南京邮电大学的学号为

B+入学年份+院系号+班级号+学号

// 测试账号B13040515 B13040515 。。。非本人信息不过审核之后请删除

可以依次对账号进行爆破 信息量有多大我就不说了 基本上整个南京高校都在用这个系统

漏洞证明:

google一下 奥蓝学生信息管理系统

http://180.209.64.253:866/login.aspx 南京邮电大学

http://stu.nuist.edu.cn/login.aspx 南京信息工程大学

http://202.119.248.129:866/login.aspx 南京工业大学

http://stu.njucm.edu.cn/login.aspx 南京中医药大学

http://202.195.195.238:866/login.aspx 江苏科技大学

。。。。。。。。。。。。。。

修复方案:

不要使用学号同时作为初始用户名和用户密码 密码可以设置为身份证后六位等

版权声明:转载请注明来源 ca1n@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-03-11 08:43

厂商回复:

暂未建立与软件生产厂商的直接处置渠道,待认领和处置.

最新状态:

暂无