漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

全球最大单身狗app~坏男孩存在储存型xss(已进后台/发现各种不为人知的秘密)

相关厂商:

漏洞作者:

提交时间:

2016-01-05 12:32

修复时间:

2016-02-22 17:50

公开时间:

2016-02-22 17:50

漏洞类型:

XSS 跨站脚本攻击

危害等级:

中

自评Rank:

8

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2016-01-05: 细节已通知厂商并且等待厂商处理中

2016-01-09: 厂商已经确认,细节仅向厂商公开

2016-01-19: 细节向核心白帽子及相关领域专家公开

2016-01-29: 细节向普通白帽子公开

2016-02-08: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

所谓的美女导师,美女教学。。其实。。。。看详情吧。。

详细说明:

本来准备说存在撞库以及任意密码重置的,结果发现已经被提交了。。

WooYun: 坏男孩某处设计缺陷登录任意用户账号/用户信息遍历

这个app号称30天内可以让你找到女朋友。。

本人试了下。。:

作为好人,就好好的深入交流赛。。

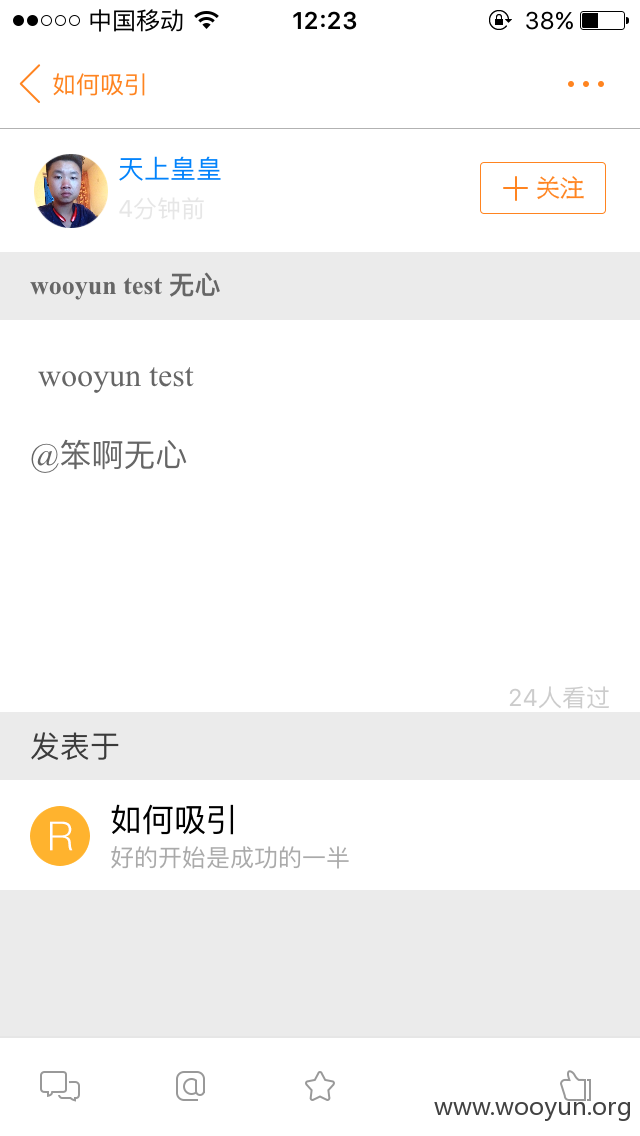

在几个地方存在xss

1 正文评论:

在评论的地方插入即可。

2 反馈的地方存在xss

不具体截图了。。

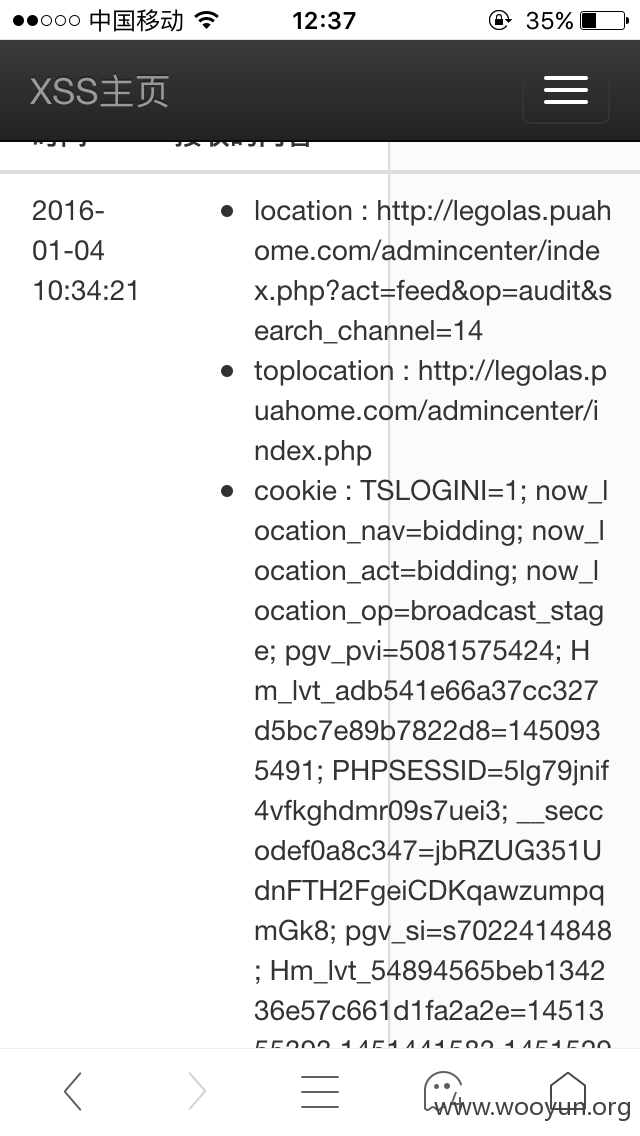

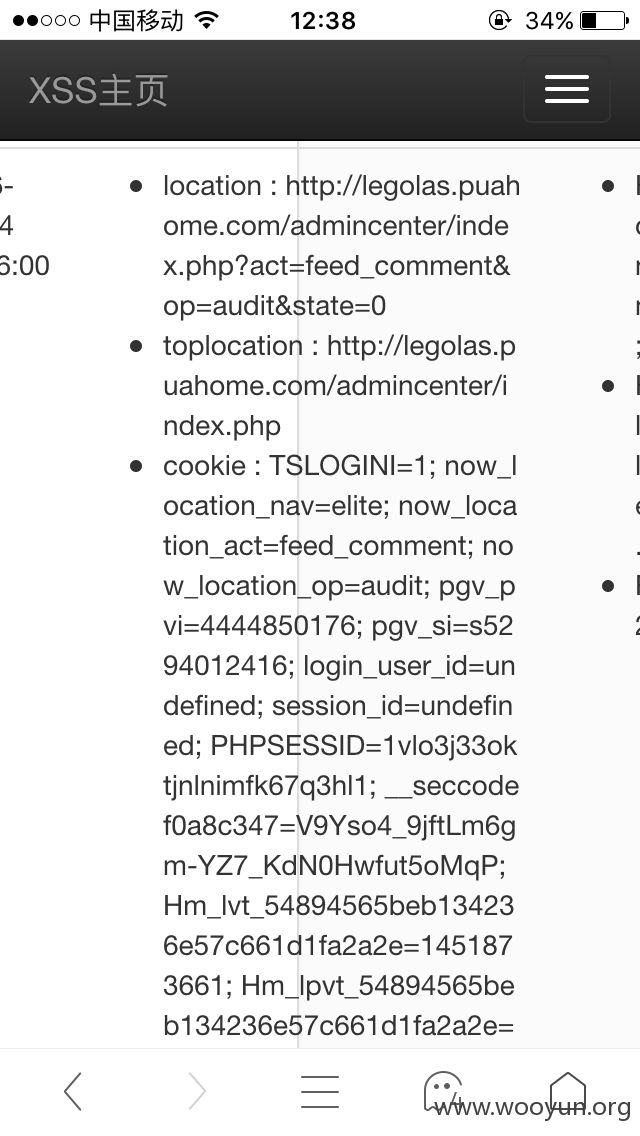

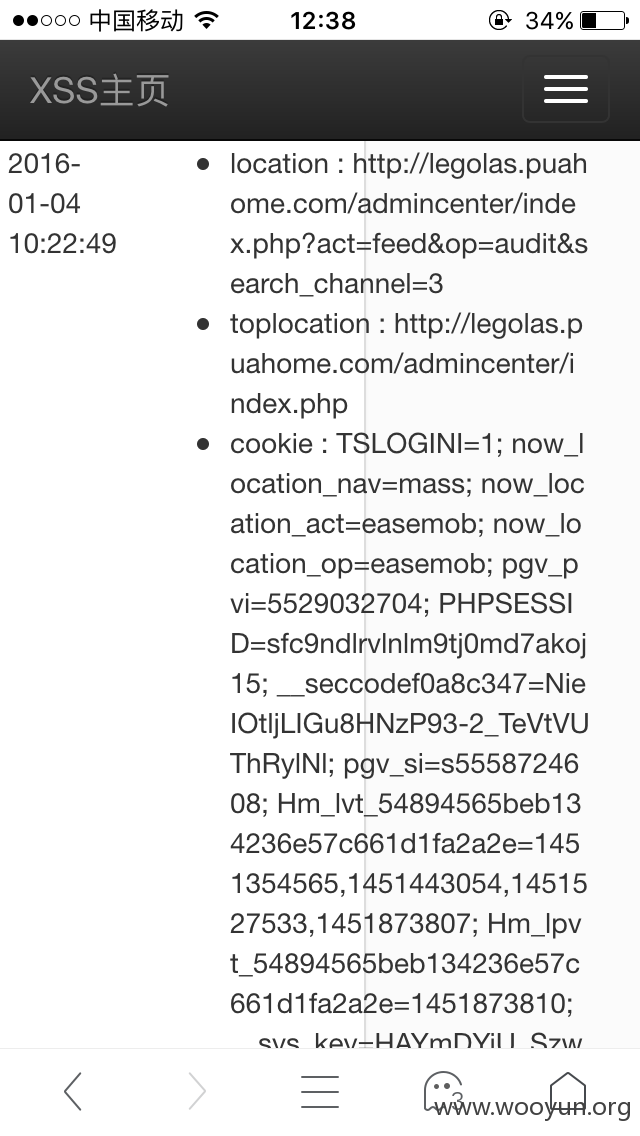

看返回的cookie:

返回参数14的是,正文的评论:

返回参数 0 的是反馈的:

返回参数 3 的是审核评论以及审核正文的:

漏洞证明:

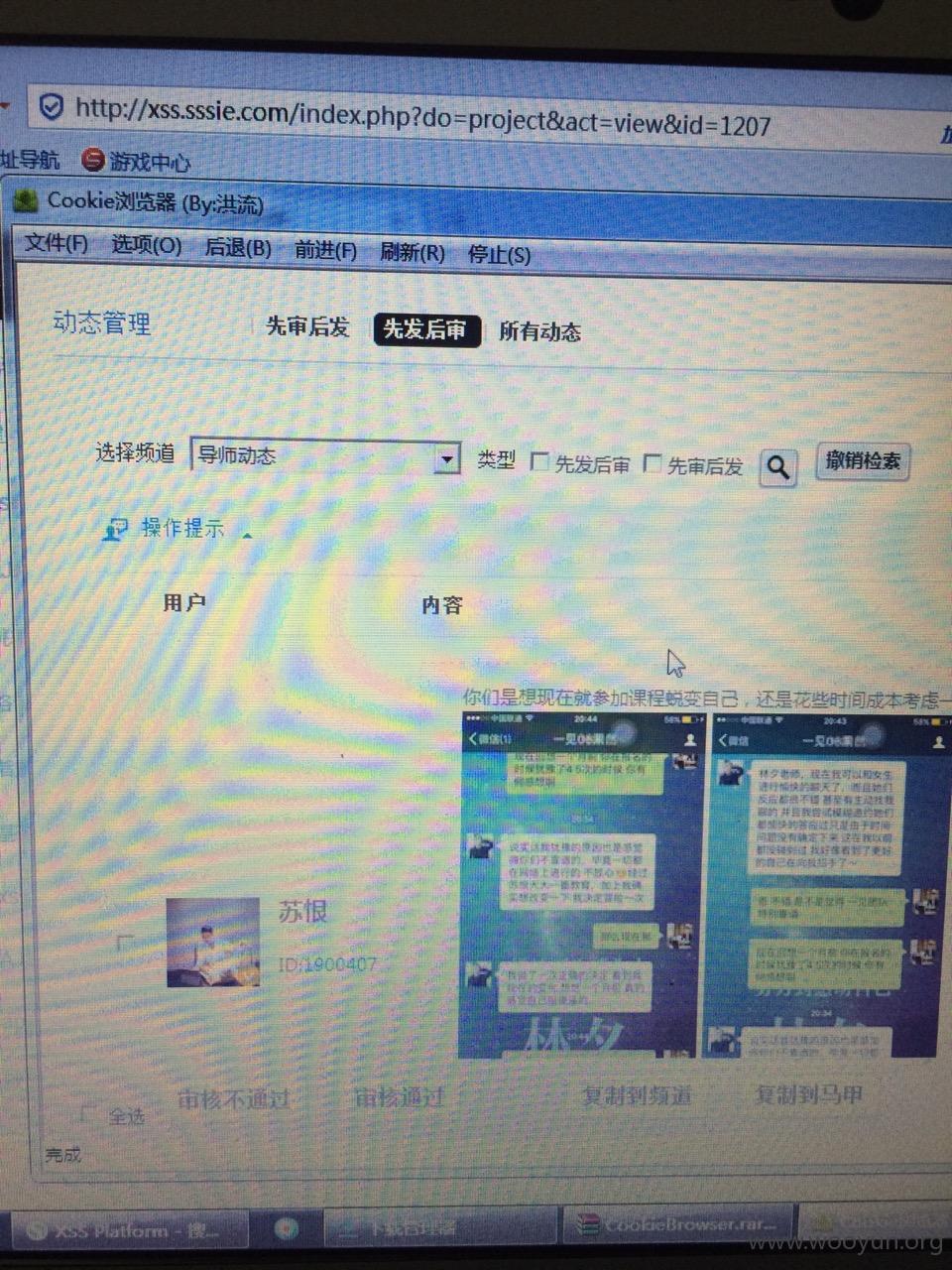

首先登陆正文的cookie:

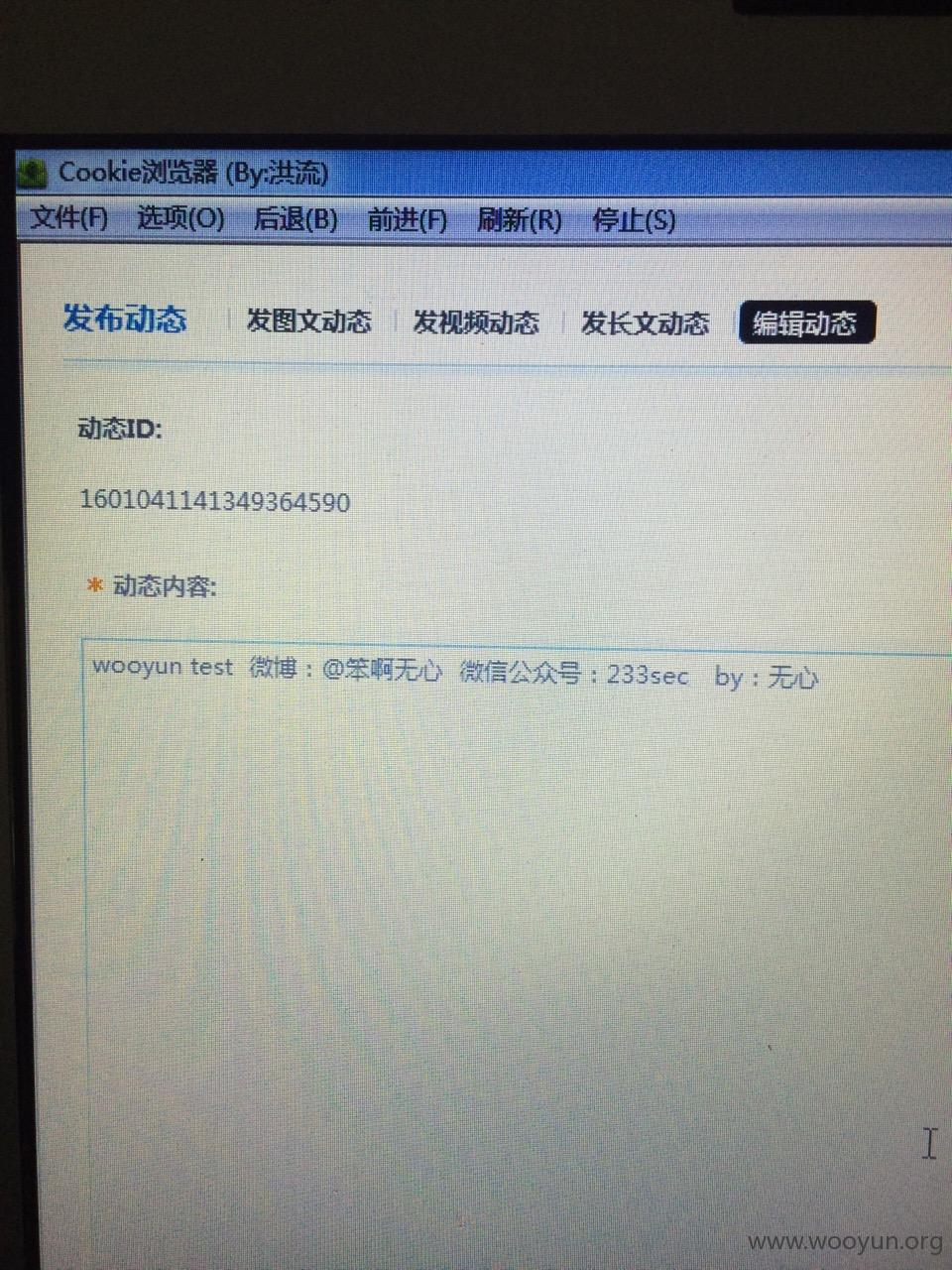

发现可以编辑正文,,那我们编辑一个试试:

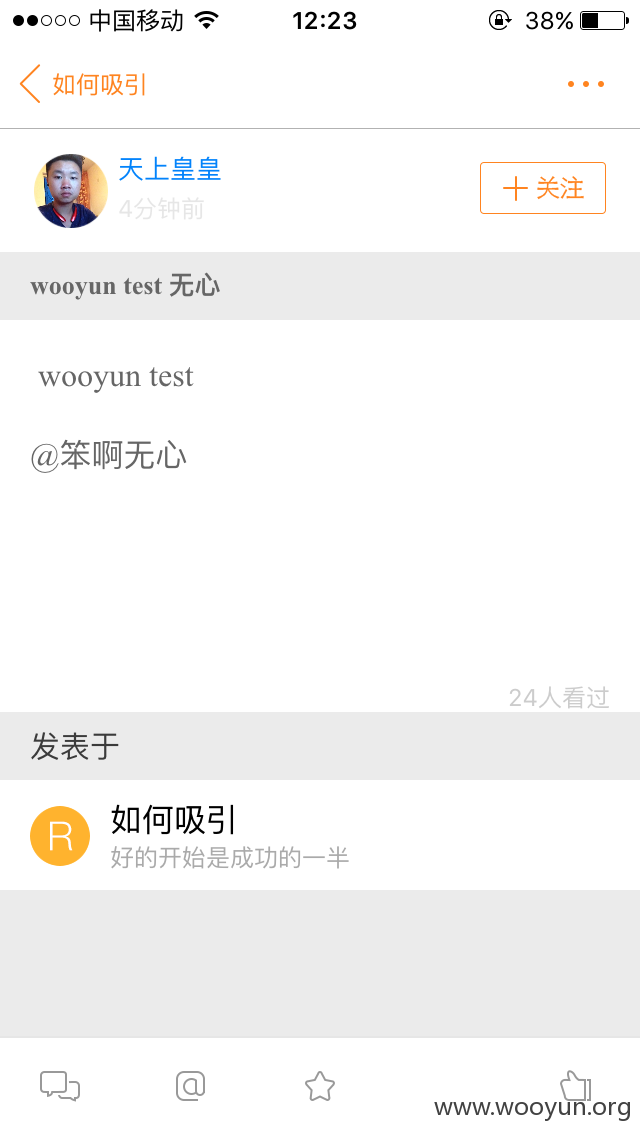

然后发布:

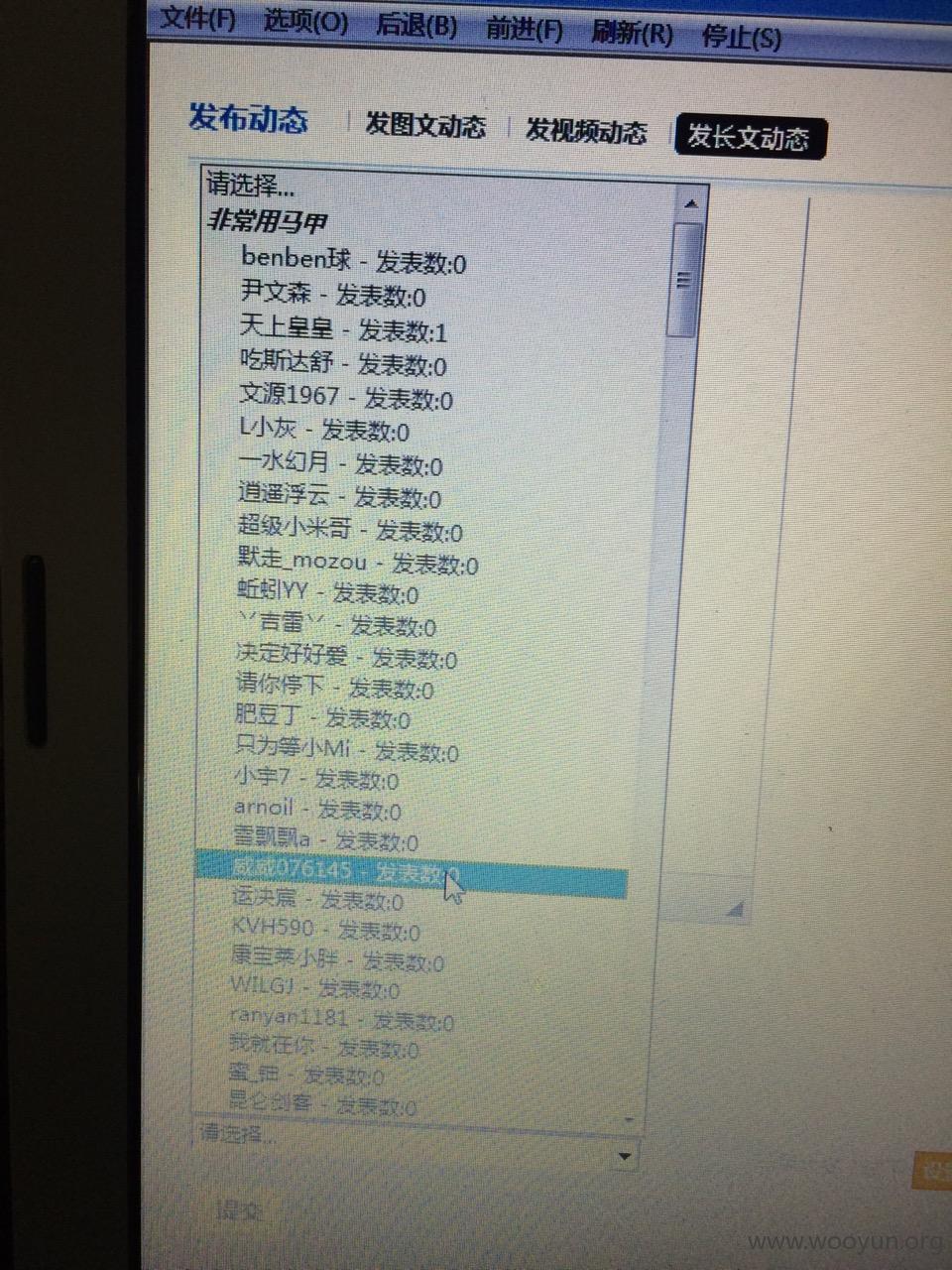

卧槽,好多马甲。。。难道所谓的美女导师就是一群马甲???

难道交几千的教程费竟然对面是抠脚大汉!!!我靠啊!!

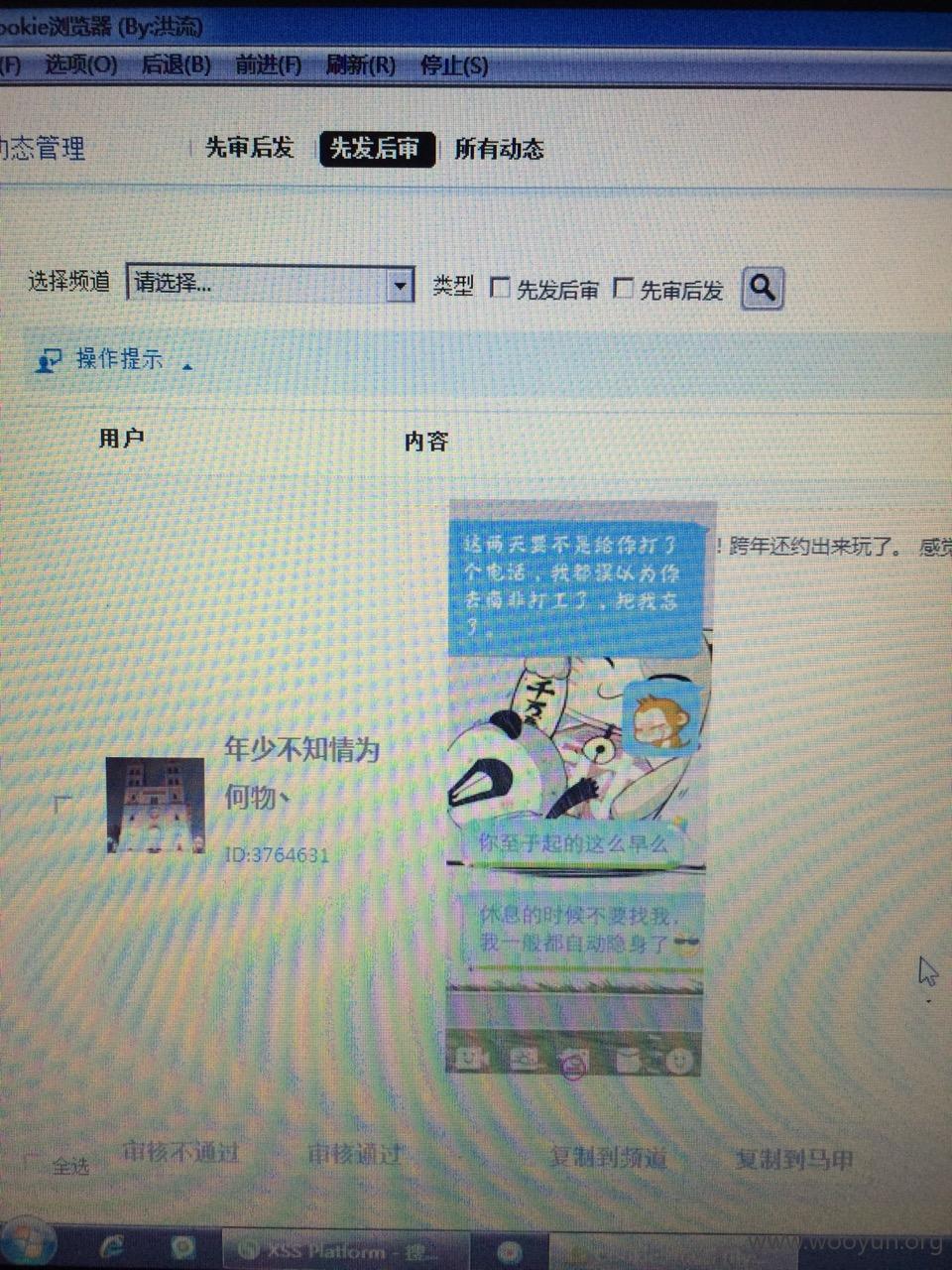

登陆审核评论以及正文的cookie:

找到我们刚刚发的,然后审核通过:

去app里面看。。第一条加精华:

修复方案:

过滤。。。还有,说好30天给我找的女朋友呢??我看教程花了两千多了啊!

版权声明:转载请注明来源 随风的风@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-01-09 14:09

厂商回复:

非常感谢您提交此漏洞,已联系相关人员进行处理。

最新状态:

暂无