漏洞概要

关注数(24 )

关注此漏洞

漏洞标题:

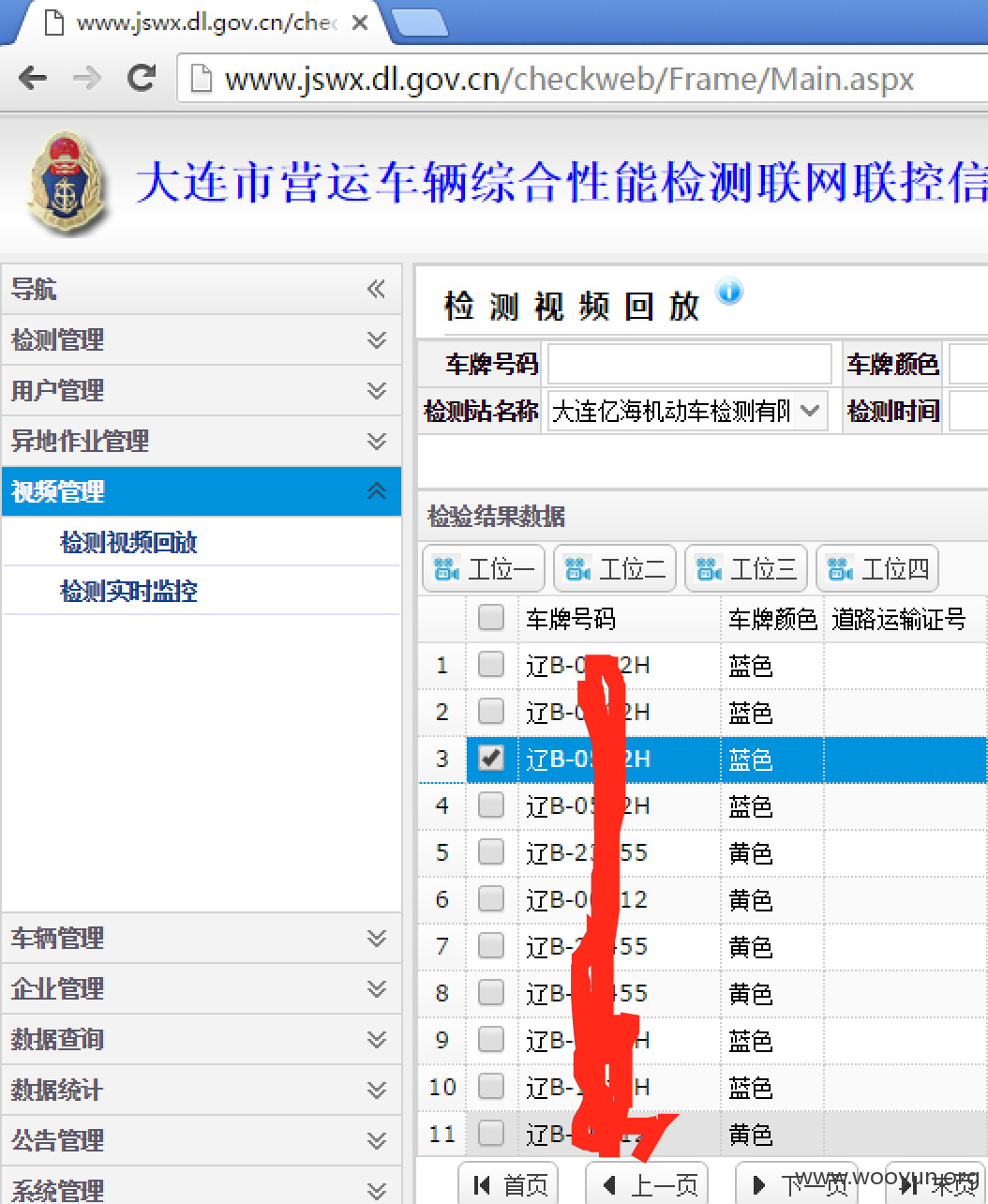

某市营运车辆综合性能检测联网联控信息管理系统Getshell

漏洞状态:

已交由第三方合作机构(cncert国家互联网应急中心)处理

>

漏洞详情 披露状态:

2016-01-13: 细节已通知厂商并且等待厂商处理中

简要描述: 泄露-审计源码-绕过后台-传shell

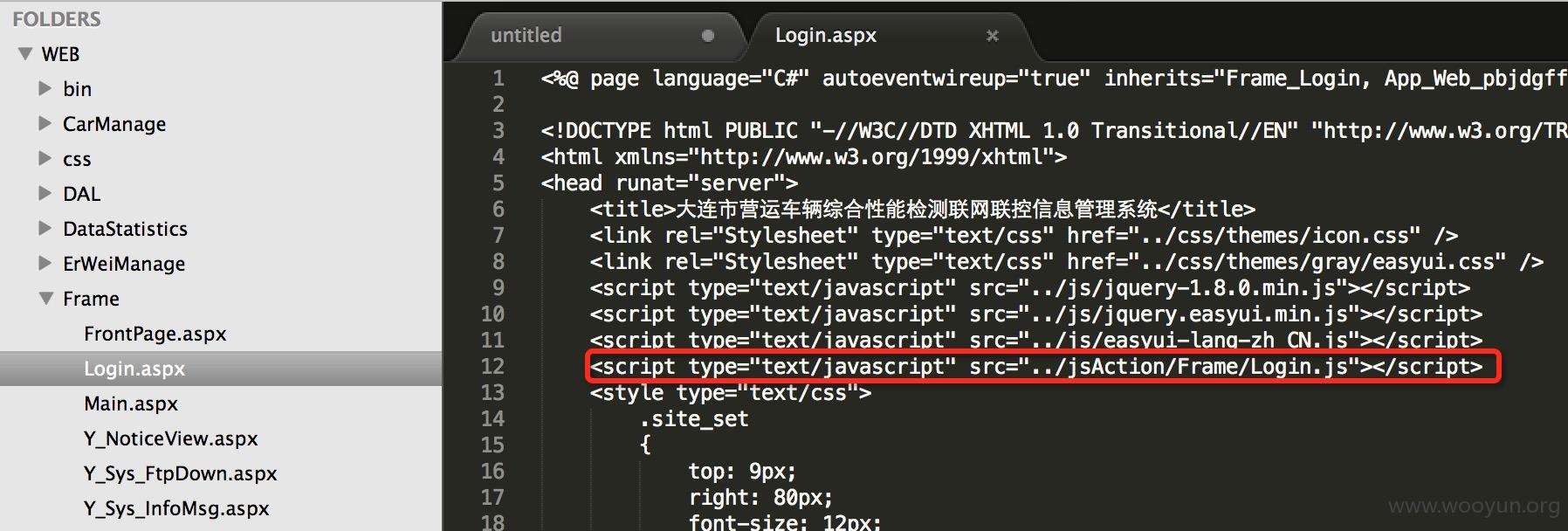

详细说明: 1、泄露

**.**.**.**/web.rar

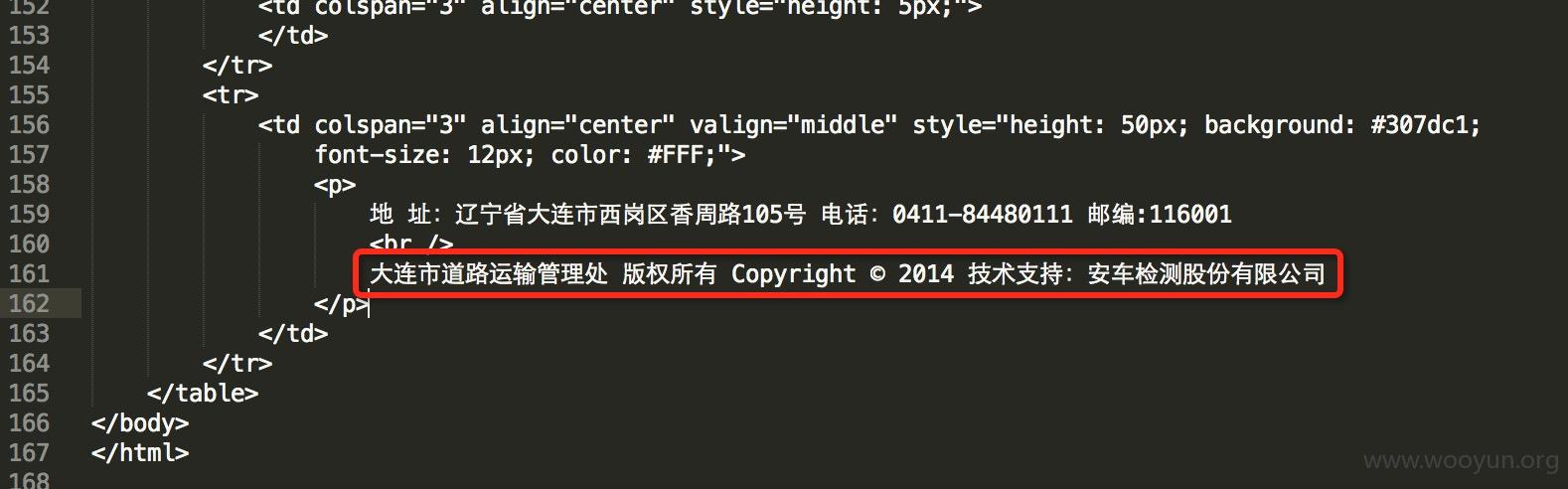

大连市营运车辆综合性能检测联网联控信息管理系统

http://**.**.**.**/checkweb/

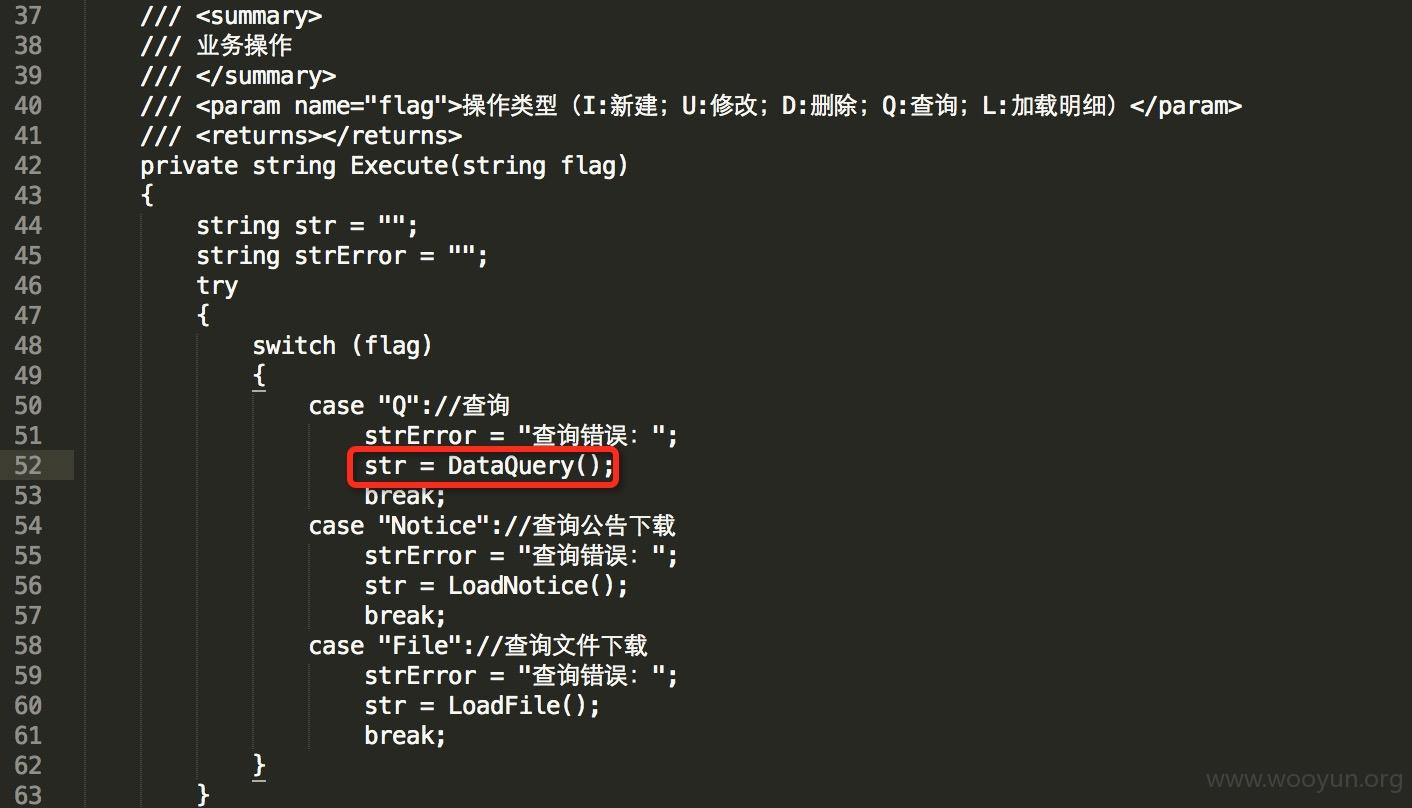

public void ProcessRequest(HttpContext context)

/// <summary>

/// <summary>

用户名我输入admin'--

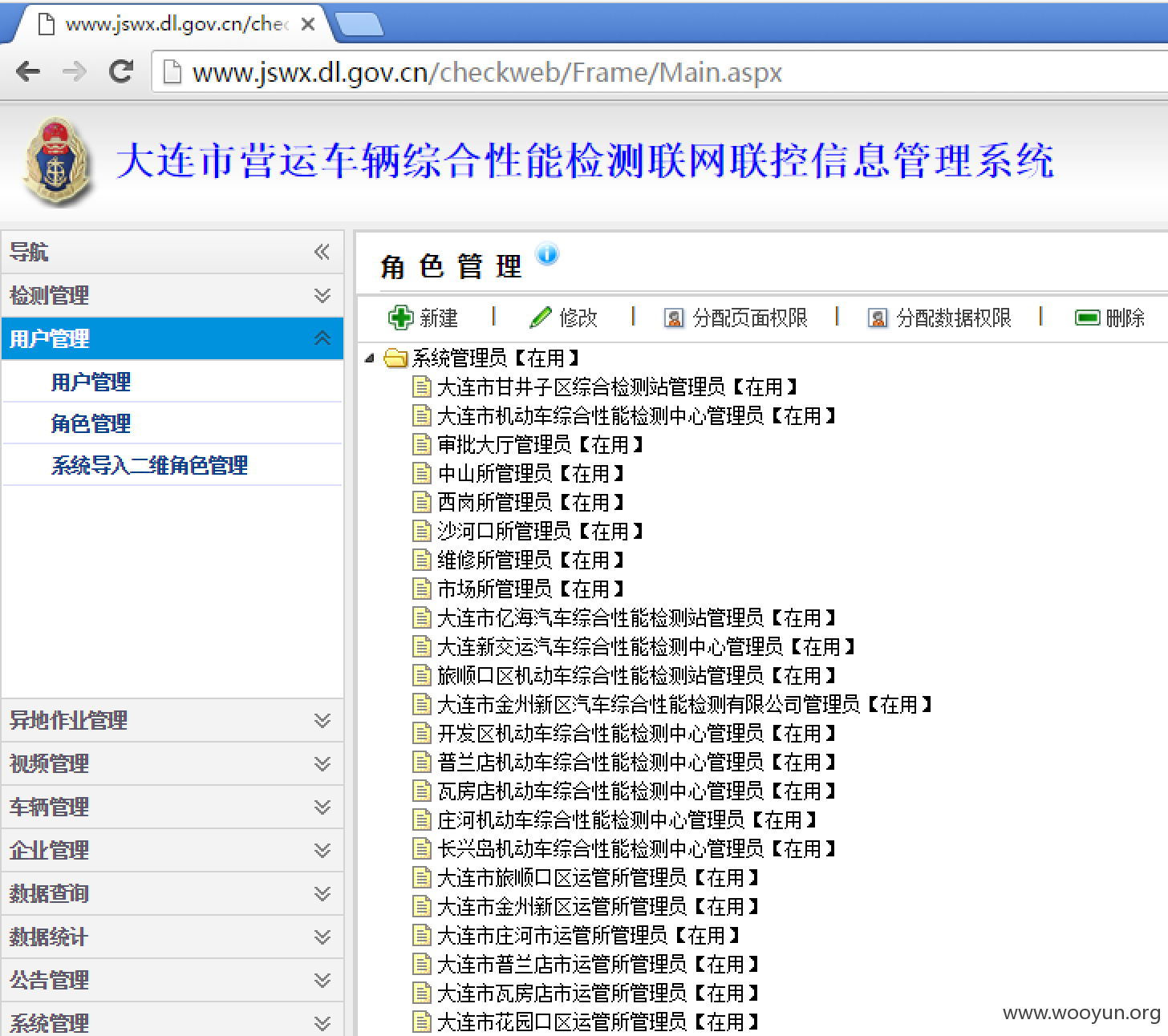

http://**.**.**.**/checkweb/UploadFiles/Files/20160110013649test.aspx密码:admin

漏洞证明: 修复方案: 1、全面修复sql注入问题,漏洞证明里面说的很详细了,不要拼接!不要拼接!不要拼接!

>

漏洞回应 厂商回应: 危害等级:高

漏洞Rank:10

确认时间:2016-01-15 15:36

厂商回复: CNVD确认未复现所述情况,已经转由CNCERT下发给辽宁分中心,由其后续协调网站管理单位处置.

最新状态: 暂无