漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2016-01-18: 细节已通知厂商并且等待厂商处理中

2016-01-20: 厂商已经确认,细节仅向厂商公开

2016-01-30: 细节向核心白帽子及相关领域专家公开

2016-02-09: 细节向普通白帽子公开

2016-02-19: 细节向实习白帽子公开

2016-03-04: 细节向公众公开

简要描述:

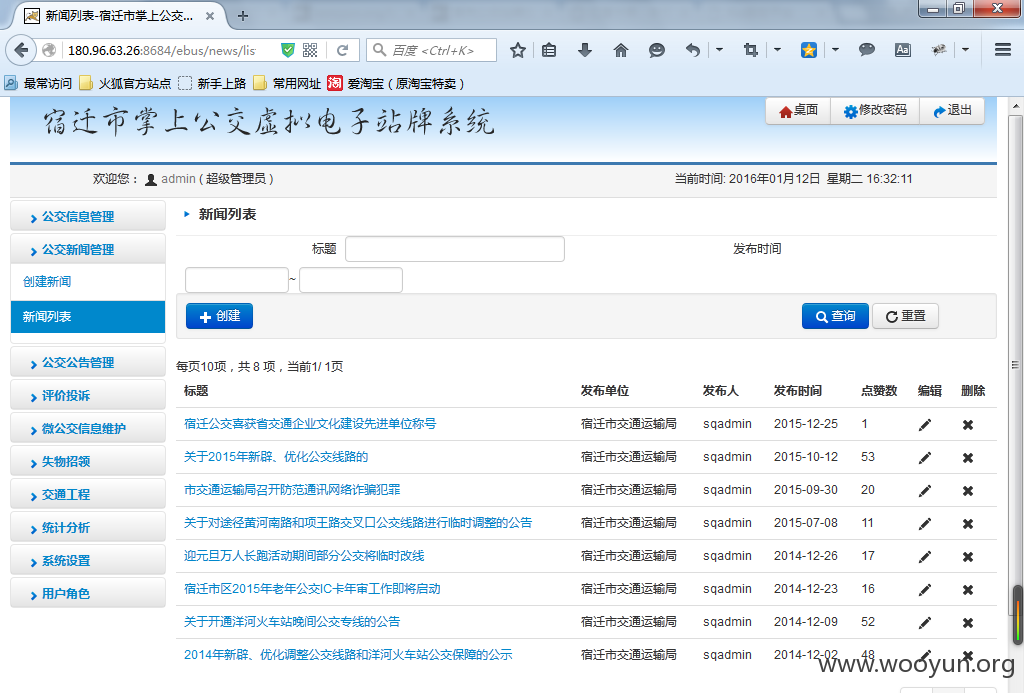

这应该称得上入侵了吧...集合了多个漏洞

详细说明:

**.**.**.**:8684

上一波提交的是扫到了一个C段结果重复了继续研究了一会找了这个系统对应的APP

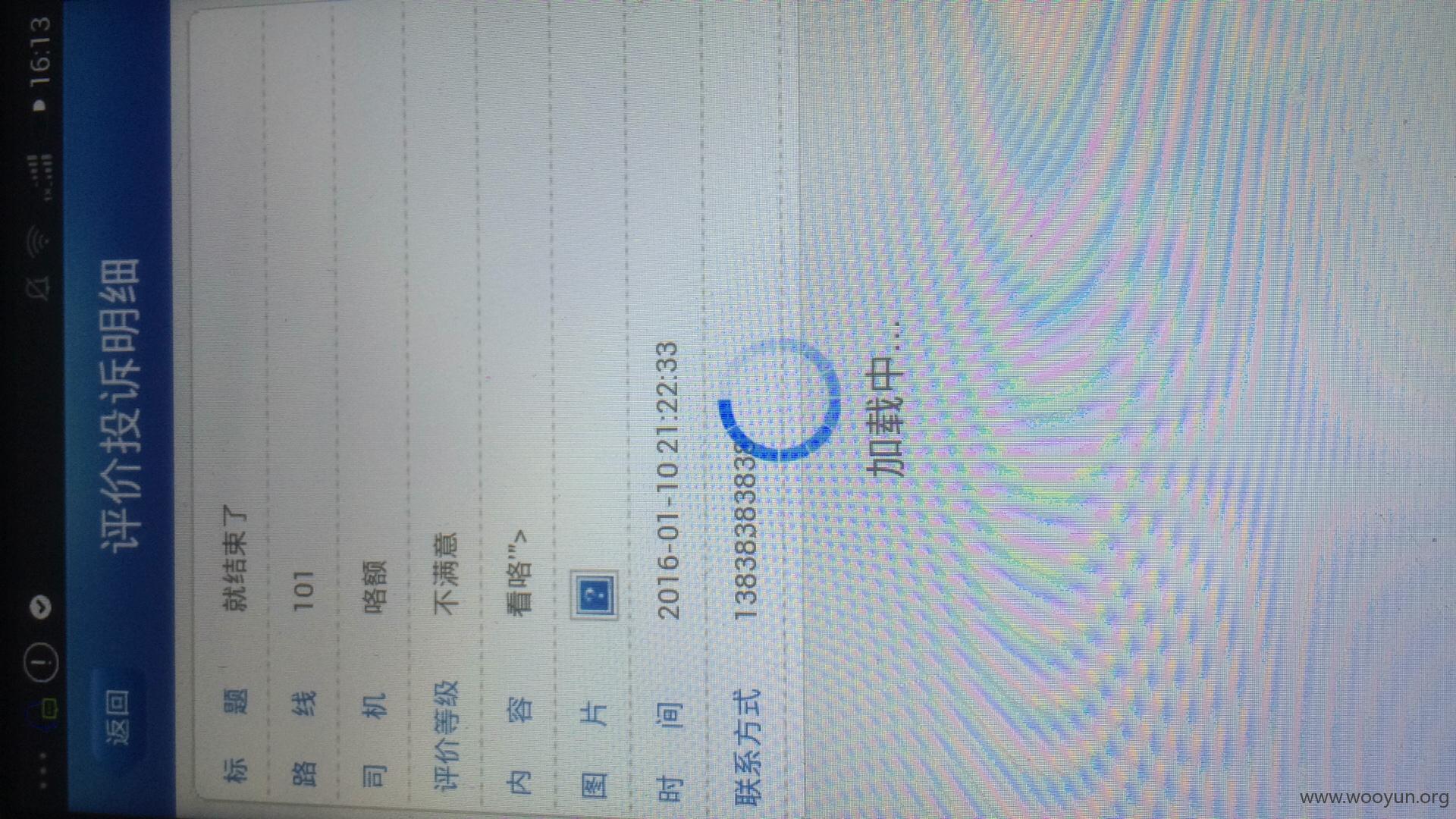

APP名称:宿迁掌上公交

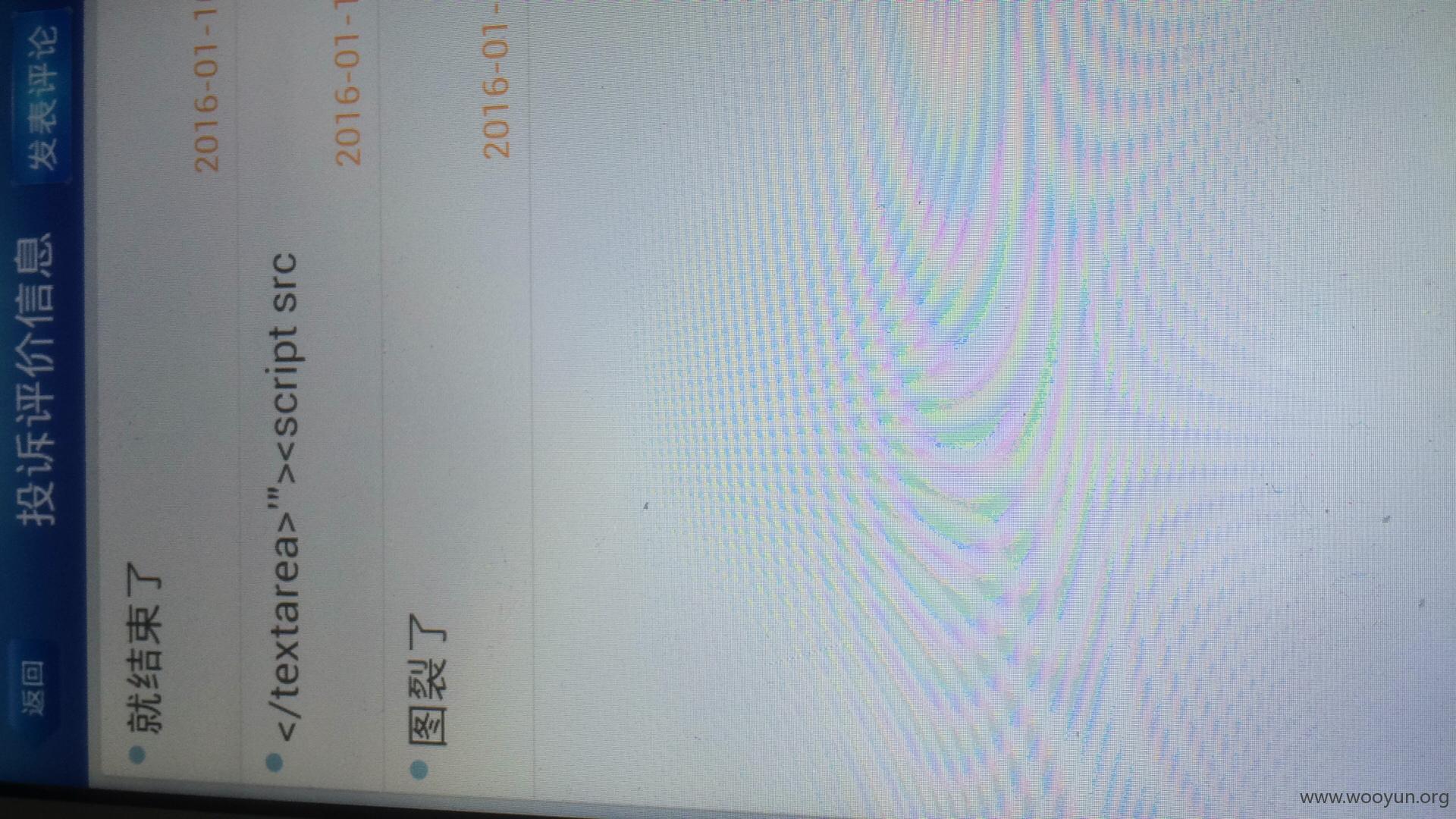

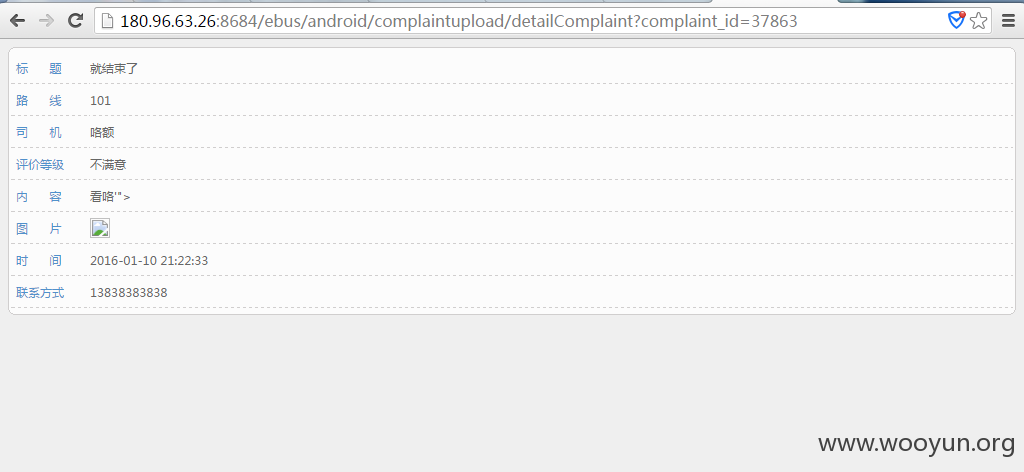

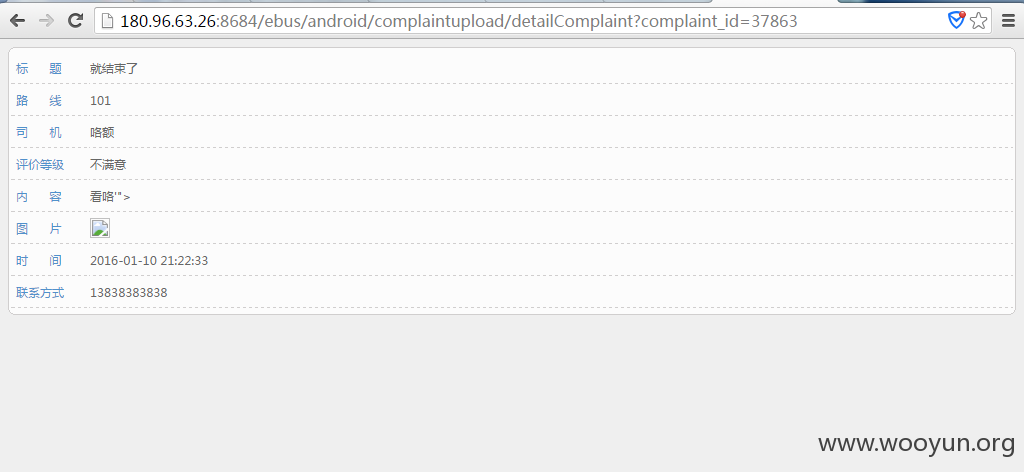

用户评价处存在XSS漏洞

获得了后台的登录地址

**.**.**.**:8684/ebus/security/auth/login.do

换了一个IP地址之前的那个系统应该是被遗弃了

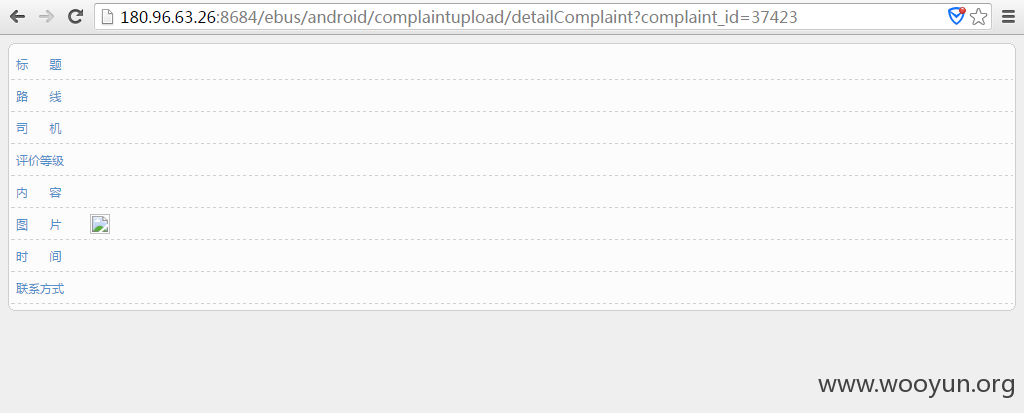

**.**.**.**:8684/ebus/android/complaintupload/detailComplaint?complaint_id=37863 评价详情未授权访问

修改ID=ID值

**.**.**.**:8684/ebus/android/complaintupload/detailComplaint?complaint_id=37862

发现了登录地址尝试下弱口令....

admin

123456

我想笑笑....换了IP地址口令还是没换....

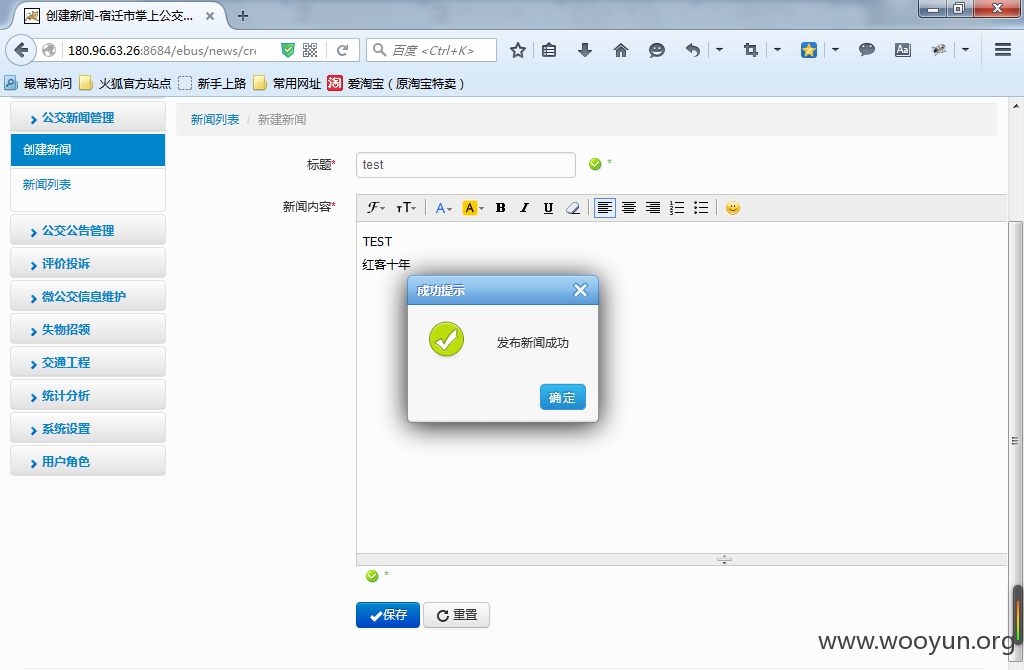

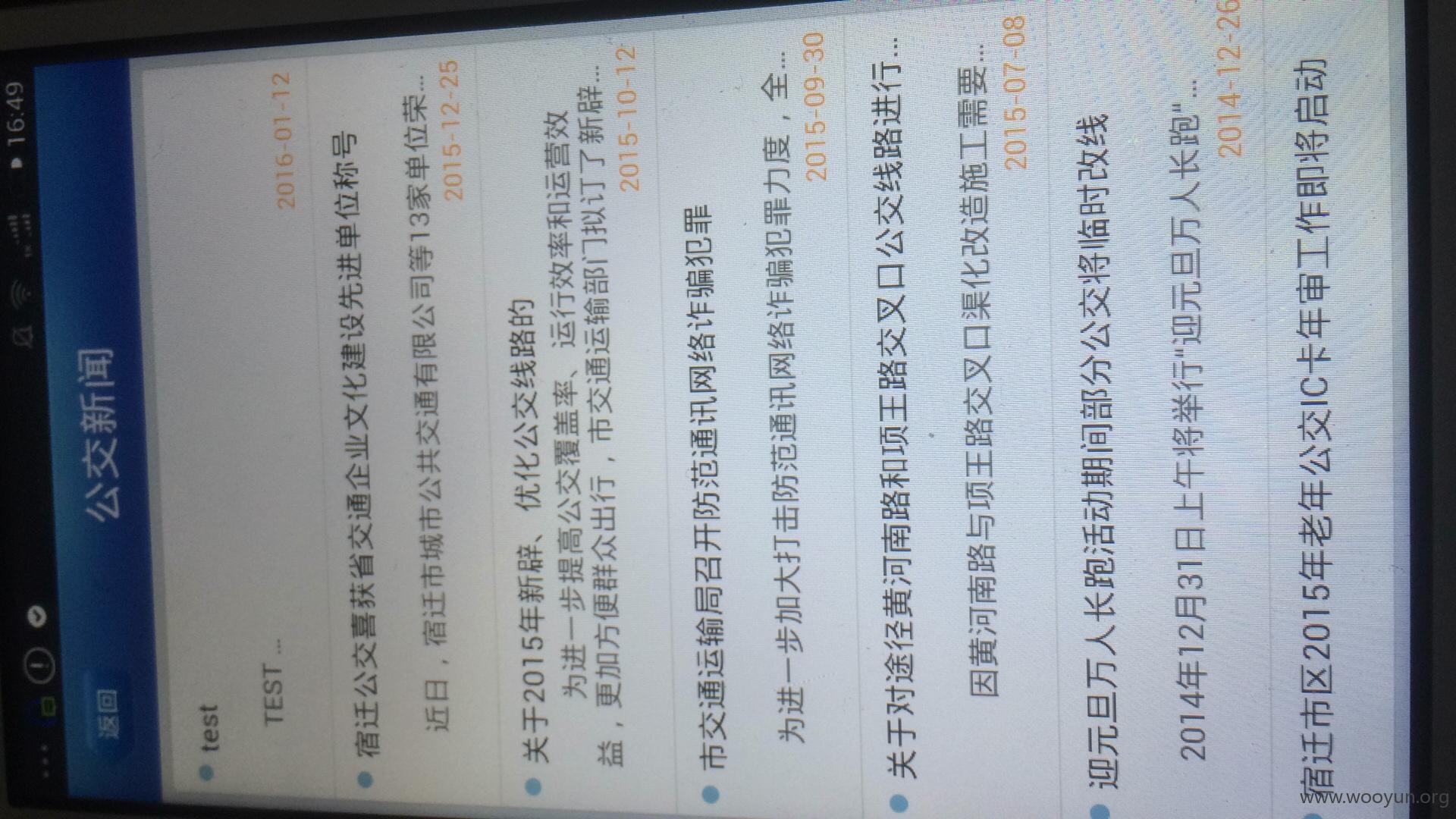

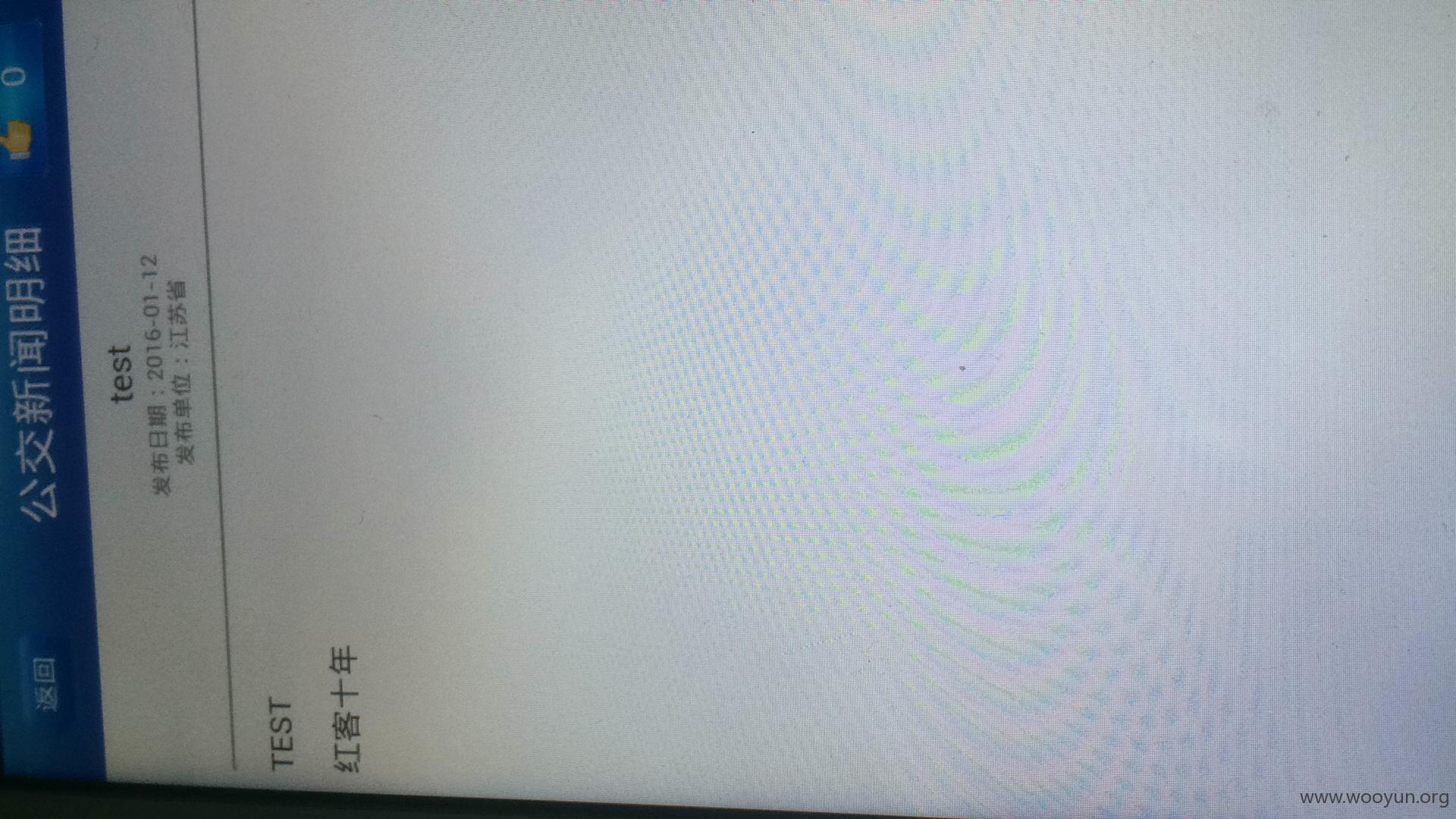

接下来就好玩了找到了对应的APP可以随意发布内容了...我就测试下没干其他的

连微信也沦陷了....找了半个多小时终于找到对应的微信公众帐号了

微信号:suqianjiaotong

漏洞证明:

最后说了这么多求走首页啊.....最近一直小厂

修复方案:

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-20 14:00

厂商回复:

感谢提交!!

验证确认所描述的问题,已通知其修复。

最新状态:

暂无

![)5PQIEL{]G[Q@AT9MA@JMFR.png](https://img.wooyun.laolisafe.com/upload/201601/12161713632121dda4627bcd16089af551290205.png)

![_3794QIZI)8{]7(YL~IOGWK.png](https://img.wooyun.laolisafe.com/upload/201601/1216300366b59d69db3417543bede2d7b24ef21d.png)

![E7[$P0$NR2]X2Q09S[8DI2C.png](https://img.wooyun.laolisafe.com/upload/201601/12164351827a02a5b4cc8b630aaa3107c714e680.png)

![_3794QIZI)8{]7(YL~IOGWK.png](https://img.wooyun.laolisafe.com/upload/201601/121651079f7c7b53d887fdbde33624f26a4262ef.png)

![J6Z240L)WIX`]6}D[UBY6[U.png](https://img.wooyun.laolisafe.com/upload/201601/12165202509ca24d5e5a1d8c13a7200af730fe06.png)