漏洞概要 关注数(24) 关注此漏洞

缺陷编号:

漏洞标题:

wiz笔记泄漏信息之阿里巴巴高级工程师社工案例

相关厂商:

漏洞作者:

提交时间:

2016-05-16 09:38

修复时间:

2016-07-04 19:20

公开时间:

2016-07-04 19:20

漏洞类型:

系统/服务运维配置不当

危害等级:

中

自评Rank:

5

漏洞状态:

厂商已经确认

漏洞来源:

http://www.wooyun.org,如有疑问或需要帮助请联系

[email protected]

Tags标签:

分享漏洞:

>

漏洞详情

披露状态:

2016-05-16: 细节已通知厂商并且等待厂商处理中

2016-05-20: 厂商已经确认,细节仅向厂商公开

2016-05-30: 细节向核心白帽子及相关领域专家公开

2016-06-09: 细节向普通白帽子公开

2016-06-19: 细节向实习白帽子公开

2016-07-04: 细节向公众公开

简要描述:

不知道有没有进阿里巴巴内网的机会!!!-_-!!!

详细说明:

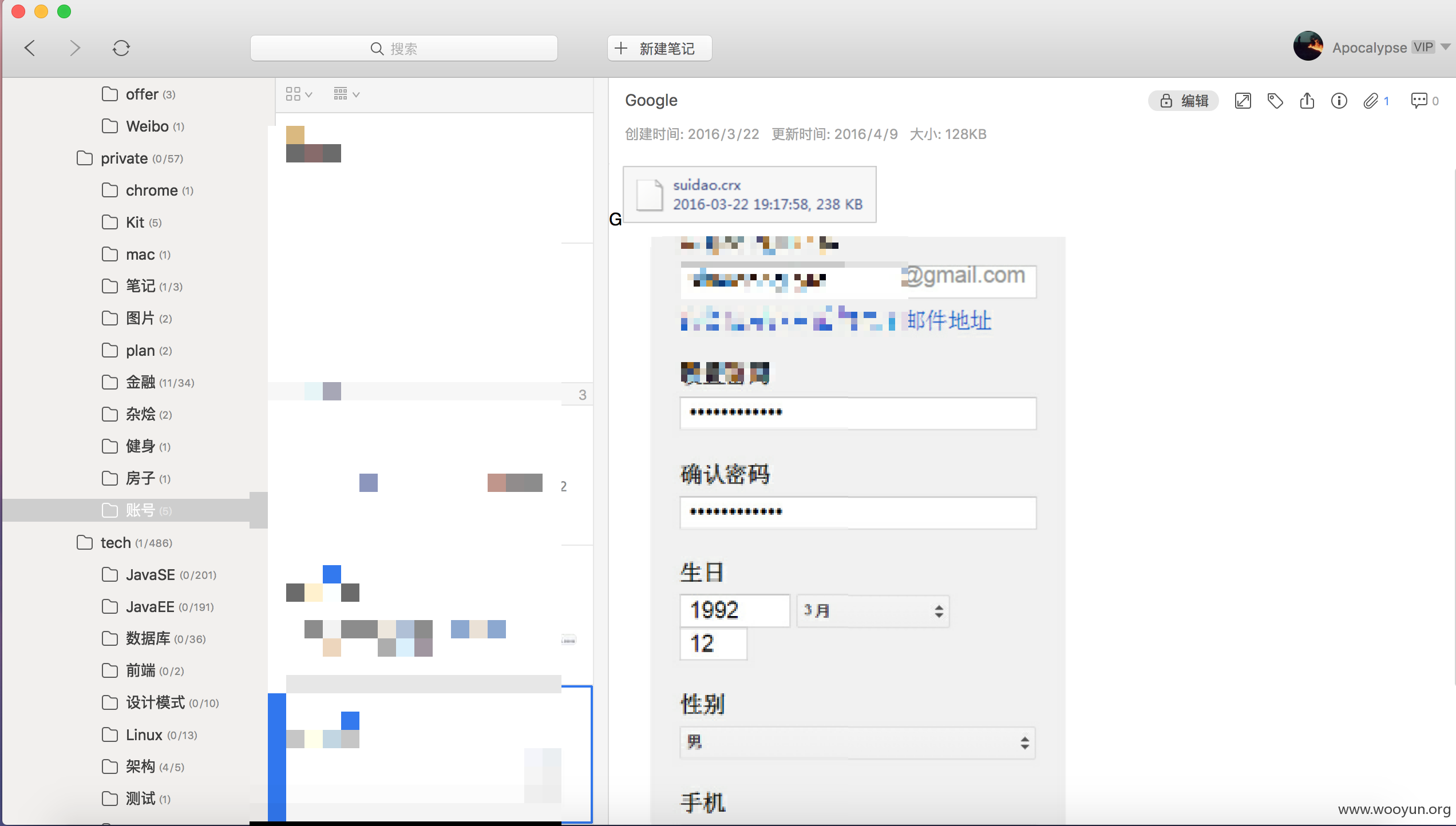

撞库为知笔记,翻到一位阿里巴巴程序员帐号

登陆,首先顶置到是个人简历,

以下一些图片关键点还请审核大大看完打个码

下载简历,看了看

泄漏了帐号主人的许多个人详细信息和项目经历

然后看到有个private文件夹里面有个帐号子文件夹

泄漏了一些个人帐号

*****ID:*****

*****27@q*****

*****1193*****

yeah邮箱:

*****en@yea*****

*****992*****

google

*****en@yea*****

*****992*****

aliyun服务器

*****27@q*****

*****992*****

然后先去登陆下邮箱

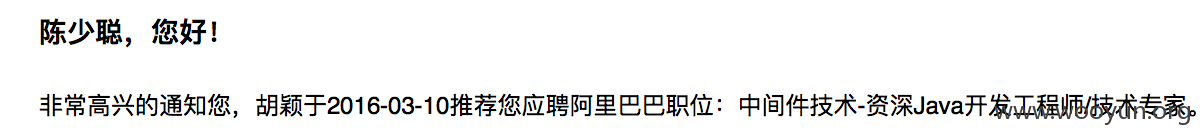

确认身份为阿里巴巴入职新高级工程师

其中邮件中能找到他的简历和2寸照,这里就不放了

然后我就想想为知里面应该会有工作记录的,又翻了翻为知

然后果然发现了内网

内网的跳板机为 login1.am101.alibaba-inc.com

使用密钥可以登陆

ssh -l shaocong.csc login1.am101.alibaba-inc.com

登录的时候,先登录跳板机,之后 ssh admin@10.51.22.171 密码:Hello1234

两个ECS的drds-server目录

/home/admin/drds-server/bin

启动 drds

sh startup.sh -p 3306 -i ecs_hz_azone_d -s drdsh17kotu51hb4 -D -a diamond.server.ip=100.100.17.97 -a diamond.server.port=8000 -a managerGrabType=HTTP -a managerUsername=admin -a managerPassword=drdsonline -a managerIps=100.100.17.99 -a managerGrabIps=100.100.17.98 -a managerGrabPort=80

停掉 drds

sh shutdown.sh -p 3306

预发环境和生产环境的monitor监控drds-manager 都在10.200.248.19该节点上

*****csc@10.*****

sudo su admin

切换到 admin

预发:

/home/admin/preonline_manager/manager/bin

弹外:

/home/admin/drds-manager/bin

重启:

sh restart.sh

mysql 日常环境

mysql -h10.125.64.67 -udiamond -pdiamond1qaz@2wsx

c

------------------------------------------------------

ssh -l shaocong.csc login1.am101.alibaba-inc.com 跳板机

Chen19920312

上去之后,可以连 每个节点的IP,进入

ssh 10.252.151.141 -l admin

这个是 云上的一台我们内部用的机器

密码:Hello1234

------------------------------------------------------

10.200.248.19

是比较重要的一台

------------------------------------------------------

启动drds-server

./restart.sh -p 3306

漏洞证明:

1.rtools_diamond_server=${rtools.server.key}|{10.125.27.35,8080,admin,admin}

{10.125.27.35,8080,admin,admin} 是diamond_server的地址 有多个的话 用&链接

ssh shaocong.csc@10.125.12.130

rtools依赖 diamond

http://10.125.27.35:8085/rtools

修复方案:

之所以把厂商归给阿里巴巴,是因为泄漏了阿里巴巴内网信息,和员工邮箱内阿里巴巴内部交流邮件

版权声明:转载请注明来源 我在不想理你@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2016-05-20 19:16

厂商回复:

您好,问题已经确认,正在修复中。感谢您对阿里安全的关注和支持。

最新状态:

暂无