漏洞概要

关注数(24)

关注此漏洞

漏洞标题:

广东省农业机械化培训中心sql注入加弱口令

漏洞状态:

已交由第三方合作机构(广东省信息安全测评中心)处理

>

漏洞详情

披露状态:

2016-05-17: 细节已通知厂商并且等待厂商处理中

2016-05-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

有注入,也算泄露了点酒店信息吧

详细说明:

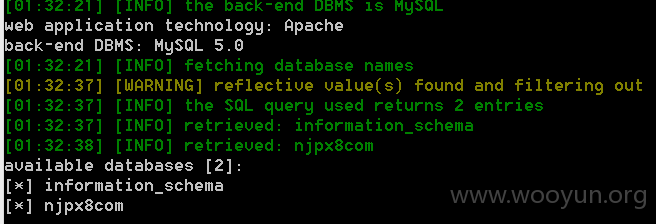

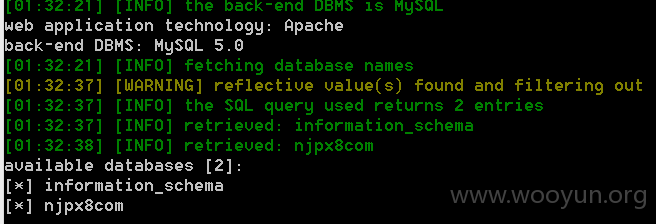

注入

漏洞证明:

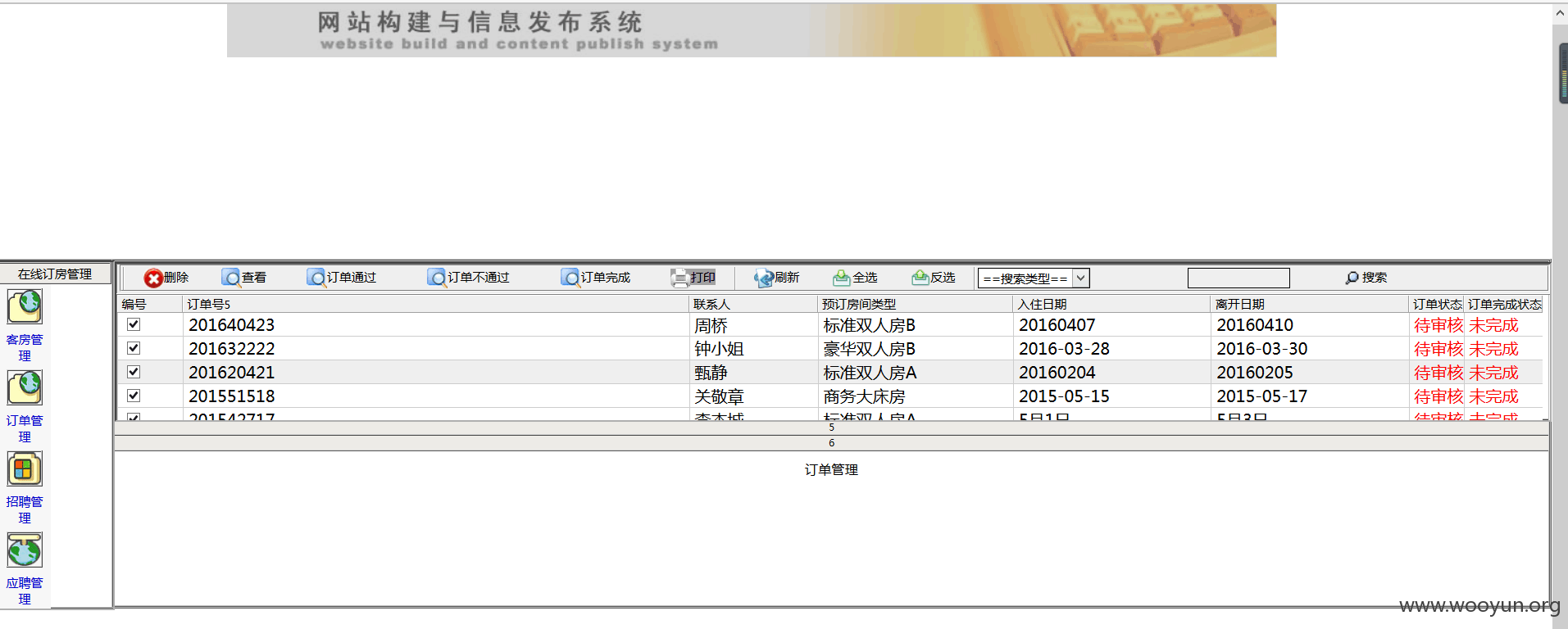

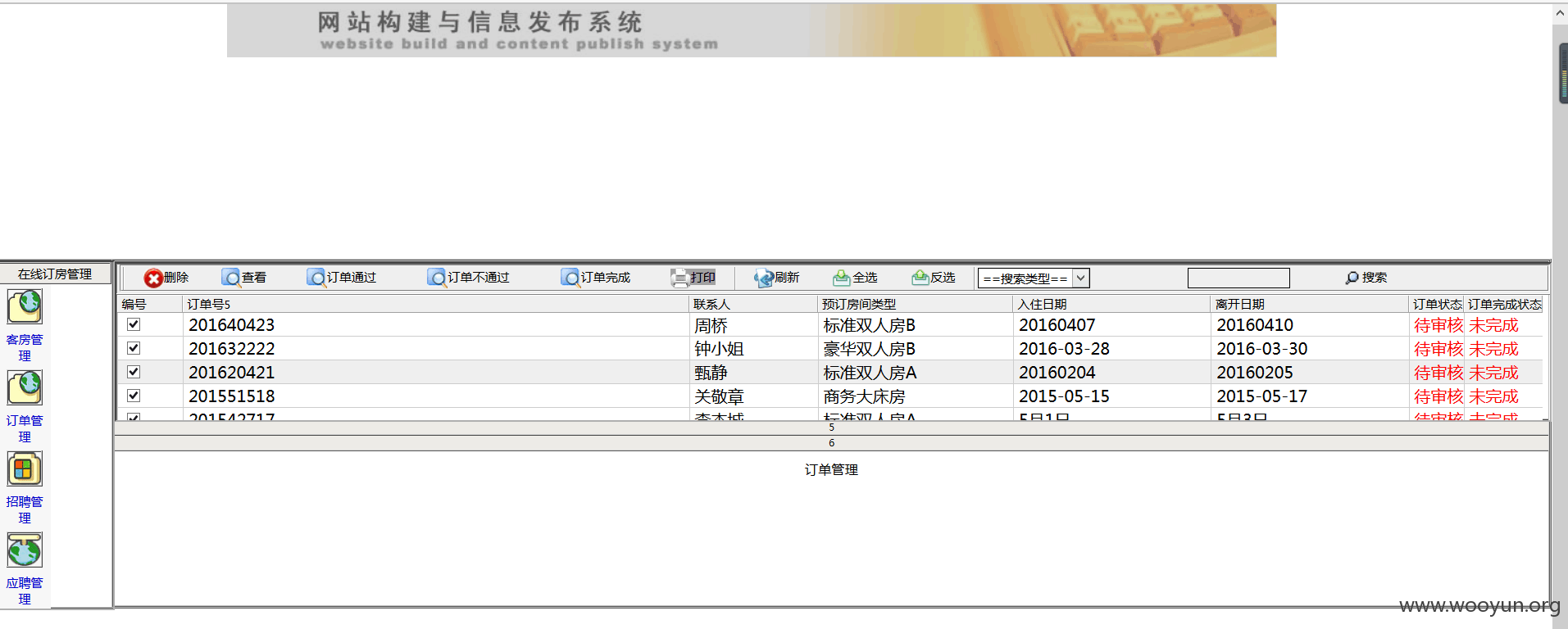

然后找后台

admin,admin就可以进入,在数据库里找也发现有三个管理员账号,但密码都是admin

然后貌似就进入了这个培训中心内置酒店的管理后台

额。。

但是这个后台用着真难受

修复方案:

版权声明:转载请注明来源 路人甲@乌云

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-05-17 19:59

厂商回复:

没有具体漏洞系统地址,无法验证

最新状态:

暂无