漏洞概要

关注数(24)

关注此漏洞

>

漏洞详情

披露状态:

2016-05-18: 细节已通知厂商并且等待厂商处理中

2016-05-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

没错,就是全站代码

不要问我为什么这么6,请看我名字

详细说明:

先申明下没有脱代码,可查日志

docker remote api未授权访问

当前image

docker.baihe.com 证明为百合网

神奇一键拿docker外层宿主机root

id

hosts文件也有baihe.com域名

ifconfig 有内网ip 10.141.15.76

/home/work目录下文件

查看root的.bash_history文件,获取到以下信息

看了代码下发现都是一些静态的html,js,图片等,没有什么有价值的

然后再翻了翻,在/home/work/backup下发现一个sh脚本,看了下是svn自动更新的脚本

里面暴露了svn帐号密码

进到/home/work/baihe/fronthtml/目录,执行svn info,获取到svn地址

公网可以访问,但是都是返回 200 OK Service ready.

经过测试只有内网才可以访问

做了个代理,用获取到svn帐号密码,成功访问

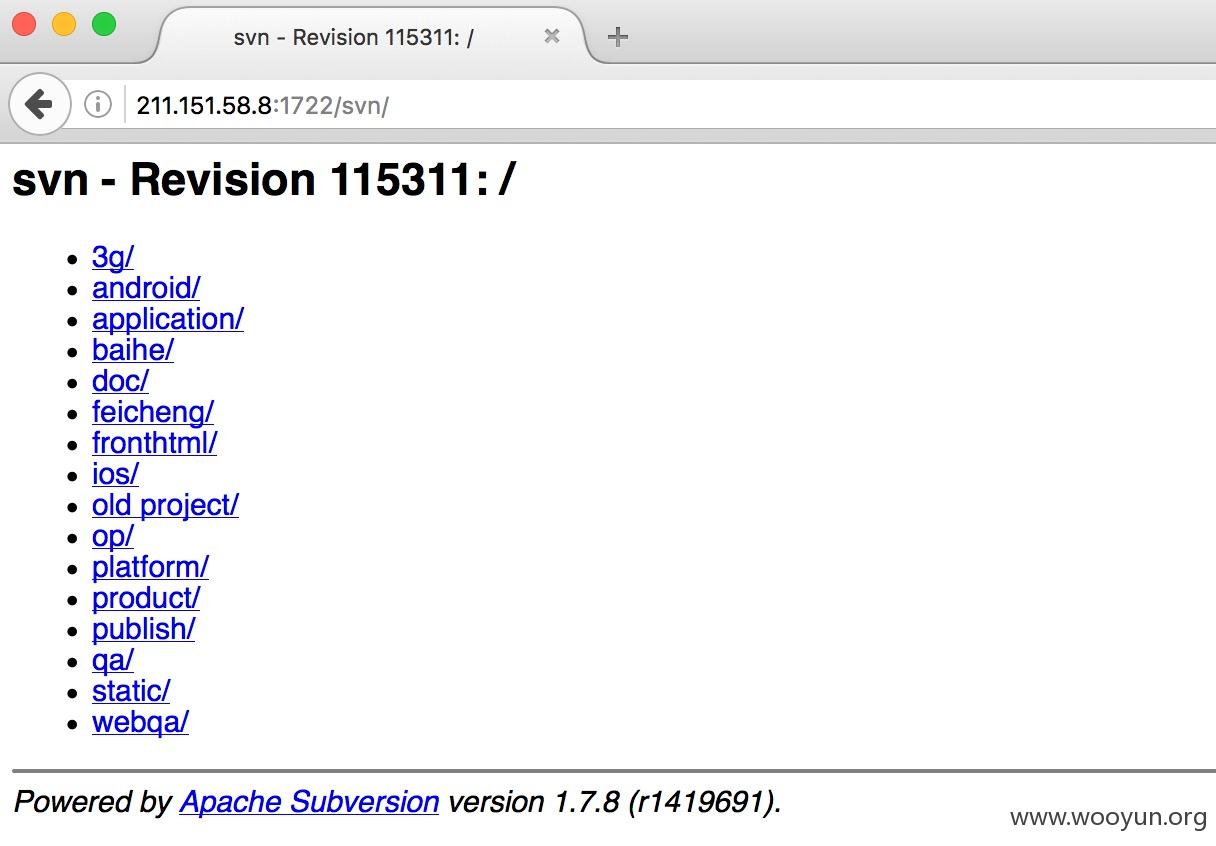

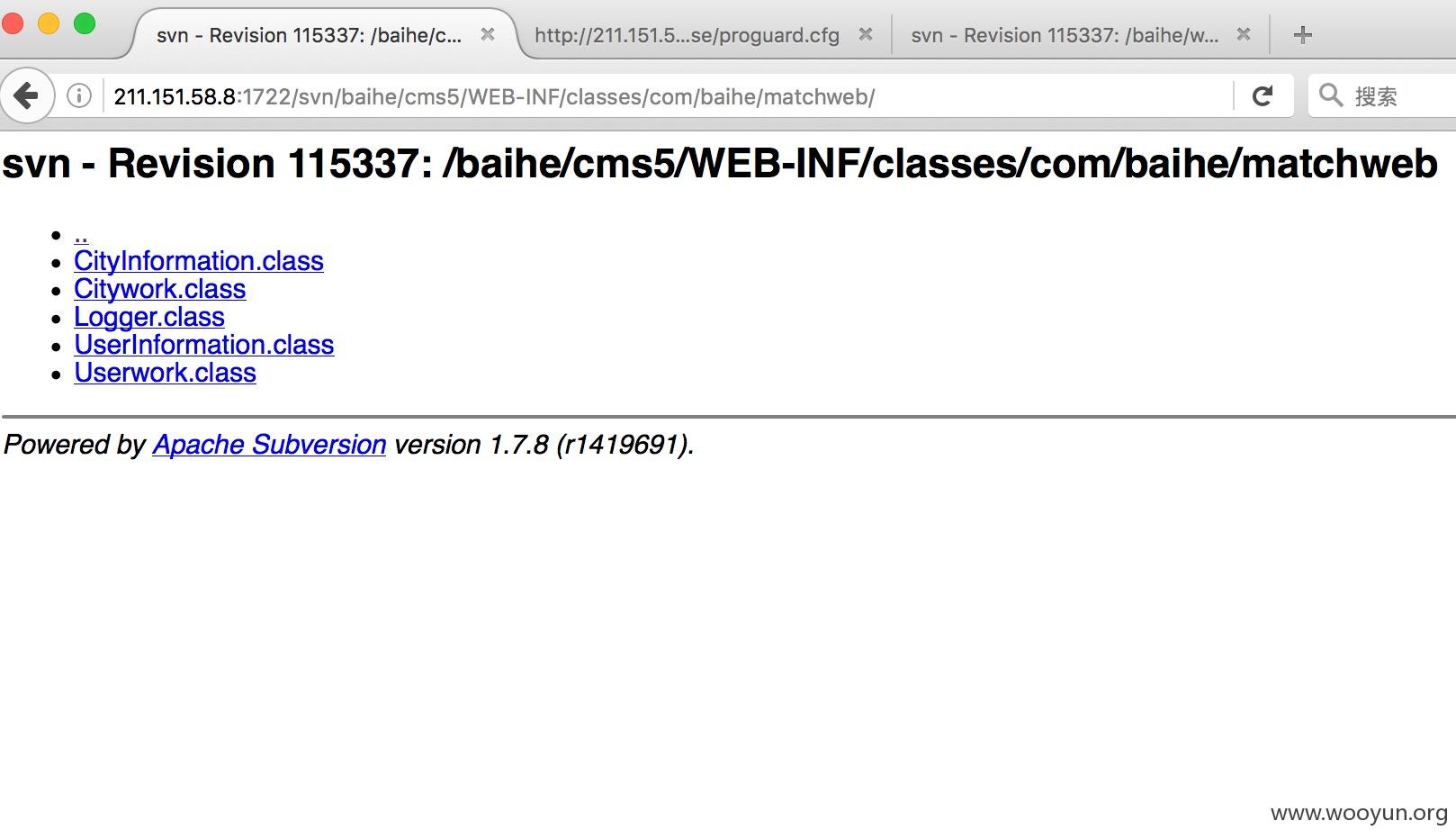

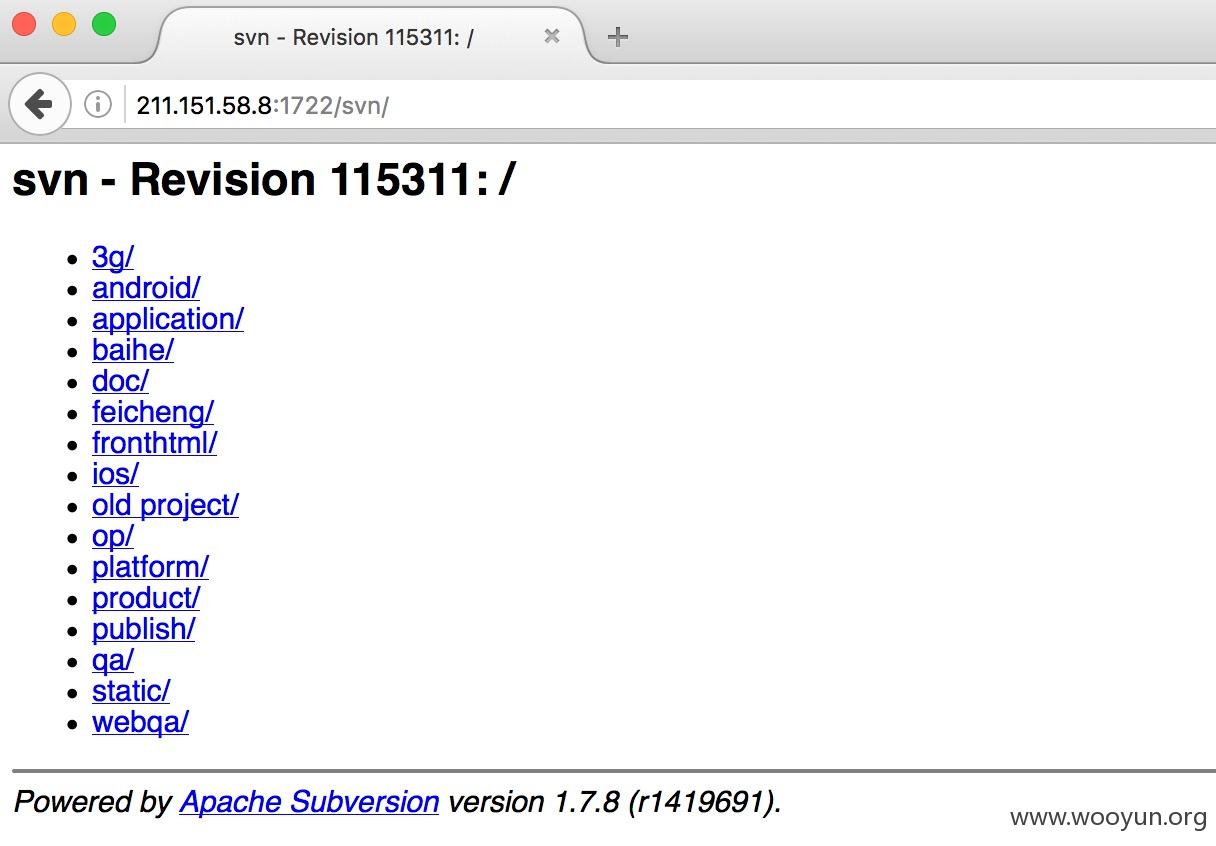

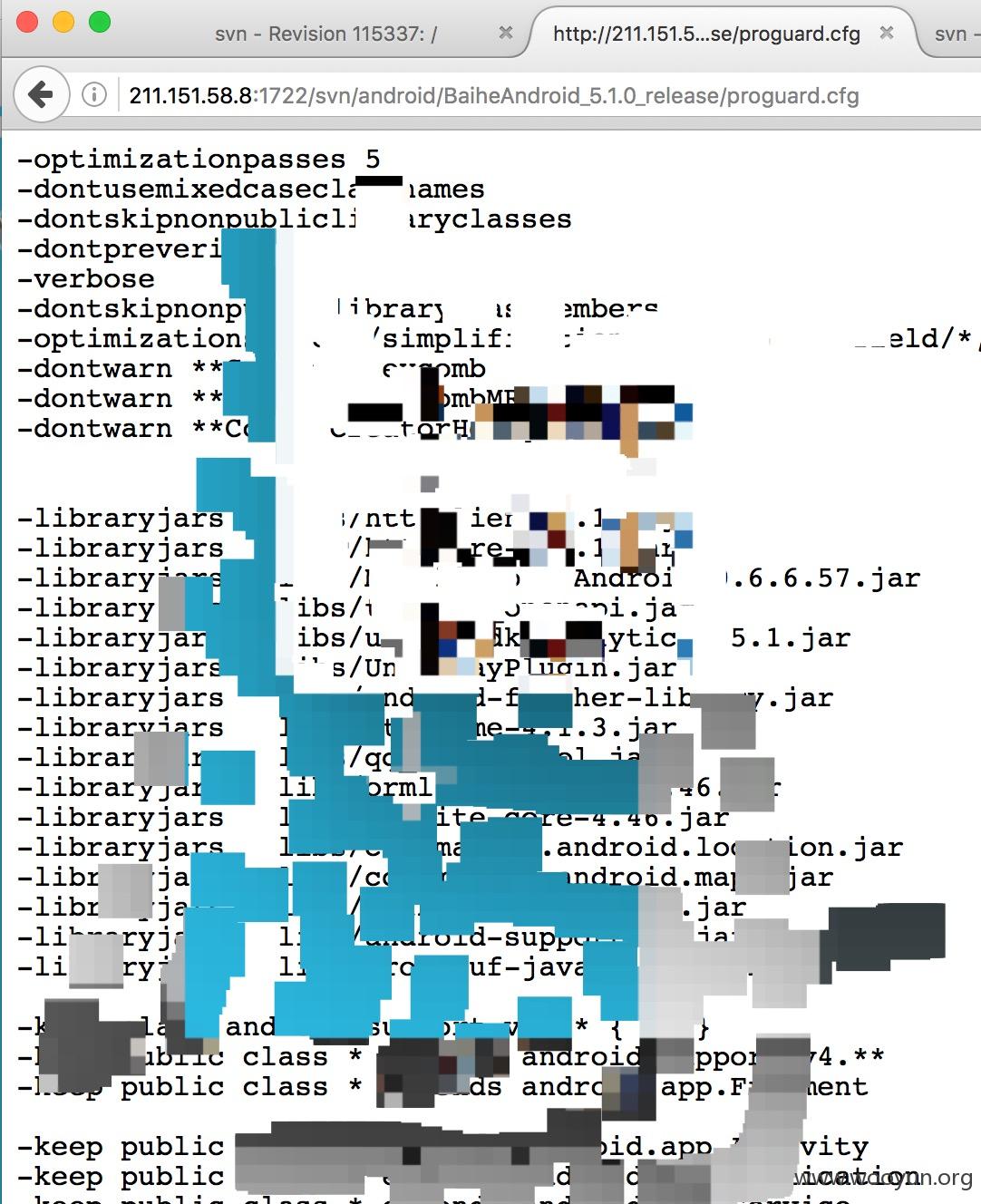

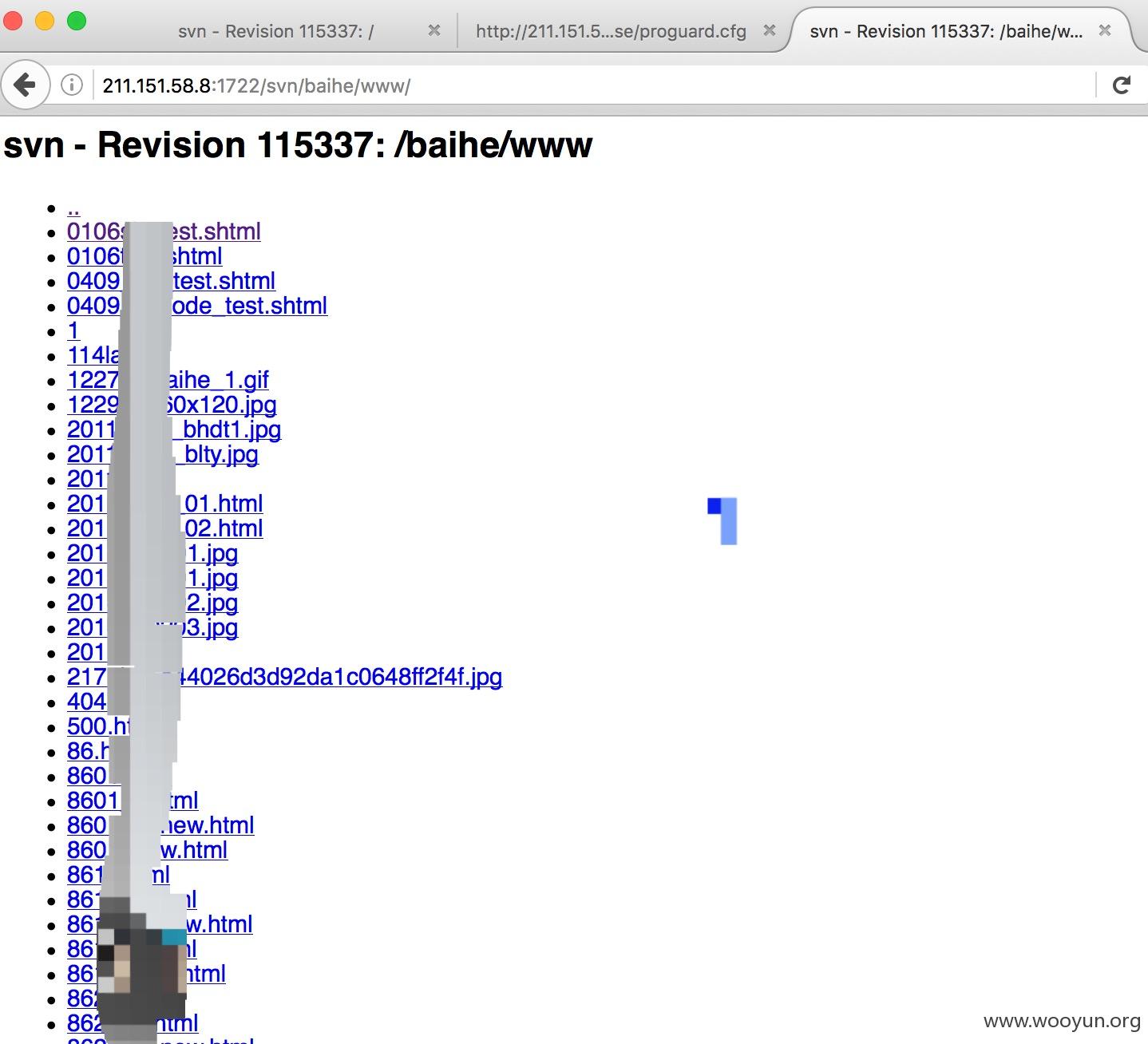

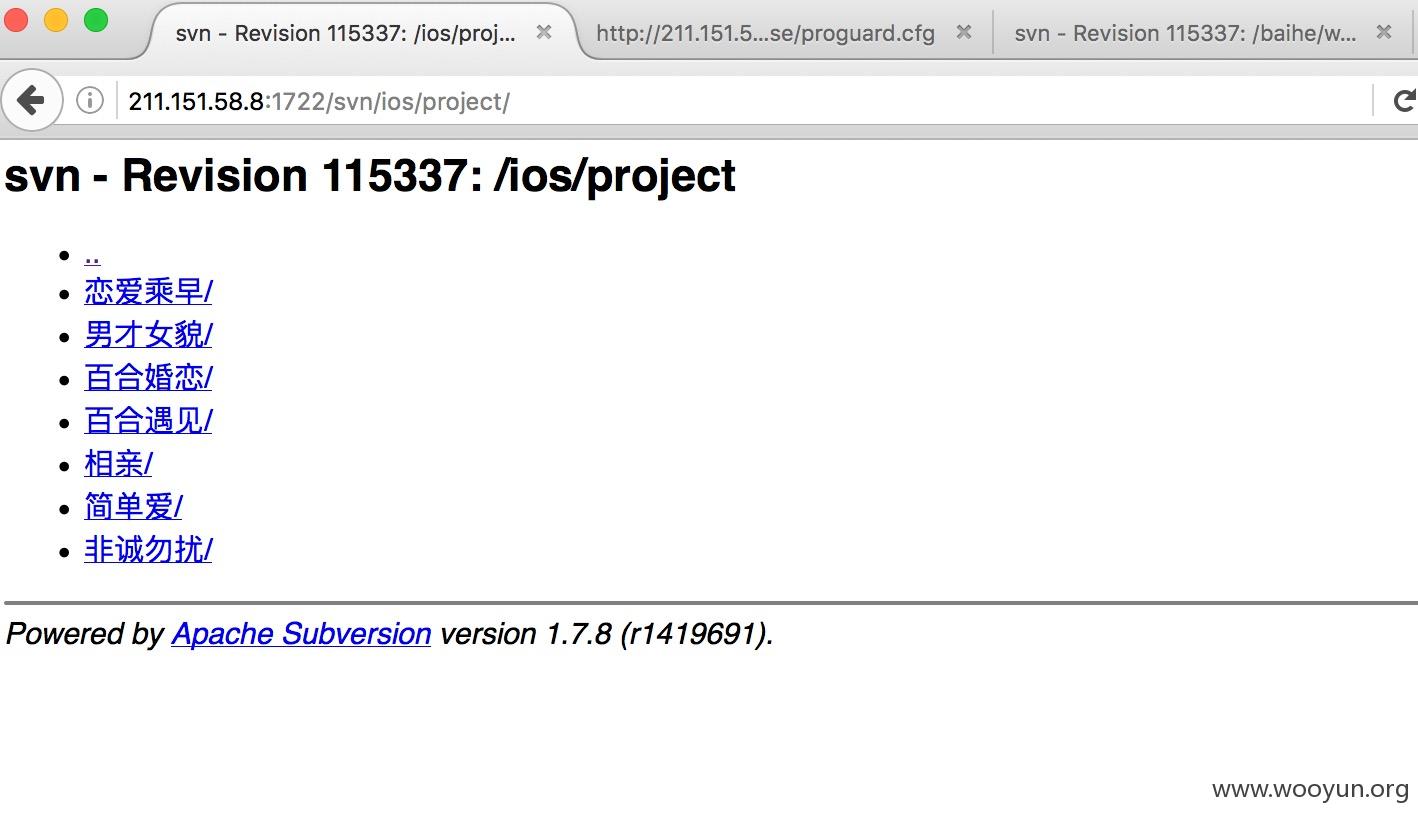

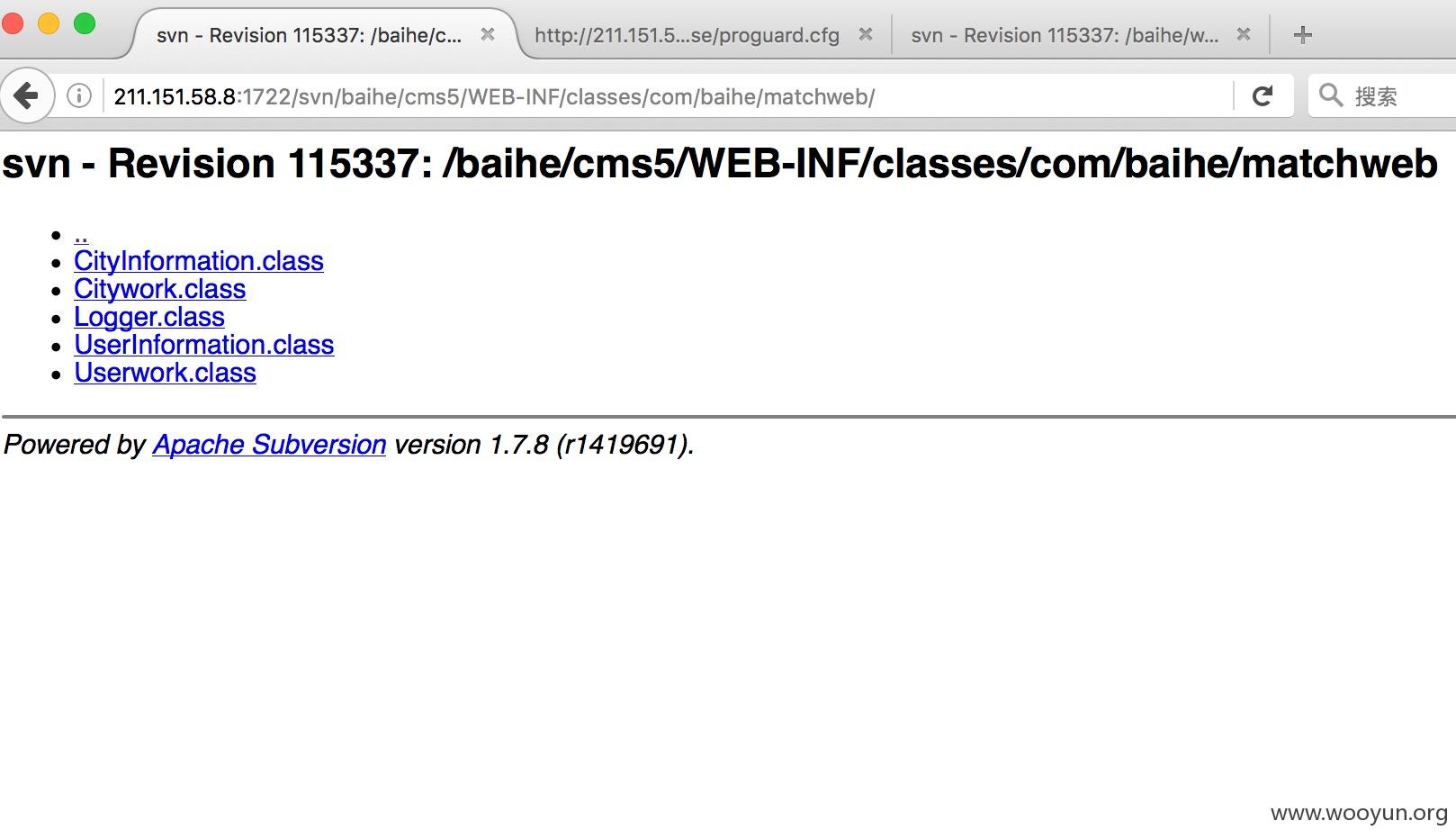

可以看到是全站的代码,包括www,ios,android等,并且都可以访问

再给出几张截图证明

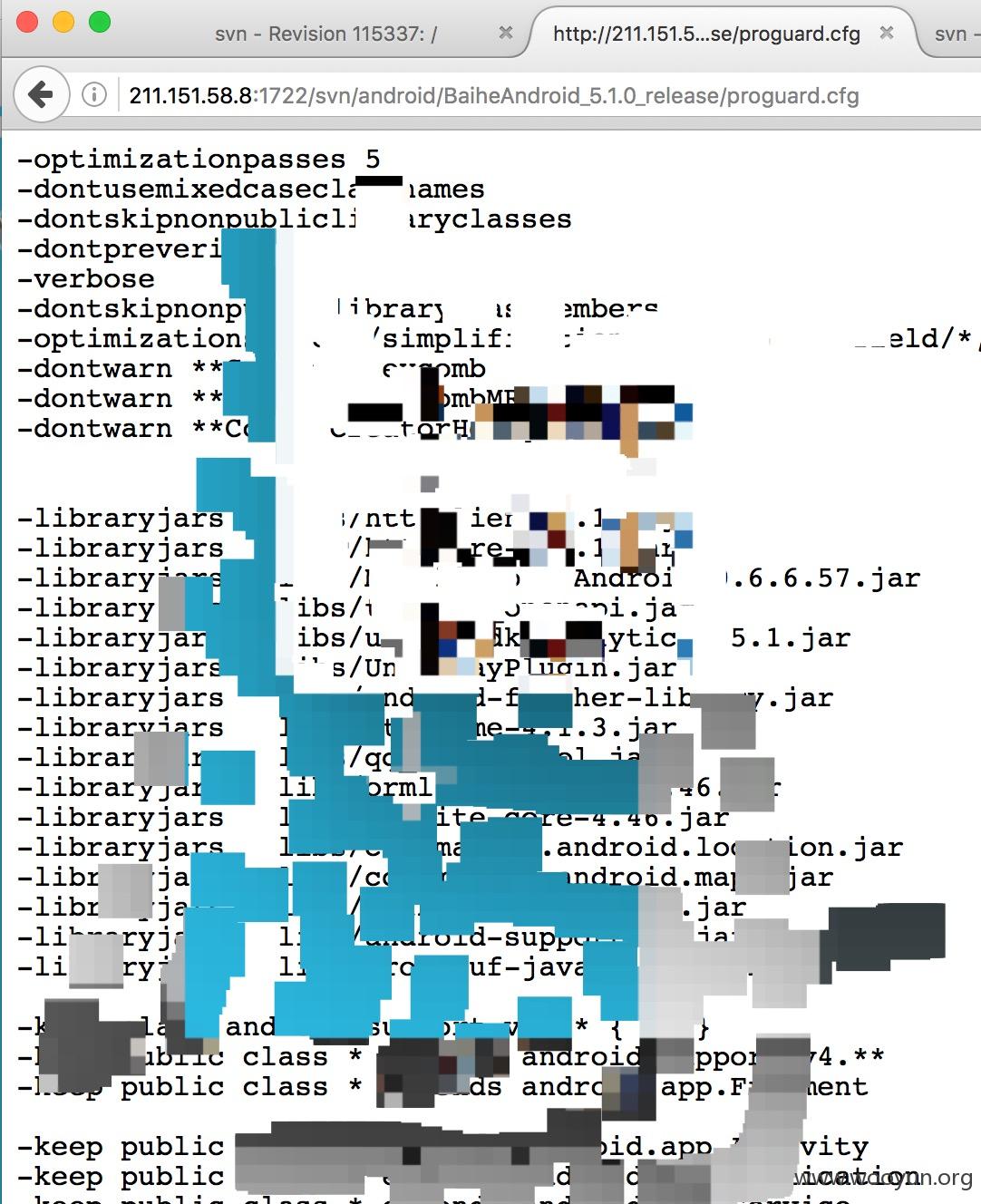

android

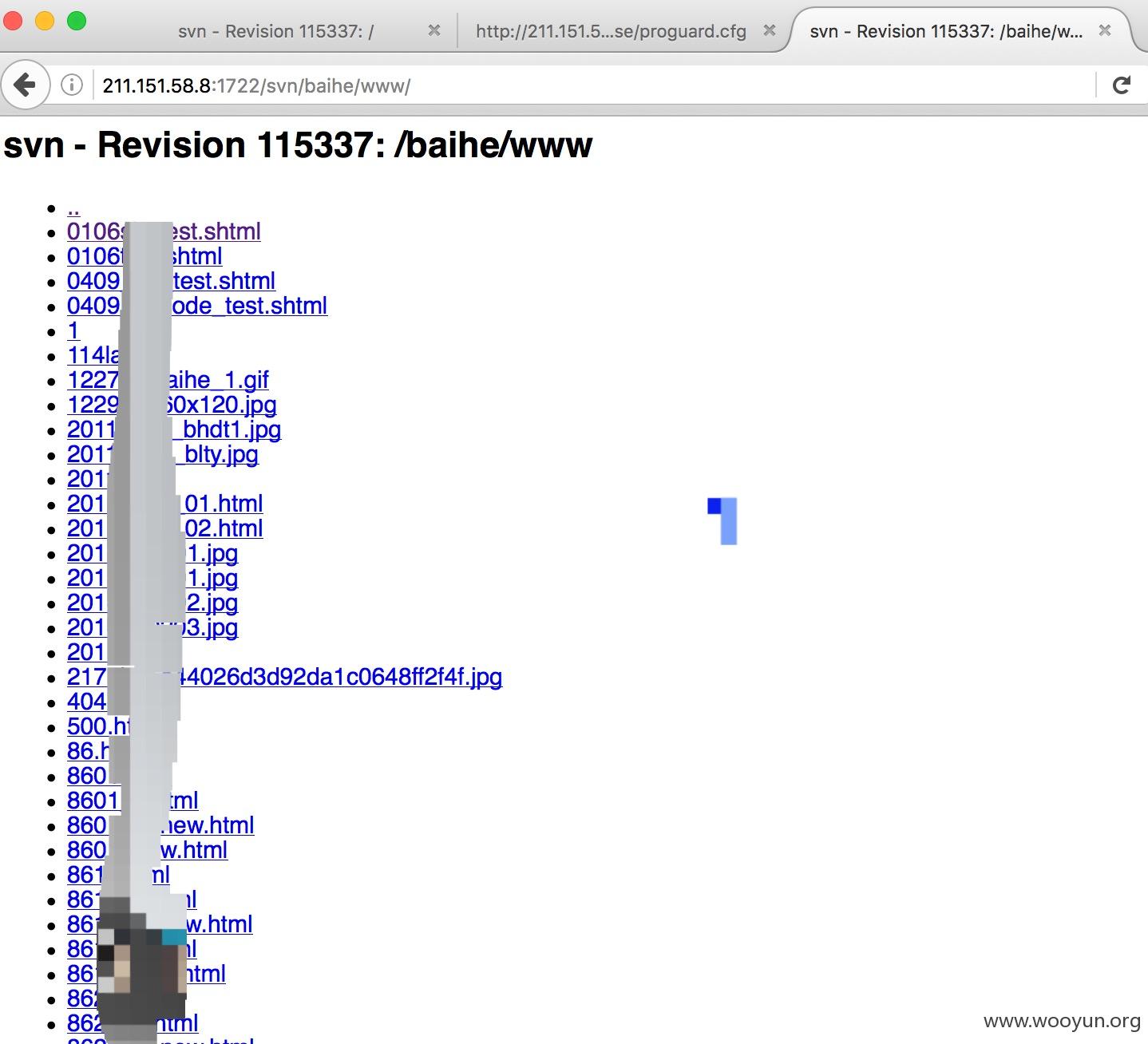

www

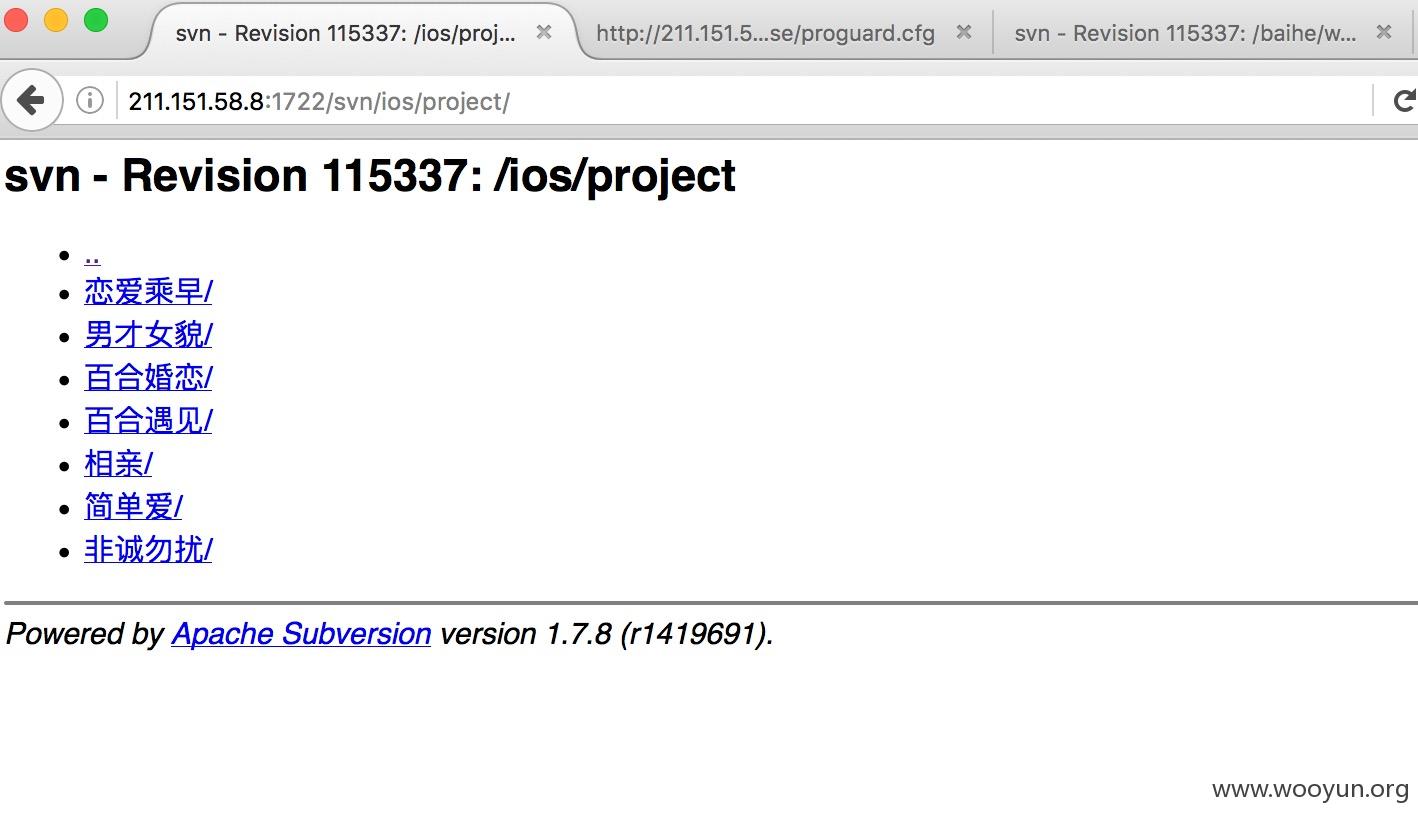

ios

cms

点到为止

漏洞证明:

修复方案:

参考 http://drops.wooyun.org/papers/15892

可否来个礼物?

>

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-05-23 14:30

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无